Microsoft Ignite【超速報】Microsoft Ignite(MS社最大のイベント) ! Entra関連の話題を解説!

★本記事は2024/11/26開催のWEST-CLOUD勉強会用の資料も兼ねています。

Entraが話題の中心であったセッションは4つ紹介します。

- 1. Entra Suite 関連のセッション(Microsoft社による発表)

- 1.1. 新しい Microsoft Entra Suite で従業員のアクセスを保護(Secure access for your workforce with the new Microsoft Entra Suite)

- 1.2. Microsoft Entra であらゆる ID からあらゆるリソースに安全にアクセス (Secure access for any identity to any resource with Microsoft Entra)

- 1.3. セキュリティ パートナーの成長: Entra Suite による ID のパワー(Security Partner Growth: The Power of Identity with Entra Suite)

- 1.4.

ゼロトラストへの取り組みを加速する: ID とネットワーク アクセスを統合する (Accelerate your Zero Trust Journey: Unify Identity and Network Access)

- 2. 認証方法の強化(サードパーティによる発表)

- 3. 参考

Entra Suite 関連のセッション(Microsoft社による発表)

新しい Microsoft Entra Suite で従業員のアクセスを保護(Secure access for your workforce with the new Microsoft Entra Suite)

https://ignite.microsoft.com/en-US/sessions/BRK314?source=sessions

■内容

- Entra Suiteというライセンスが新たに2024年に新たにリリースされた

- (補足)ゼロトラストソリューションであるPrivate Access & Internet Accessが日本のユーザには一番マッチしそう。

- Private Accessは、社内システム(アプリ)への外部からのセキュアなアクセスを実現する仕組み。VPN接続のような事前作業が不要で、シームレスに社内システム(アプリ)に外部からアクセスできる。

- Internet Accessは、インターネットへのセキュアなアクセスを実現できる仕組み。

- Private Access / Internet Accessともにデプロイは簡単。社内システム(アプリ)の追加などが発生した場合も簡単に追加できる。(補足)デプロイしてみましたが、シンプルな手順で簡単にデプロイできました。

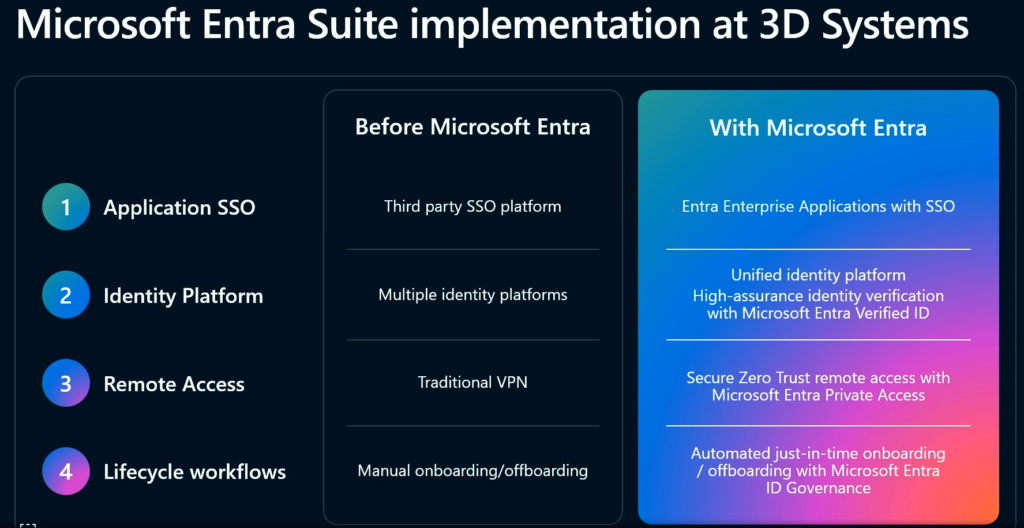

- 3D SystemsというEntraユーザ企業の話

- 以前は様々なサードパーティ製品を組み合わせていたが、様々な機能を提供しているEntra Suite 一つにまとめることができ、コストも下がった。(補足)Entra Suite 1,799円(1ユーザあたり、月額)

Microsoft Entra であらゆる ID からあらゆるリソースに安全にアクセス (Secure access for any identity to any resource with Microsoft Entra)

https://ignite.microsoft.com/en-US/sessions/BRK313?source=sessions

■内容

- パスワードスプレー攻撃に対するリアルタイム検知が可能になる。

- (補足)パスワードスプレー攻撃・・・複数のアカウントに対して、同じパスワードでのログイン試行を繰り返す攻撃(一つのアカウントに対する攻撃でないため、不正なログイン試行として検知されにくい)

- 検知状況は、条件付きアクセスで利用できる(パスワードスプレー攻撃の被害にあっている際のサインインはブロックするなど)

- ユーザ認証をより強化する仕組み

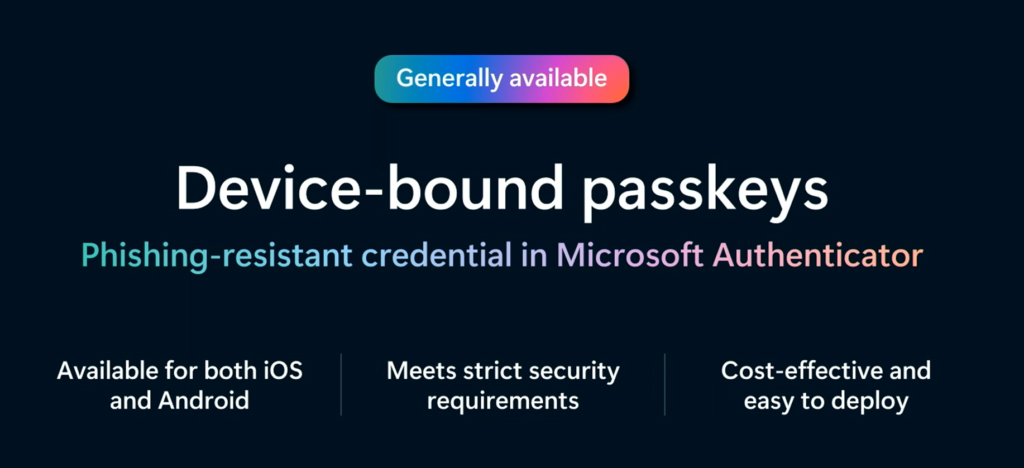

- FIDO2キーの利用はフィッシング耐性があり、認証方法として強固と言われているが、物理キーが必要で導入ハードルが高い。Device-bound passkeys は、FIDO2キーと同じようにフィッシング耐性がある認証を、Microsoft Authenticator で実現する仕組み(スマホがあれば実現できる)。

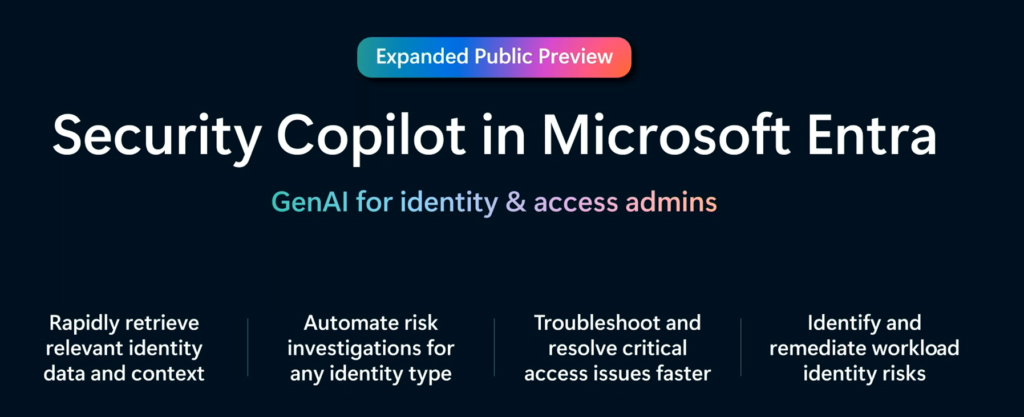

- Entraにおける運用やトラブルシュートを自然言語で支援してくれる機能

- Entraへのサインイン失敗の原因、対処方法などを、自然言語を使って調査できる

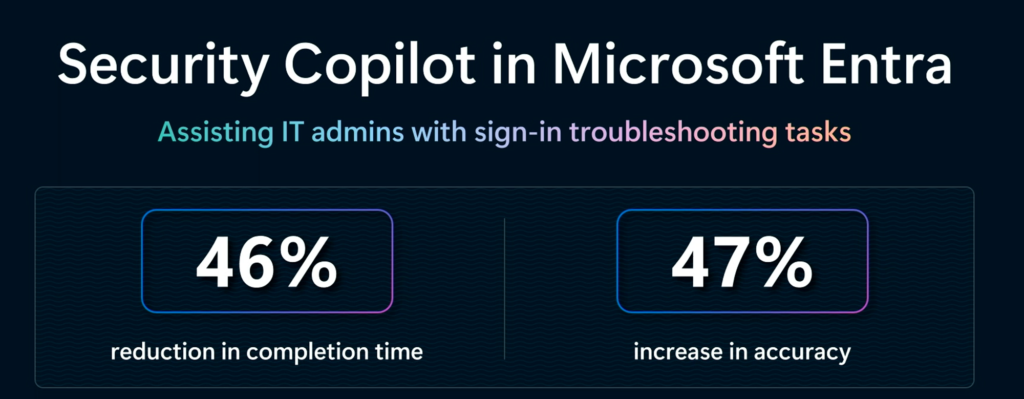

- トラブルシュートに要する時間が46%削減し、正確性が47%向上したというデータがあるとのこと

セキュリティ パートナーの成長: Entra Suite による ID のパワー(Security Partner Growth: The Power of Identity with Entra Suite)

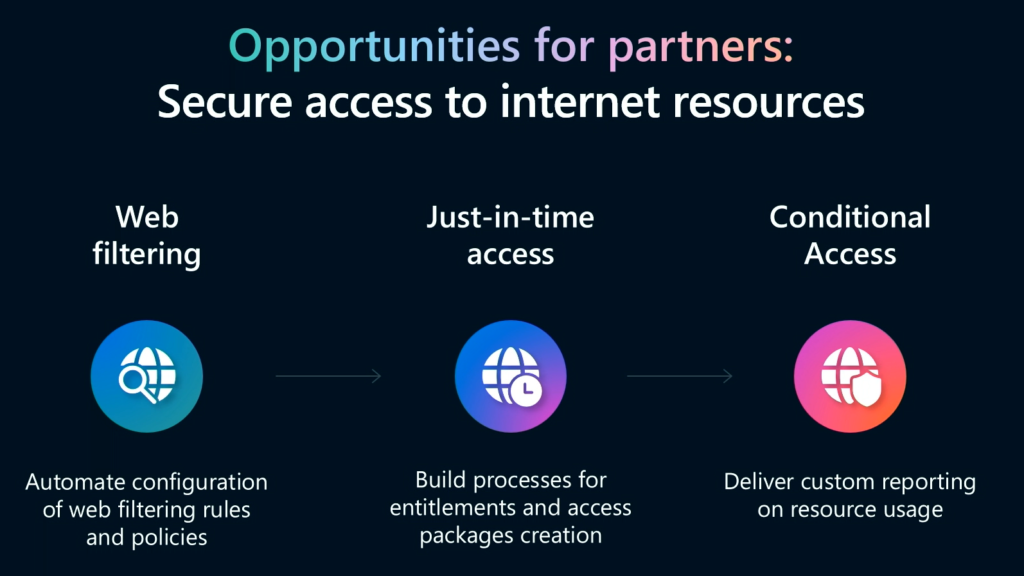

- 「アクセスパッケージ×条件付きアクセス×Webフィルタリング」を組み合わせたJITの実現方法(例:会社全体としてはDropBoxへのアクセスは禁止しているが、例外的にDropBoxへのアクセスを一時的に許可できる)

- アクセスパッケージの機能では、期間を限定した上で特定のユーザをセキュリティグループに所属させるようなことが実現できる

- たとえば、条件付きアクセスポリシーで、特定のセキュリティグループにだけ、DropBoxへのアクセスがブロックされない(webフィルタ対象外)設定をしておき、アクセスパッケージの機能で、この特定のセキュリティグループへ一時的に対象ユーザを所属させることで、DropBoxへのJITアクセスを実現できる

ゼロトラストへの取り組みを加速する: ID とネットワーク アクセスを統合する (Accelerate your Zero Trust Journey: Unify Identity and Network Access)

https://ignite.microsoft.com/en-US/sessions/BRK326?source=sessions

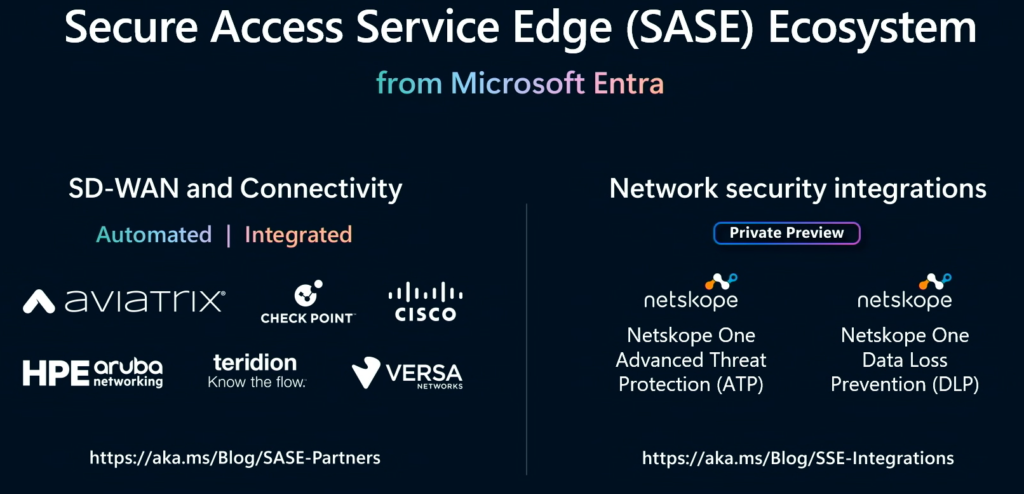

- Entra Global Access においてサードパーティのソリューションを組み込めるようになります。

- (感想)Entra Internet Accessは、それ自体にアンチウィルス対策のような機能がなく、機能に対して不足感がありました。Igniteで発表されたTLSインスペクション機能とサードパーティのセキュリティソリューション(アンチウィルス対策機能など)機能を組み合わせることで、よりセキュアに、Entra Internet Accessが使えるようになりそうです。

認証方法の強化(サードパーティによる発表)

Yubico と Microsoft でパスワードレスを実現し、サイバー レジリエンスを強化 (Go passwordless and boost cyber resilience with Yubico and Microsoft)

https://ignite.microsoft.com/en-US/sessions/ODFP992?source=sessions

■内容

- 認証は、パスワードからMFA、そしてフィッシング耐性のあるMFAと進化してきた

- パスワード認証ではフィッシングサイトでパスワード情報を盗まれたり、SMS認証ではソーシャルエンジニアリングによってヘルプデスクが騙され不正に電話番号がリセットされたりする可能性がある(フィッシング耐性が低い)

- YubiKeyは、ハードウェアキーであり物理的にキーを所有しないと攻撃は成立しない

- YubiKeyは、FIDO2方式を採用しているため、ソフト的にも正規のYubiKeyになりすますのは困難(秘密鍵がないと正規のYubiKeyになりすましができない)

■補足説明

- EntraユーザとYubiKey物理デバイスとの紐づけは、ユーザ初回ログイン時に行われる(Microsoft Authenticatorなどと同じ)

- YubiKeyに保管されているPINコードなどを利用することでYubiKeyのみで2要素(所有&知識)となるため、パスワードレス認証も実現可能

Duo で Microsoft 環境の継続的な ID セキュリティを強化 (Power continuous identity security for Microsoft environments with Duo)

https://ignite.microsoft.com/en-US/sessions/StudioFP115?source=sessions

■内容

多要素認証をサードパーティで行えるようになる(現在、プレビュー中の機能)

■補足説明

- 1要素目をEntraでパスワード認証を行い、2要素目をサードパーティで行える機能(通常は二要素目は、Microsoft Authenticatorを使ったり、Entraに登録してある電話番号を使う)

- ユーザ利便性を向上させるための機能

- メリットとしては、たとえば、①Entraでサポートされていない認証方法を利用できる、②サードパティの認証基盤(Duoなど)をすでに使っていて、MFAとしてサードパーティの認証アプリをスマホにインストールしているようなケースでは、Microsoft Authenticatorを新たにインストールする必要がなく、すでにインストールしているサードパーティの認証アプリを、Entraログイン時の2要素目として使うことできる など

- 実現するには、Entra側とサードパーティ側での認証連携の設定が管理者側で必要

■参考サイト

パブリック プレビュー: Microsoft Entra ID における外部の認証方法

Microsoft Entra 多要素認証での外部の方法のプロバイダーの参照 (プレビュー) – Microsoft Entra ID | Microsoft Learn

Microsoft Entra ID で外部認証方法 (EAM) を管理する方法 (プレビュー) – Microsoft Entra ID | Microsoft Learn

参考

Microsoft Ignite 2024 公式ページ

https://ignite.microsoft.com/en-US/home

オンラインセッションのページ

https://ignite.microsoft.com/en-US/sessions?filter=deliveryTypes%2FlogicalValue%3EOnline

ディスカッション

コメント一覧

まだ、コメントがありません