【2025年10月7日開催】条件付きアクセスポリシーには落とし穴がある!?継続的アクセス評価で最強のアクセス制御を実現!

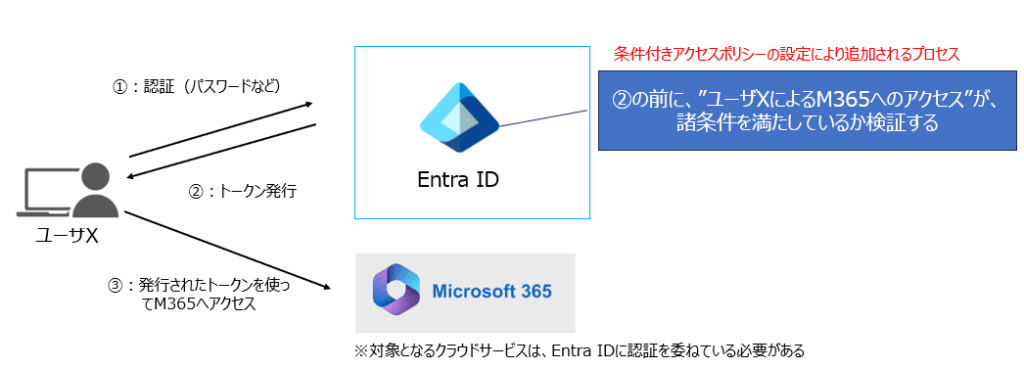

条件付きアクセスポリシーとは(おさらい)

Entra IDによるユーザ認証後に、ユーザがクラウドサービス(Microsoft 365など)にアクセスする際に、細かな条件に応じて、アクセスを制御できる機能

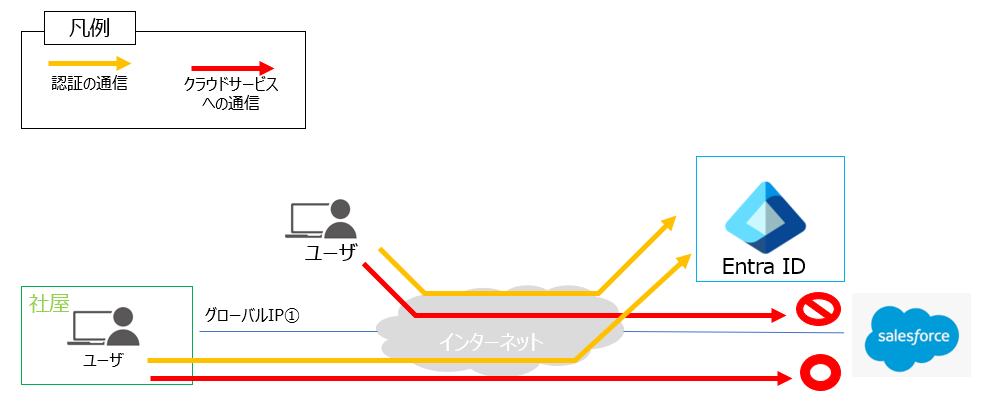

条件付きアクセスポリシーのよくある使われ方

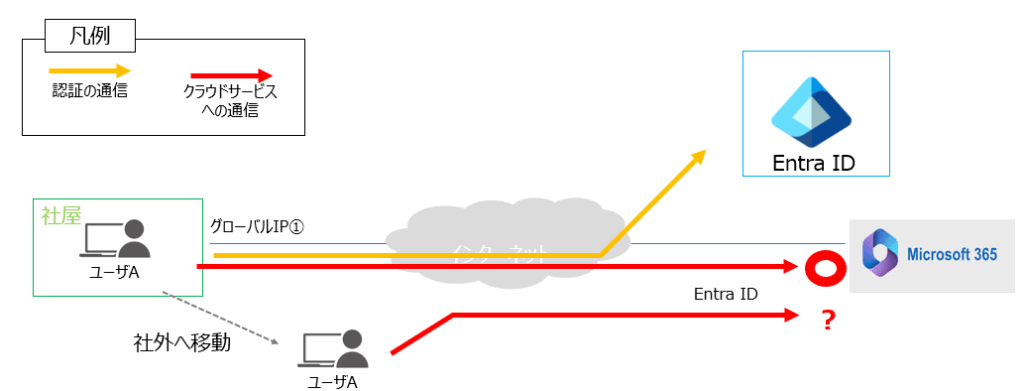

例:送信元がグローバルIP①以外の場合、アクセスをブロックする

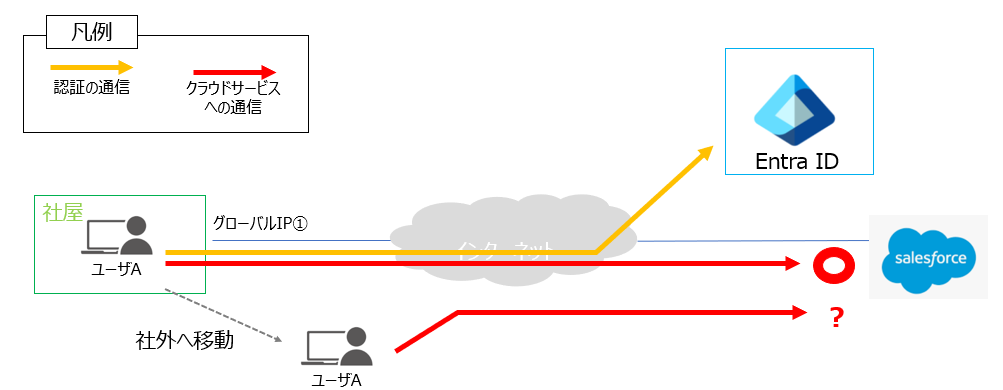

条件付きアクセスポリシーの落とし穴

以下のケースについて考えてみください(クラウドサービス=Salesforceの例)

・「送信元がグローバルIP①以外の場合、アクセスをブロックする」条件付きアクセスポリシーが有効

・ユーザAが、グローバルIP①の配下からEntra IDでのに認証後に、社外へ移動

・ユーザAは、Salseforceにアクセスできるのでしょうか

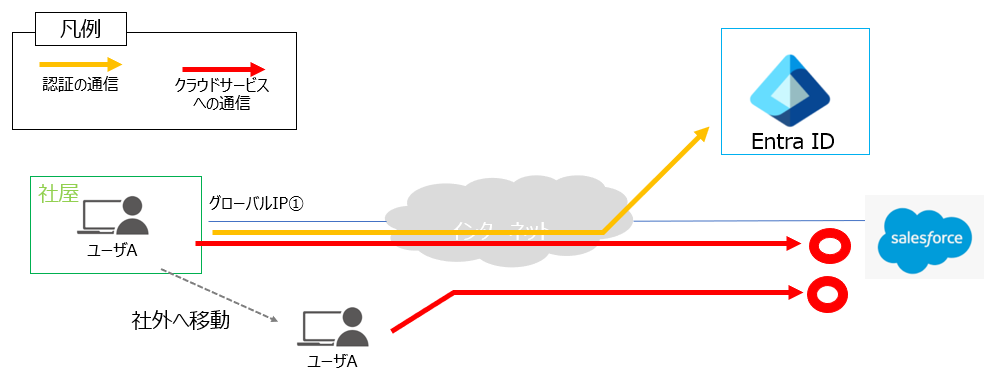

答え

以下の通り、Salesforce側に一度ログインできているので、SalesforceとHTTPセッションが維持されるため、

Salesforceには継続的にアクセスできてしまう(本来はブロックしたい通信なので、望ましい状態ではない)

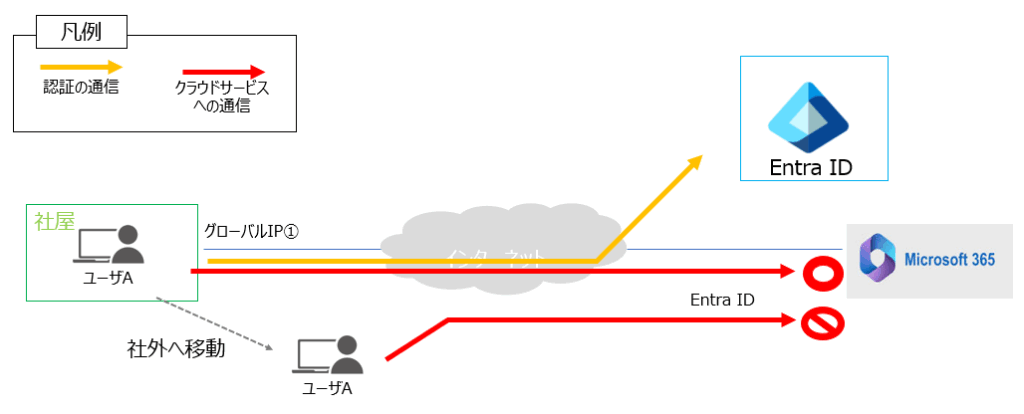

アクセス先がM365アプリの場合はどうなるか

条件は、先ほどのSalesforceの例と同じとします。

答え

M365アプリ側にログインできているが、ユーザAからのアクセスを受けるたびに、M365アプリはそのアクセスが条件付きアクセスポリシーに違反していないかチェックしている(=継続的アクセス評価)ため、M365への継続アクセス不可

SalesforceとM365アプリで、結果が異なるのはなぜか?

クラウドサービスが、継続的アクセス評価機能(ユーザからのアクセスが、条件付きアクセスポリシーに違反していないか常にチェックする機能)を有しているか、否かの違いです。

継続的アクセス評価を実現しようとすると、クラウドサービスが、条件付きアクセスポリシーの情報にアクセスできる必要があるため、基本的には、Microsoft 365アプリのみが継続的アクセス評価機能を具備している。

現時点では、SharePoint Online、Exchange Online、Teamsが継続的アクセス評価機能を具備しています。

★ただし、利用するクライアントアプリによって動作可否が変わります。詳細は、以下MSサイトを参照ください。https://learn.microsoft.com/ja-jp/entra/identity/conditional-access/concept-continuous-access-evaluation#conditional-access-policy-evaluation

(Salesforceなどの)サードパーティのクラウドサービスは、継続的アクセス評価機能を具備していないので、条件付きアクセスポリシーの落とし穴の影響を受ける可能性があるので注意が必要です。

ディスカッション

コメント一覧

まだ、コメントがありません