SC300勉強会(トライアル運用)

2024/5/21開催

問題

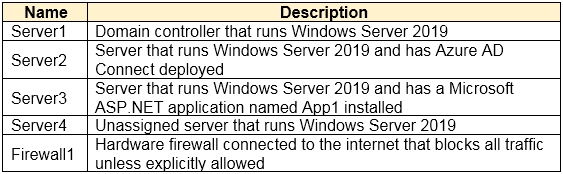

次の表に示すホストを含むオンプレミス データセンターがあります。

Active Directory フォレストは、Entra ID テナントと同期します。 Entra ID には多要素認証 (MFA) が適用されます。

App1 を Entra ID ユーザーに公開できることを確認する必要があります。

Server4 と Firewall1 では何を設定する必要がありますか?

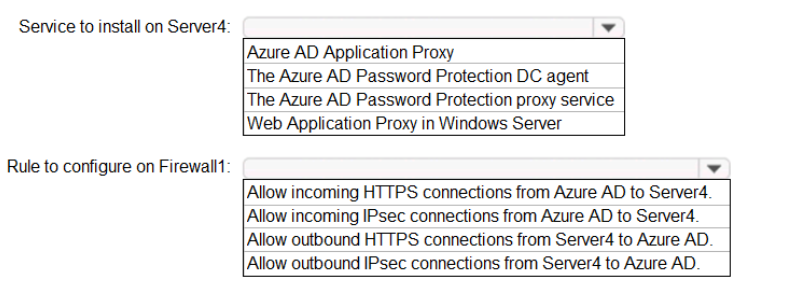

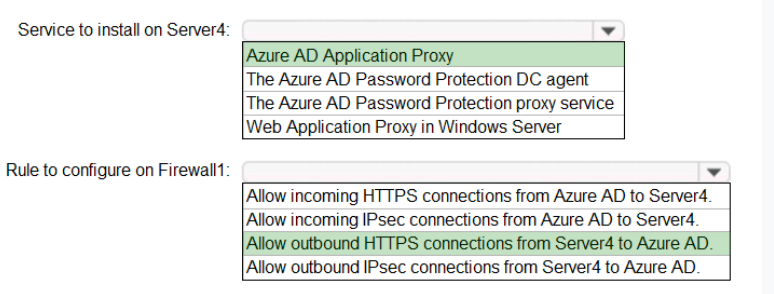

選択肢

解答

解説

問題内容について

・インターネット上の端末からFW内のイントラ上にあるWebアプリケーションサーバにアクセスさせる問題

サーバ4にインストールするべきサービス

Azure AD Application Proxy( Entra Applicatino Proxy)

⇒ 正確には、「Azure AD Application Proxy( Entra Applicatino Proxy)のApplication Proxy コネクタ」 が正解。

Azure AD Application Proxy( Entra Applicatino Proxy)は、「①Application Proxy

サービス」と「②Application Proxyコネクタ」の二つが含まれる

(参考URL) 動作概要(シーケンス)

Microsoft Entra アプリケーション プロキシを使用してオンプレミス アプリを発行する – Microsoft Entra ID | Microsoft Learn

- VPN(SSL-VPN、IPSec-VPNなど)接続をしなくても、インターネット経由で、社内イントラ内にあるWEBアプリケーションサーバにアクセスできる

- ユーザは、Entra ID上のApplication Proxyサービスで作成されるエンドポイント(URL)に接続するイメージ

- 認証には、Entra ID上のユーザ名/パスワードが使用される

- Azure AD Application Proxyは、Web系アプリケーションしか公開できない。

- 最近、Entra Private Access(ゼロトラ用語でいうところの、「SDP/ZTNA」)というサービスが出ており(現時点ではプレビュー段階)、Web系以外のアプリケーションも公開できる(RDP、FTP、SMBなど、TCP/UDPを使用するあらゆるポートやプロトコルに対応)

その他の選択肢

- Azure AD Password Protectionは、Entra ID上の厳しいパスワードポリシーを、オンプレADにも適用する仕組み

- Web Application Proxy in WIndows Serverは、少し古い技術でActive Direcotoryに外部からアクセスするための仕組み(参考:https://learn.microsoft.com/ja-jp/windows-server/identity/ad-fs/deployment/best-practices-securing-ad-fs#standard-deployment-topology) → インターネット側から見て、Webアプリケーションの手前に配置されているのがAzure AD Application Proxy( Entra Applicatino Proxy)、Active Directoryの手前に配置されているのがWeb Application Proxy。

FW1に構成すべきルール

- 「中→外」の通信のみを許可すればよいため、「外→中」のポートを空ける必要がなくよりセキュア

- 「Application Proxy サービス(クラウド)⇔Application Proxy コネクタ(オンプレ)」間のやり取り(トークンの受け渡しなど)は、すべて「中→外」で確立されたHTTPSコネクションの中で行われる

2024/5/28開催

問題

あなたの会社には Microsoft 365 テナントがあります。

すべてのユーザーは、Windows 10 を実行し、Entra IDテナントに参加しているコンピューターを持っています。

会社は Service1 という名前のサードパーティ クラウド サービスを利用しています。 Service1 は、OAuth に基づく Entra ID 認証と認可をサポートします。 Service1 は Entra アプリケーション ギャラリーに公開されています。

ユーザーが認証を求められずに Service1 に接続できるようにするソリューションを推奨する必要があります。このソリューションでは、ユーザーが Entra ID に参加しているコンピューターからのみ Service1 にアクセスできるようにする必要があります。ソリューションでは、管理労力を最小限に抑える必要があります。

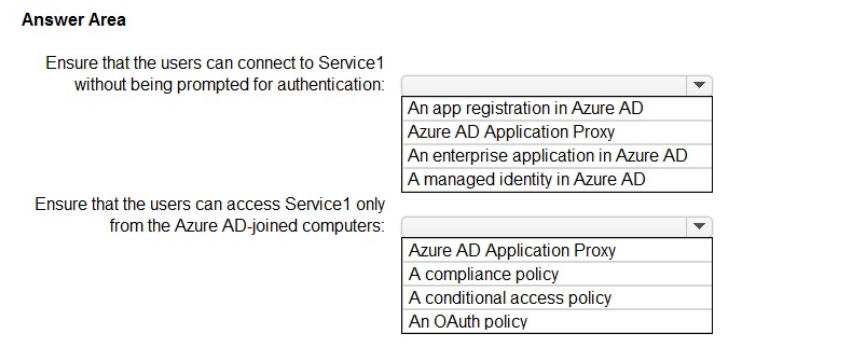

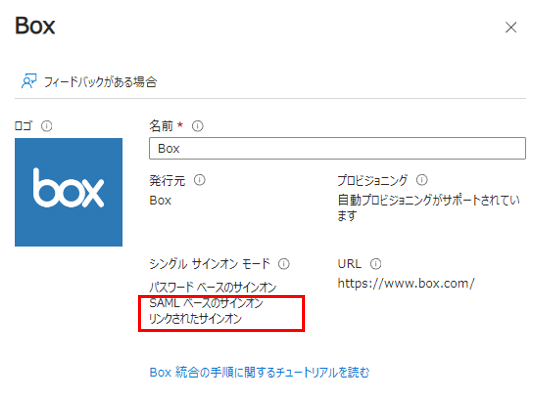

回答

解説

問題内容について

OAuth・・・SSOで使われるプロトコルであることくらいを覚えておこう(詳細は私もよくわからない、調べ出すとハマる領域)。OpenID connectというプロトコルとも密接に関連している。

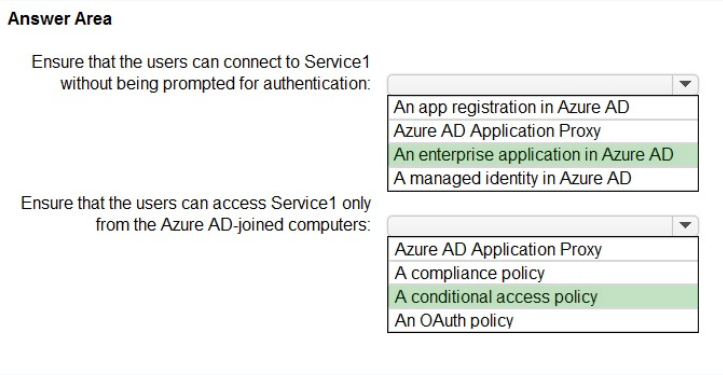

Entra アプリケーション ギャラリー・・・シングル サインオン (SSO) の構成を簡単にするアプリが何千個も登録されているカタログ(Azure Portal 「Entra ID」→ 「エンタープライズアプリケーション」→「+新しいアプリケーション」と進む)

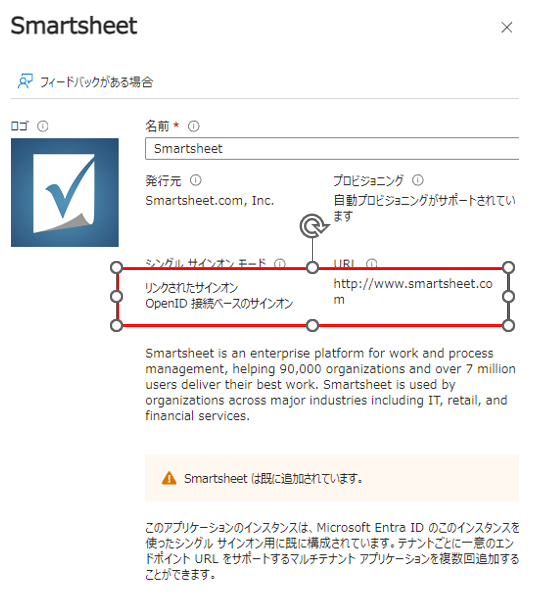

以下のように、対応しているSSOプロトコルなど情報が登録されている。

SSOの設定画面も表示が変わってくる。

認証のためのプロンプトが表示されることなく、ユーザがサービス1に接続できるようにするには、何を設定する?

答え

エンタープライズアプリケーション(Entra ID)

その他の選択肢

- アプリ登録(Entra ID)・・・アプリに権限を付与して、Azure上のサービスにアクセスさせたいときに使う(たとえば、アプリからストレージアカウントを操作せたいときなど)

- Azure AD アプリケーションプロキシ・・・オンプレのWebシステムに、インターネット上からアクセスさせたい(認証は、Entra IDを使う)場合に使う

- マネージドID・・・Azureリソース(Azure VM)などに付与する。マネージドIDに権限を付与することで、Azureリソースから、別のAzureリソースへのアクセス権を付与できる。

- (参考)マネージド ID を使用して他のサービスにアクセスできる Azure サービス

Entra ID参加している端末からのみ、ユーザがサービス1に接続できるようにするには、何を設定する?

答え

条件付きアクセスポリシー

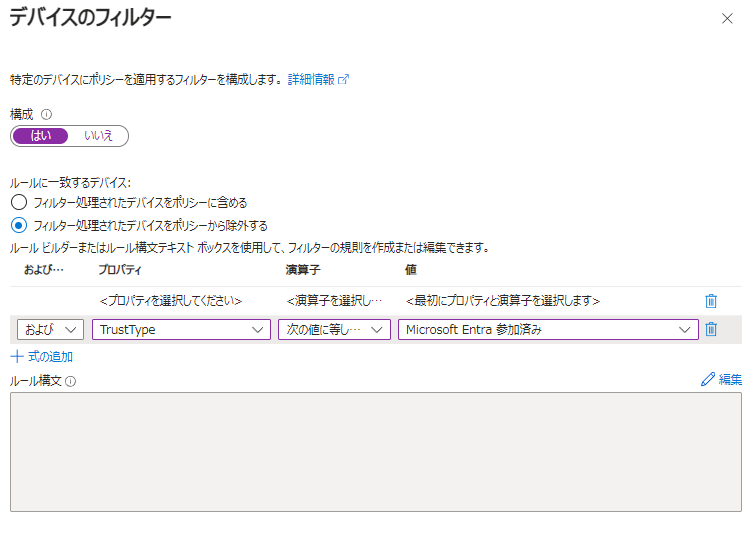

アクセスをブロックするポリシーを作成し、デバイスフィルターの除外設定にて、「Entra ID参加済み」端末をブロック対象から除外する。

デバイスフィルターが動作するためには、クライアントアプリがデバイスの情報 (PRT トークン) の送信に対応している必要がある。

Microsoft Edge や、ほとんどの Microsoft Office アプリは対応しているが、サードパーティ製品など対応していないクライアントアプリ(Safariブラウザなど)の場合には、デバイスの情報を条件付きアクセスで確認することができず、除外対象とならない (Entra 参加しているにもかかわらずブロックされる) 可能性ある。(個人的には、デバイスフィルタは上記のような特性があるため、あまり使いたくない。他の例として、chromeの場合、通常のウィンドウでは機能するが、シークレットウィンドウでは機能しないなど、落とし穴がいっぱいある)

その他の選択肢

- コンプライアンスポリシー・・・intune(MDM)で管理する端末が、組織のコンプライアンス要件を満たしているか確認する際に使う規則。intune管理ポータル上で設定する。コンプライアンス要件を満たしている端末は「準拠済み」となり、条件付きアクセスの条件で使うことができる。

(74x)

2024/6/4開催

問題

クラウドベースのエンタープライズ アプリを含む Entra ID テナントがあります。

マイ アプリ ポータルで、関連するアプリをカテゴリにグループ化する必要があります。

何を作成する必要がありますか?

- A. タグ

- B. コレクション

- C. 名前付けポリシー

- D. 動的グループ

解答

B.コレクション

解説

マイポータルアプリ

認証にEntra IDが使われていて、自分がアクセス可能なアプリケーションが一覧で表示されているポータル

マイアプリポータルログイン画面URL

https://myapps.microsoft.com/

コレクション

マイポータルアプリの画面が整理できる(少し見やすくなる)

■Azure Portal(管理者が設定する方法)

Entra ID → エンタープライズアプリケーション → アプリ起動ツール → コレクション

各ユーザもマイポータルアプリ上でコレクションを簡単に作成できる

その他の選択肢

- タグ・・・リソースにつける任意の値。リソースをタグで識別できるようになる。主に管理用途で使う(例:どのリソースでどれだけコストがかかっているかAzure Portalで確認するような用途て使える)。

- 名前付けポリシー・・・Entra グループ名の命名規則を作成できる(命名規則に則ったグループ名のグループしか作成できないように制御できる)

- 動的グループ(よく試験に出る!)・・・ユーザの属性値(所属部署など)に応じて、特定のグループに自動的に所属させることができる。動的グループ機能の恩恵を受けるすべてのユーザにP1以上のライセンスが必要。

(74x)

ディスカッション

コメント一覧

まだ、コメントがありません