Entra登録、Entra参加、Entraハイブリッド参加

これらはすべてEntra ID上にデバイス情報を登録する方法ですが、違いがわかりにくいので、ある観点から違いをまとめてみます。

- 1. どの単位でデバイス情報がEntra IDに登録されるのか

- 2. 「職場または学校にアクセスする」の画面

- 3. (参考)PRTトークン発行のタイミング

- 4. (追記)Entra 登録におけるアクセストークン/更新トークン発行のタイミング

- 5. (追記2)一つのEntra IDユーザアカウントによるEntra 登録/Entra参加/ハイブリッドEntra参加可能なデバイス数の上限

- 6. (追記3)Entra登録/Entra参加/ハイブリッドEntra参加していない場合、同時にM365が使える端末台数に制限はあるか。

- 7. (追記4)MSのわかりやすい記事

- 8. (追記5)Entra ハイブリッド参加を構成するために、デバイス情報の同期は必須か

- 9. (追記6)端末のローカル管理者権限について

どの単位でデバイス情報がEntra IDに登録されるのか

結論は以下となります。

Microsoft Entra 登録:ユーザー プロファイル単位

Microsoft Entra 参加:デバイス単位

Microsoft Entra ハイブリッド参加:デバイス単位

私は、Entra登録が、ユーザプロファイル単位で登録させるというのを知りませんでした。

たとえば、あるwindows端末を複数人(全員M365ライセンスあり)で利用する場合、各人がログインした後、各人のユーザプロファイル上で、Entra登録される形になります。

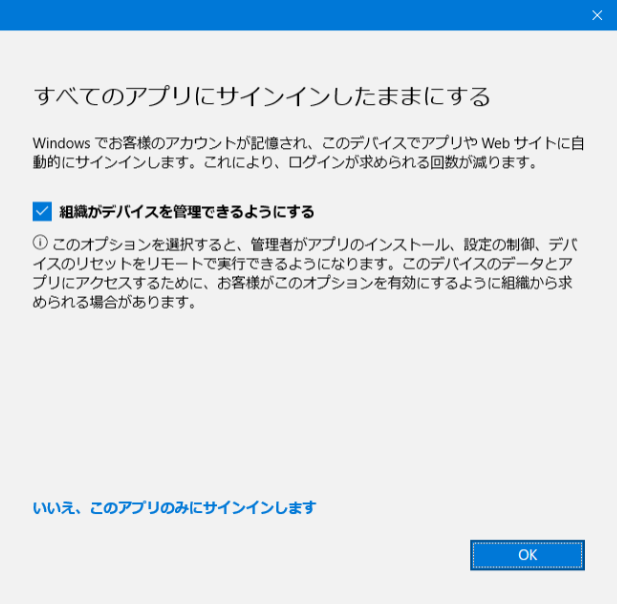

teamsアプリに初めてログインするときに出てくる以下の画面ですね。

この画面の詳細は、こちらの記事が参考になります。

https://jpazureid.github.io/blog/azure-active-directory/WorkPlaceJoin/

「職場または学校にアクセスする」の画面

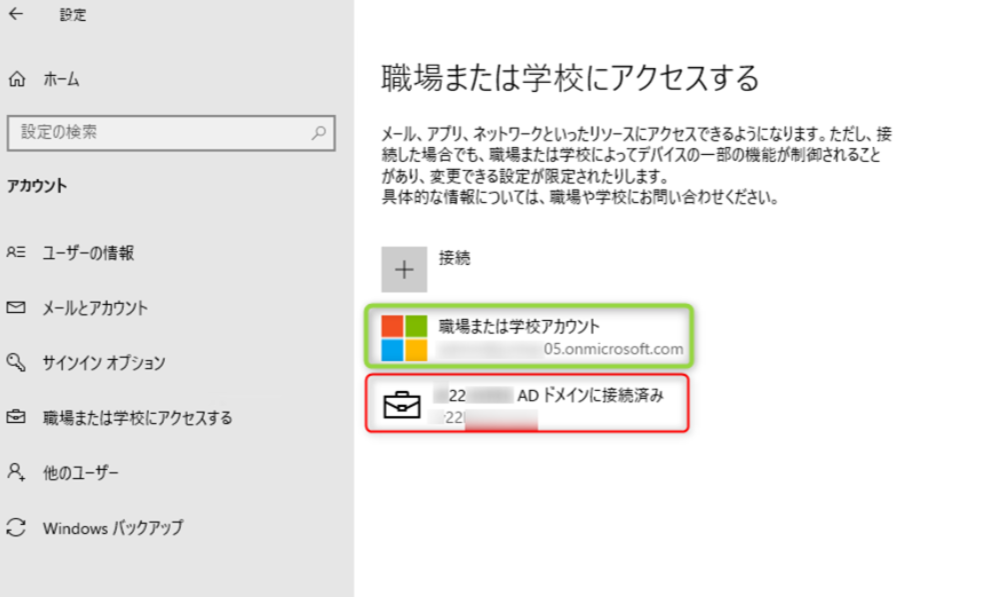

Entra ハイブリッド参加している端末上に、ユーザAがログインして、Entra登録すると以下の表示になります。

緑枠:ユーザAのEntra 登録状態

赤枠:Entra ハイブリッド参加状態(ユーザAのアカウントにて実施)

ポイントとしては

・Entra 参加は、システム管理者が実施したが、ユーザAのプロファイル上からもEntra参加の状態が確認できる

→ Entra 参加はデバイス単位のため、このEntra 参加している端末を利用するすべてのユーザプロファイルに反映される

・Entra 参加は、「どのユーザ参加したか」が表示されていない(実際は、システム管理者がEntra参加したのだが、その情報は表示されていない)。単純に、どのドメイン(テナント)に接続しているかのみが表示されている

(参考)PRTトークン発行のタイミング

PRT 取得のタイミングは使用されるプラグインにより異なる。

AAD 登録 [Microsoft Entra 登録])はデバイス登録をおこなわれた時(MAMプラグインが使われる)

Hybrid AAD 参加 [Microsot Entra ハイブリッド参加])では PC ログイン時(CloudAPプラグインが使われる)

(参考)- PRT はどのようにして発行されますか?

Entra参加の場合は、PCログイン時にPRTトークンが発行されるが、Entra登録の場合はデバイス登録をおこなった時に発行されるのであれば、いつPRTトークンは更新されるのか

Windows 10 の 1703 (Build 15063.138) 以後のバージョンにて、Office のバージョン 16.0.7967 以後のバージョンを利用する場合、Office は Web Account Manager (WAM) と呼ばれる認証フレームワークを利用する。

“WAM プライグイン" による PRT 更新は、この WAM を使用して認証をおこなわれた際におこなわれる。

具体的には、Office アプリによる認証要求が発生した際に PRT が有効な状態であれば更新され、PRT が失効している状態であれば再認証が要求された後に再発行される動作となる。

(参考)公開情報

Title:プライマリ更新トークン (PRT) と Microsoft Entra ID – Microsoft Entra ID | Microsoft Learn

– PRT はどのように更新されますか?

///一部抜粋

PRT はどのように更新されますか?.

・Microsoft Entra WAM プラグイン (アプリ トークンの要求中): WAM プラグインは、アプリケーションに対するサイレント トークン要求を有効にすることによって、Windows 10 以降のデバイス上で SSO を有効にします。 WAM プラグインは、これらのトークン要求中に 2 つの異なる方法で PRT を更新できます。

・アプリは WAM にアクセス トークンをサイレントに要求しますが、そのアプリに対して利用可能な更新トークンがありません。 この場合、WAM は PRT を使用してアプリのトークンを要求し、応答で新 しい PRT を再取得します。

・アプリが WAM にアクセス トークンを要求しますが、PRT が無効であるか、または Microsoft Entra ID で (Microsoft Entra 多要素認証などの) 追加の認可が必要です。 このシナリオでは、WAM は対話 型ログオンを開始し、再認証または追加認証の提供をユーザーに要求し、認証が成功したら新しい PRT が発行されます。

///一部抜粋

(追記)Entra 登録におけるアクセストークン/更新トークン発行のタイミング

Microsoft Entra 登録されたタイミングではリソースへアクセスするためのアクセス トークンなどは発行されません。このタイミングでは PRT が発行されます。

クライアント アプリからリソースへのアクセスが発生し、リソースからクライアント アプリに対して Microsoft Entra ID のトークンが要求されたタイミングで PRT が利用されてアクセス トークンなどが発行されます。

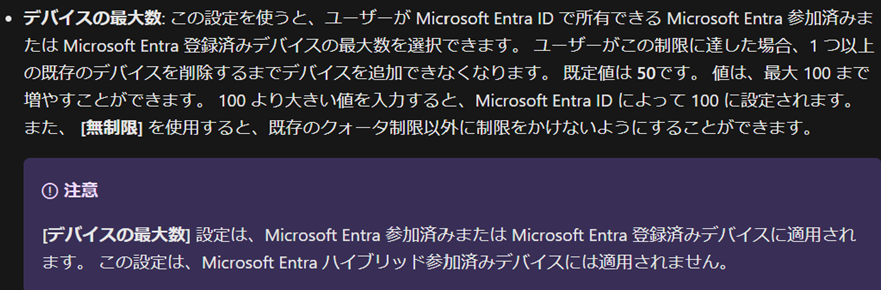

(追記2)一つのEntra IDユーザアカウントによるEntra 登録/Entra参加/ハイブリッドEntra参加可能なデバイス数の上限

一つのEntra IDユーザアカウントによるEntra 登録/Entra参加デバイス上限

Azure ポータルの [Microsoft Entra ID] – [デバイス] – [デバイスの設定] にある [ユーザーごとのデバイスの最大数] の設定に依存します。

デバイス設定の構成

無制限に設定することも可能

ただし、Entra IDでそもそも作成可能なオブジェクト数の上限(クォータ)が決まっていため、注意が必要。具体的には、Entra 登録すると、Entra ID上で、デバイスオブジェクトが作成される。Entra 登録は前述の通りユーザプロファイル上で実施するため、例えば端末Aにおいて、山田太郎さんのユーザプロファイル上でEntra登録し、また、小山花子さんのユーザプロファイル上でEntra登録した場合、Entra ID上には、端末Aのデバイスオブジェクトが2つ作成される。

そのため、 [ユーザーごとのデバイスの最大数]を「無制限」にして、上記例の用に何も考えずにEntra登録しまくると、Entra IDクォータ制限に引っかかってしまう恐れがある。

(参考)

Microsoft Entra サービスの制限と制約

URL:https://learn.microsoft.com/ja-jp/entra/identity/users/directory-service-limits-restrictions

(リソース、の項目より抜粋)

既定で、Microsoft Entra ID Free エディションのユーザーは、1 つのテナントに最大 50,000 個の Microsoft Entra リソースを作成できます。 検証済みドメインが少なくとも 1 つある場合は、組織の既定の Microsoft Entra サービス クォータは 300,000 個の Microsoft Entra リソースに拡張されます。

内部管理者の引き継ぎを実行し、少なくとも 1 つの確認済みドメインを持つマネージド テナントに組織が変換された後も、セルフサービス サインアップによって作成された組織の Microsoft Entra サービス クォータは、50,000 個の Microsoft Entra リソースのままになります。 このサービス制限は、Microsoft Entra の価格ページに記載されている 500,000 個のリソースの価格レベル制限とは関係ありません。

既定のクォータを超えるためには、Microsoft サポートに連絡する必要があります。

(抜粋ここまで)

クォータ制限が気になる場合、Entra 登録/Entra参加を解除する必要がある

以下の方法で、端末側で操作をすることで、解除できます。この操作により、Entra上のデバイスレコード(デバイスオブジェクト)も削除される。

URL:https://learn.microsoft.com/ja-jp/entra/identity/devices/faq#——microsoft-entra—————————–

管理者側の操作で、解除は可能かについて以下記載します(結論は、「方法はあるが、推奨しない」です)

[レコードの削除] だけですと、Azure ポータルの [Microsoft Entra ID] – [デバイス] – [すべてのデバイス] から該当のデバイス レコードを選択して [削除] を行うことで、"レコードの削除" は可能です。そのため、[登録最大数] だけで言えば、Azure ポータル上でレコードを削除することで、上限計算の範囲から 1 つ分マイナスして考えることは可能です。 ※ この閾値を考慮する処理は、クラウド側で行われているため、レコードの登録状態を元に換算されているためです。

しかし、この操作を行っても [端末が保持している、自身をデバイス登録している、という情報] が削除されることはありません。

ライアント側に [もう利用するつもりではないが、自身をデバイス登録している認識状態が残存している] 場合、クライアントとしては (Emtra 側の呼応するデバイス レコードが削除されているかどうかを考慮することはできないため)、運用としては意図していないデバイス情報を認証時に提示することになります。

この結果、例えば [デバイス ベースの条件付きアクセスの制御を意図しない形で受ける] [認証時に提示したデバイス情報の評価が ME-ID 側で行える認証がエラーになる] というような症状が発生しうることになります。

そのため、ME-ID 側のデバイス レコード “のみ" を削除し、クライアント側にデバイス登録情報を残存させたままでの利用は、想定外のトラブルを引き起こしうる状態となりますため、端末側からの切断操作を行われることをお勧めします。

一つのEntra IDユーザアカウントによるハイブリッドEntra参加デバイス上限

Microsoft Entra Hybrid Join デバイスは [Entra ID に登録可能なデバイスの最大数] のカウント対象外となります。

そのため上限設定の制限を受けることは無く、上限が無い状態でデバイスを参加させることが可能です。

(追記3)Entra登録/Entra参加/ハイブリッドEntra参加していない場合、同時にM365が使える端末台数に制限はあるか。

PRTトークンとは関係がなく、アクセストークン/更新トークンのみの場合の話です

一つのEntraユーザが、複数のPCで作業をした場合に、同時にアクセストークン/更新トークンを払い出す端末台数に制限はあるか?

MS回答

Office アプリやブラウザからあるユーザーとしてサインインする場合に [同時にサインイン可能な最大数] の制限は特にございません。

(追記4)MSのわかりやすい記事

Azure AD 登録 と Azure AD 参加 の違い | Japan Azure Identity Support Blog (jpazureid.github.io)

(追記5)Entra ハイブリッド参加を構成するために、デバイス情報の同期は必須か

Microsoft Entra ハイブリッド参加を構成する際には、AD FS がなければ Microsoft Entra Connect でのデバイスの同期が必須です(AD FS がある場合も同期したほうが運用の手間は減る傾向)

(追記6)端末のローカル管理者権限について

各操作を実施する際に、以下のユーザにローカル管理者権限がどのように関わるか確認してみました。

①端末ログインに使用するユーザ(ローカルユーザ)・・・ユーザ①(test@test.localなど)

②端末ログイン後の各操作(Entra登録/Entra参加/Entraハイブリッド参加)に使用するユーザ(Entra上のユーザ)

・・・ユーザ②(test@test.co.jpなど)

Entra登録の操作

①ローカル管理者権限が不要(Entra登録の操作を行う上で不要)

②ローカル管理者権限は不要。Entra登録後に、ユーザ②に端末のローカル管理者権限が付与されない

注意点(intune関連)

上述の通り、単純なEntra登録ではユーザ①にローカル管理者権限は不要ですが、Entra登録に合わせて、自動登録機能により、intuneへもデバイスを登録したい場合、ユーザ①にローカル管理者権限が必要となります。

Entra参加に操作

①ローカル管理者権限が必要(Entra参加の操作を行う上で必要)

②ローカル管理者権限は不要。Entra参加後に、ユーザ②に端末のローカル管理者権限が付与される

Entraハイブリッド参加の操作

①ローカル管理者権限が必要(Entraハイブリッド参加の操作を行う上で必要)

②ローカル管理者権限は不要。Entraハイブリッド参加後に、ユーザ②に端末のローカル管理者権限が付与されない

なぜ、ユーザ②に端末のローカル管理者権限が付与されないかMSへ確認した結果

(MSサポートへの質問)

ユーザ②を使ってオンプAD参加を実施した場合、Entra ConnectにてEntraハイブリッド参加の構成が適切に行われていれば、バックエンドの処理にて、entra参加も行われていると認識しているのですが、ユーザ②にローカルPCの管理者権限が付与されないのは、なぜなのでしょうか。

(MSサポート回答)

「Microsoft Entra ハイブリッド参加」は、オンプレミスの AD に参加した時の動作に依存しているためです。

そのデバイスはあくまでオンプレミスの AD に参加しており、Microsoft Entra ID には間接的に登録されております。このため、オンプレミスの AD に参加した時の動作に依存しており、ユーザー② にローカル PC の管理者権限が付与されません。

ディスカッション

コメント一覧

まだ、コメントがありません