Entra ID(SC-300)勉強会

2024/9/18(水)開催

問題

次の表に示すオブジェクトを含む Entra テナントがあります。

| 名前 | ID種別 |

|---|---|

| User1 | ユーザー |

| Guest1 | ゲスト |

| Identity1 | マネージドID |

Microsoft Entra Privileged Identity Management (PIM) で、「対象」としてEntra ロールを付与できるIDの種別はどれですか。

- A. User1、Guest1、Identity1

- B. User1、Guest1 のみ

- C. User1のみ

- D. User1、Identity1のみ

正解

B. User1、Guest1 のみ

解説

マネージドID

・App service、Azure VMなど主要なAzureリソースでサポートされているIDの種別

・AzureリソースにマネージドIDを紐づけて使う(人に紐づけるわけではない。人に紐づくIDの種別は、ユーザ/ゲスト)。

・マネージドIDにEntraロールを付与することで、マネージドIDが紐づけられたAzureリソースにEntra関連の操作権限を付与できる。

Microsoft Entra Privileged Identity Management (PIM)

- セキュリティ的には、ロールが常に付与されている状態は望ましくない(24時間365日そのロールを使っている訳ではない)

- 必要な時だけ、ロールを付与するべきだというセキュリティの考え方がある

- ↑ を実現する機能がPIM

PIMにおける2つ割り当ての種類「アクティブ」「対象」の違い

ID①という名前のIDにロールを割り当てる想定で説明します。

■アクティブ

「アクティブ」でID①にロールを割り当てると、ID①には、すぐにそのロールが付与される(ロールがアクティブになる) ※ロールを付与する期間の指定が可能

■対象

「対象」でID①にロールを割り当てると、ID①には、ロールをアクティブ化する権限が付与される。

実際にロールを使い始めるにはアクティブ化の操作(対話型の操作)が必要

→ 対話型操作が可能な、人に紐づけられるID種別(ユーザ/ゲスト)しか、「対象」での割り当ては利用できない(「アクティブ」での割り当ては、ロール利用時に対話型の操作が不要なので、マネージドIDにも利用できる)

デモ

・PIMのEntraロール付与(「対象」)において、マネージドIDを選択

2024/9/9(月)開催

問題

Azure サブスクリプション、Google Cloud Platform (GCP) アカウント、Amazon Web Services (AWS) アカウントがあります。

すべてのプラットフォームにわたる権限の割り当てに関連するリスクを評価するためのソリューションを推奨する必要があります。ソリューションは管理の労力を最小限に抑える必要があります。

推奨事項には何を含める必要がありますか?

- A. Microsoft Sentinel

- B. Microsoft Entra ID 保護

- C. Microsoft Defender for Cloud Apps

- D. Microsoft Entra 権限管理

正解

正解:D

解説

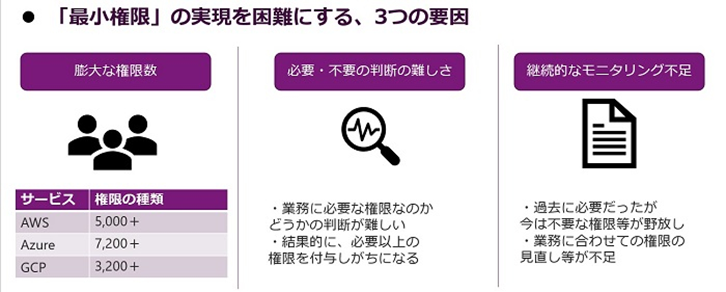

Microsoft Entra権限管理は、Azure, AWS, GCP等の複数のクラウドサービス上にあるユーザの権限を一元的に管理できるCIEM(Cloud Infrastructure Entitlement Management)という、クラウド基盤の権限を管理するソリューションです。

細分化された権限の中で、マルチクラウドでのゼロトラストにおける最小特権の原則の維持をサポートします。

利用には別途料金が必要になります。

<公式ドキュメント>

Microsoft Entra権限管理は、以下の3段階に分けて権限割り当てのリスクを評価します。

1.検出

ID・アクション・リソースに対するアクセス許可の状況を可視化します。また、付与されたアクセス許可と使われたアクセス許可のギャップ(過剰なアクセス許可)を分析し、そのリスクによる損害量を測定します。

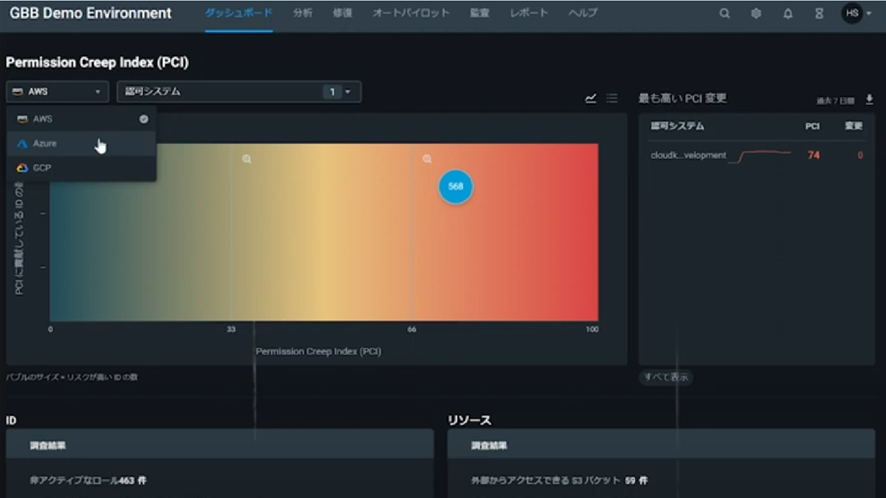

<画面例>

各パブクラの環境ごとに、パーミッションギャップを表示してくれます。

※PCI:付与されたアクセス許可と行使されたアクセス許可を比較し数値化したもの。数値が高いほどリスクが大きい

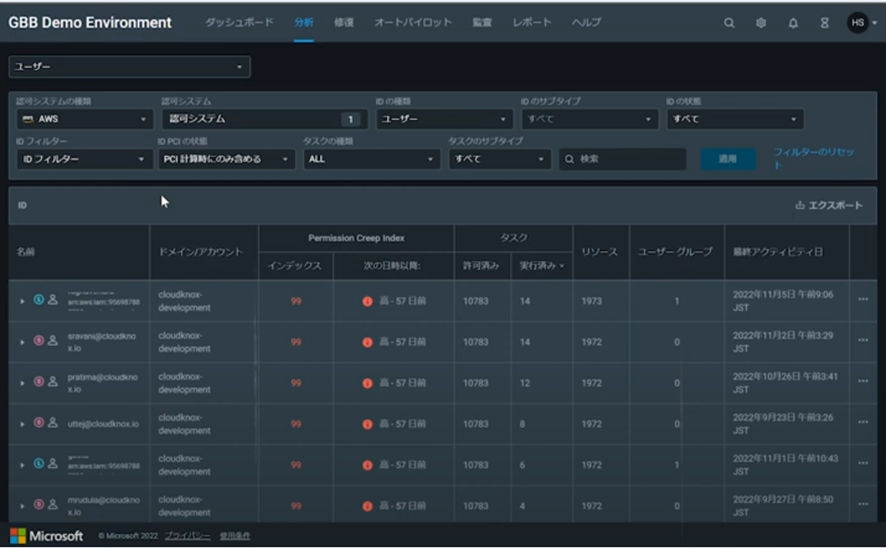

例えば、ユーザ単位で表示すると、許可済みの権限と実際に利用している権限のギャップが可視化されます。

2.修復

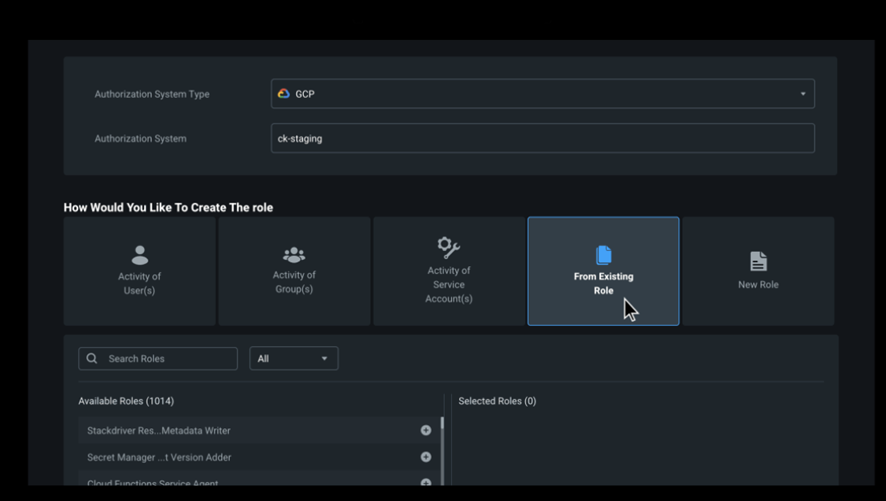

ユーザーは使用状況に基づいて、アクセス許可を適切に割り当てします。適切なロール付与のサイズ設定や、90日を超えて使われていないロールの削除等を自動で実施できます。新しいポリシーやロールを作成し、Just-In-Timeアクセスを適用できます。

以下は新しいロールの作成画面例です。

3.監視

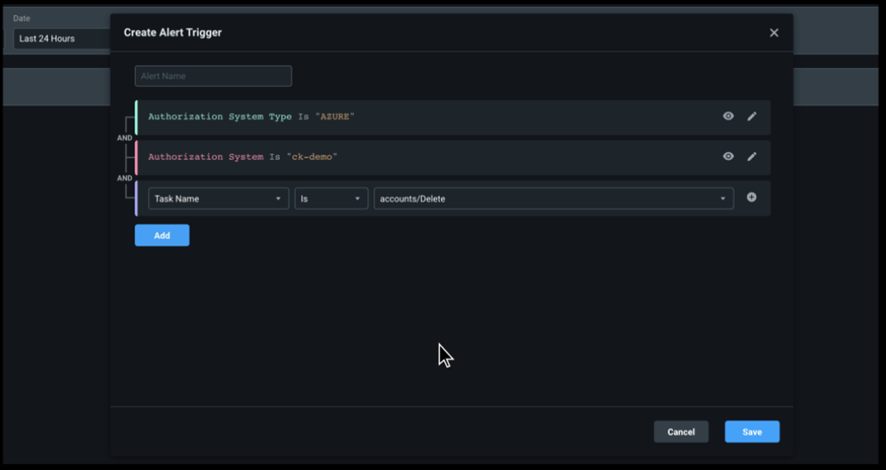

機械学習を利用したアラートを使用し異常なアクティビティを検出して、詳細なレポートを生成することができます。これらにより、マルチクラウドでの権限の割り当てを一元管理でき、権限によるリスク評価や機械学習による管理負担の軽減を実現できます。指定の動作があった時にアラートをトリガーするなど、監視に必要な機能を備えています。

その他の選択肢

A:Microsoft Sentinel(SIEM)

Microsoft Sentinelはクラウドで動作するセキュリティイベント管理(SIEM)プラットフォームで、サイバー攻撃の検出・調査・対応等を提供します。マルチクラウドの権限管理やリスク評価は行いません。

B:Microsoft Entra ID保護

Microsoft Entra ID保護は、IDに関連するリスクを検出し、修復します。複数のクラウドプラットフォームにわたる権限管理には対応していません。

C:Microsoft Defender for Cloud Apps(CASB)

Microsoft Defender for Cloud Appsはクラウドアプリケーションに対するセキュリティポリシーの設定、データ保護、リアルタイム監視、脅威の検出といった機能を提供します。ゼロトラストではCASBとして知られています。割り当て権限に関するリスク評価という観点で適切ではありません。

2024/9/2(月)開催

問題

P1ライセンスを保有しているEntra テナントがあります。

過去に発生したサインインを調査するには、Entra サインイン ログを確認する必要があります。Entra はサインイン ログをどのくらいの期間保存しますか?

- A. 14日間

- B. 30日間

- C. 90日間

- D. 365日

正解

B. 30日間

解説

ライセンス種別により、サインインログの保存期間は変わる

①Free・・・7日間

②P1/P2・・・ 30日間

※Entra テナント内に 1 つでも P1 or P2 ライセンスの割り当てがあれば、全ユーザーのサインインログの保存期間が 30 日となります。

その他ポイント

■サインインログの保存期間を延ばす方法

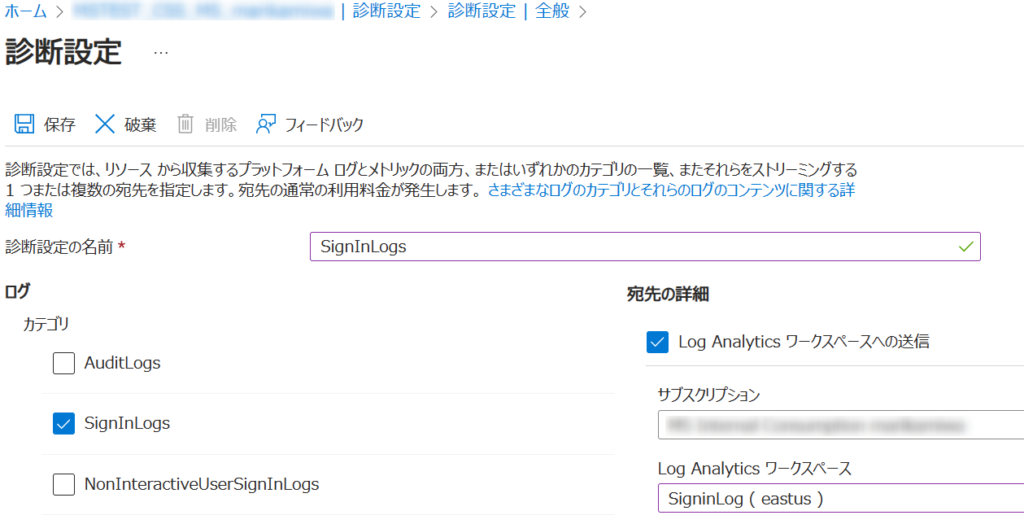

Log Analytics ワークスペースへサインインログを転送すれば、延長できます(別途、Log Analyticsの費用が掛かります)

(手順)

[Microsoft Entra ID] で [監視] – [診断設定] を開き、 [+診断設定を追加する] をクリックします。

Log Analytics のワークスペースを指定し、”SignInLogs” にチェックを付け保存します。

以上の操作により、SignInLogs が Log Analytics のワークスペース へ転送されるようになります。

Log Analytics のワークスペース にもデータ保有期間があります。

既定では、30 日となっていますので、必ず該当の Log Analytics のワークスペースの “使用量と推定コスト" から任意のデータ保有期間を設定してください。

デモ

■サインログの場所

・テナント全体 or ユーザ別

■サインインログの見方、操作方法

・対話型、非対話型 → まずは対話型を見よう

■よく見る箇所

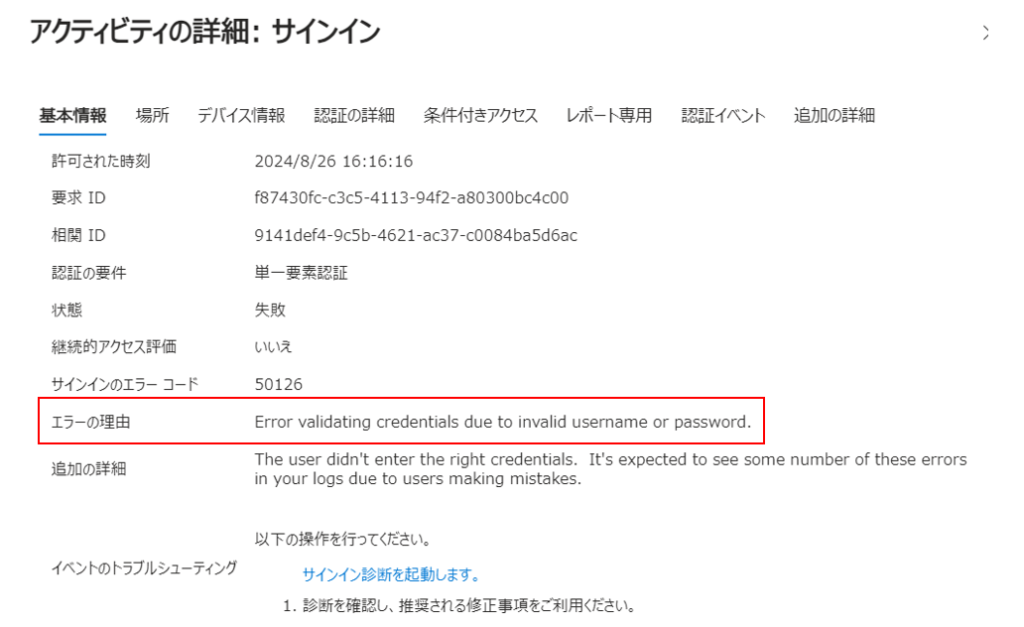

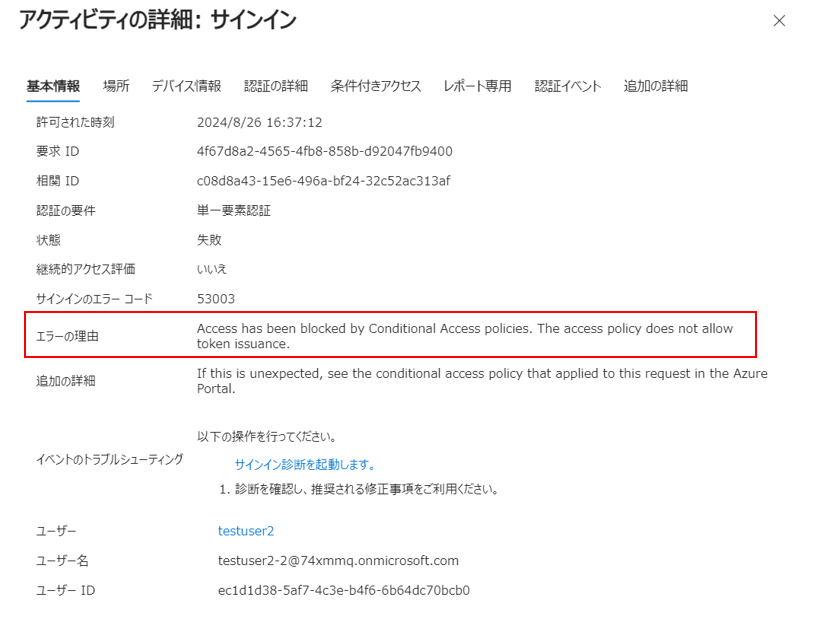

・「状態」列が「失敗」になっている行

■具体的なログ (「エラーの理由」を見ましょう)

①パスワードミスによるエラー

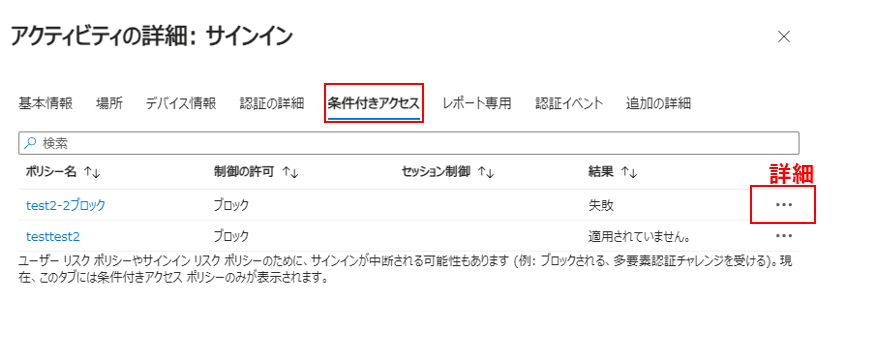

②条件付きアクセスポリシーによるエラー

「条件付きアクセスタブ」をクリックすると、テナント内に存在する条件付きアクセスポリシー一覧が表示され、どのポリシーによって認証失敗となったかも判別できます。

なぜブロックされたか詳細の確認が可能

■その他、補足

実際にEntra認証行為が発生してから、サインインログへの反映に微妙に時間がかかる(5分くらい)

2024/8/26(月)開催

問題

Entra テナントがあります。Entra テナントは、オンプレミスの Active Directory ドメインと同期しており、Entra Connect ではパススルー認証が設定されています。

Emergency1という名前のユーザアカウントをEntraテナントで作成しようとしています。Emergency1 は、オンプレミスのActive Directoryに障害が発生した場合に使用する予定です。Emergency1 には、Entra のグローバル管理者ロールを割り当てる予定です。

オンプレミスのActive Directoryに障害が発生した発生した時に、 Emergency1 がEntra テナントにサインインできなくなる可能性を減らす必要があります。何をすべきでしょうか。

- A. Emergency1 がグローバル管理者ロールを使う際に、別の管理者に承認依頼が送られるように、 Privileged Identity Management (PIM) を構成します。

- B. Entra テナントで、Emergency1 を作成し、永続的にグローバル管理者権限を付与します

- C. 条件付きアクセス ポリシーを構成して、Emergency1 のサインイン場所を企業ネットワークのみに制限します。

正解

B. Entra テナントで、Emergency1 を作成し、永続的にグローバル管理者権限を付与します

解説

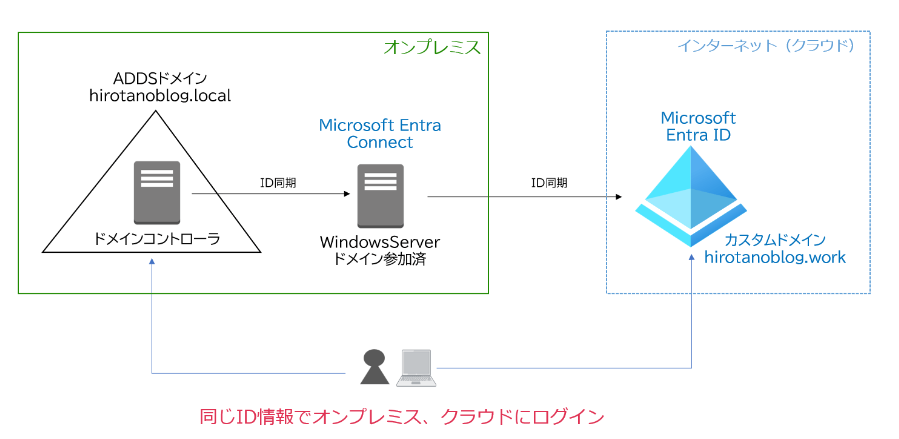

- 「オンプレAD → Entra ID」の方向でユーザ情報(ID)が同期される

- Entra Connect で、パススルー認証の設定がされているため、パスワード情報は同期されない

- オンプレADに障害が発生した場合、Entraにログインできなくなる(パスワード検証ができないため)

オンプレADに障害が発生した場合でも、重要なユーザ(グローバル管理者ロールが付与されているユーザなど)が継続的にEntraにログインできるようにするには?

重要なユーザアカウント(グローバル管理者ロールが付与されているユーザなど)は、オンプレADからの同期によって、Entra 上にユーザアカウントを作成するのではなく、Entra 上で直接ユーザアカウントを作成するべき(→オンプレAD側の状態の影響を受けなくなる)

今回の問題のように特定の緊急シナリオのみで使われるアカウントを「緊急アクセス用管理者アカウント」という。

「緊急アクセス管理者アカウント」の要件

- オンプレADドメインから同期されていない、Entra専用のユーザアカウントであること

- 常に使用できる「グローバル管理者」として作成する

- 組織内の特定のユーザと関連付けない(★多要素認証の設定は要注意。個人のスマホを2要素目にしてはいけない。共用のスマホ/FIDO2キーなどを使う)

- サインインログと監査ログを監視する

- アカウントを定期的に検証する

緊急アクセス用管理者アカウントを管理する – Microsoft Entra ID | Microsoft Learn

その他の選択肢

選択肢A、選択肢Cは、どちらも緊急事態発生時に、 Emergency1 がEntraにログインするための条件を増やしています。

2024/8/5(月)開催

問題

Entra 参加について述べている以下の文章より正しい記述を選択してください

① Windows 端末以外(mac OS 、Android など)もEntra 参加可能である

② Entra 参加した端末に対して、Entraからグループポリシーを適用することが可能である

③ Entra 参加した端末に、Entra ユーザアカウントを使ってログインすることで、Entra テナント へのシングルサインオンが完了する

④ Entra 参加した端末は、Entra テナント上に、デバイス情報が登録される

正解

③④

解説

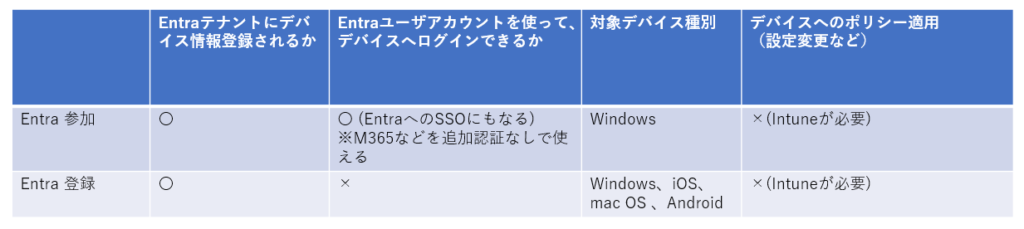

Entra 参加、Entra登録

デバイスをEntra テナントに登録する方法

■Entra テナントにデバイスを登録する意味(例)

・Entra上でデバイスが管理できるようになる → どのユーザにデバイスが紐づいているか等

・Entra認証の条件に使用することができる(条件付きアクセス)

・Intune(MDM)と連携させることで、デバイスにポリシー(構成プロファイル)を適用できる

Entra 参加 と Entra 登録の違い

諸説ありますが、一つ一つ違い/共通点を覚えるしかないと思います(概念的な理解は不可能?)

①Windows 端末以外(mac OS 、Android など)もEntra 参加可能である : ×

Windows 端末以外(mac OS 、Android など)も可能なのは、Entra 登録

②Entra 参加した端末に対して、Entraからグループポリシーを適用することが可能である : ×

Entra 参加 / Entra 登録の両方に当てはまらない。

Entra から グループポリシーを適用して、端末の設定を変更することはできません。

オンプレADのグルプポリシーと同様のことをしようとすると、別途Intune (MDM)が必要になります。

③ Entra 参加した端末に、Entra ユーザアカウントを使ってログインすることで、Entra へのシングルサインオンが完了する : 〇

Entra参加した端末にEntraユーザアカウントでログインする度に、自動的にEntraの認証情報が更新されるため、端末ログイン後にMicrosoft 365などにアクセスする際に認証をスキップできる。

④ Entra 参加した端末は、Entra テナント上に、デバイス情報が登録される : 〇

まとめ

■Entra参加とEntra登録

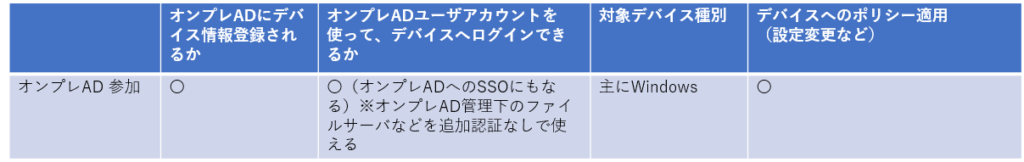

■オンプレAD 参加

■ Entra ハイブリッド参加

・Entra ハイブリッド参加した状態というのは、「Entra 参加 + オンプレAD参加」のイメージ(Entra、オンプレADの両方に参加しているイメージ)

・デバイスがEntra ハイブリッド参加する方法(オンプレAD参加の操作とEntra参加の操作を両方やるわけではない)

Entra コネクトにおいて「Entra ハイブリッド参加」の設定をした上で、Windows端末をオンプレAD参加させると、オンプレAD参加の操作をしたユーザには見えないバックエンドの処理(Windows OS、オンプレAD,、Entraコネクト、Entraが複雑に連動)で Entra 参加 が行われ、結果的にEntra ハイブリッド参加の状態となる。

2024/7/22(月)開催

問題

会社では最近、Microsoft Entra Privileged Identity Management (PIM) を実装しました。ロールの割り当て状況を確認したところ、会社の IT 部門の 15 人のユーザー全員が永続的なセキュリティ管理者ロールを持っていることがわかりました。

IT部門のユーザーには、セキュリティ管理者ロールが必要な場合のみ付与される必要があります。ソリューションでは、管理作業を最小限に抑える必要があります。

セキュリティ管理者ロールの割り当てには何を構成する必要がありますか?

- A. ロール設定の詳細から、「対象」割り当てを期限切れにする

- B. ロール設定の詳細から、「アクティブ」割り当てを期限切れにする

- C. 割り当ての種類を「アクティブ」にする

- D. 割り当ての種類を「対象」とする

正解

D. 割り当ての種類を「対象」とする

解説

問題の趣旨

- セキュリティ的には、ロールが常に付与されている状態は望ましくない(24時間365日そのロールを使っている訳ではない)

- 必要な時だけ、ロールを付与するべきだというセキュリティの考え方がある

- ↑ はPIMで実現できる

2つ割り当ての種類「アクティブ」「対象」の違い

Aさんにロールを割り当てる想定で説明します。

■アクティブ(通常のロール割り当て)

「アクティブ」でAさんにロールを割り当てると、Aさんには、すぐにそのロールが付与される(ロールがアクティブになる)

■対象

「対象」でAさんにロールを割り当てると、Aさんには、ロールをアクティブ化する権限が付与される

デモ

・testuserAに、「対象」でセキュリティ管理者ロールを割り当てる

・testuserAの「割り当てられたロール」を確認

・testuserAが、セキュリティ管理者ロールをアクティブにする

デモ補足

- アクティブ化は管理者の承認制にすることも可能

- 「対象」でロールを割り当てると、testuserAの「割り当てられたロール画面」において、割り当てられたロールは「資格のある割り当て」タブに表示される

- 管理者は、Aさんから即時、ロールをはく奪することも可能

- PIMの利用には、Entra ID P2 ライセンスが必要

2024/7/8(月)開催

問題

Sub1 という Azure サブスクリプションがあり、そこには RG1 というリソース グループが含まれています。RG1 には、DB1 という Azure Cosmos DB データベースと、AKS1 という Azure Kubernetes Service (AKS) クラスターが含まれています。

AKS1からDB1 内のデータを読み込みできるようにする必要があります。ソリューションは、次の要件を満たしている必要があります。

• マネージド ID を使用して、AKS1 がDB1 にアクセスできるようにします。

• 最小権限の原則に従います。

以下のどの設定が適切でしょうか。

- A. Sub1 の所有者ロールをマネージドIDに割り当てます。

- B. RG1 の閲覧者ロールをマネージドIDに割り当てます。

- C. DB1 の閲覧者ロールをマネージドIDに割り当てます。

解答

C. DB1 の閲覧者ロールをマネージドIDに割り当てます。

解説

マネージドID

・App service、Azure VMなど主要なAzureリソースでサポートされているIDの種別

・アクセス元のAzureリソース(AKS1)にマネージドIDを紐づけて使う

・マネージドIDにロールを付与することで、アクセス元はAzureリソース(AKS1)は、別のAzureリソース(DB1)へのアクセス権限を得ることができる。

最小権限の原則

アクセス元には必要最低限のロールのみを付与すべき、というセキュリティの考え方

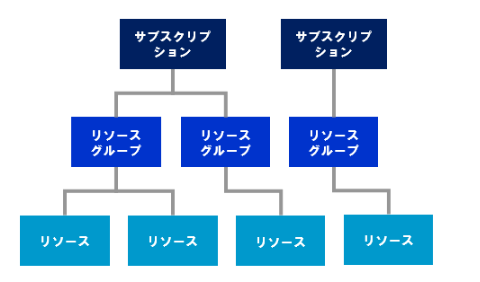

サブスクリプション、リソースグループ、リソースの関係

上位層で付与したロールは、下位にも継承される

たとえば、サブスクリプションの閲覧者ロールを付与した場合、そのサブスクリプション配下に存在する、リソースグループ・リソースへの閲覧者ロールも付与される。

最小権限の原則を考慮すると、より下位層のロールを付与するのが望ましい。

その他の選択肢

- A. Sub1 の所有者ロールをマネージドIDに割り当てます。 → ロール付与の対象が広すぎる、権限(所有者)が過剰

- B. RG1 の閲覧者ロールをマネージドIDに割り当てます。 → ロール付与の対象が広すぎる

(おまけ)2種類のロール

【割り当てられたロール】

管理ポータル(Share Point 管理者ポータル、Intune管理者ポータルなど)が操作できるようになる

【Azureロールの割り当て】※本日の問題はこちら

Azure リソースを操作できるようになる

2024/7/1(月)開催

問題

※Azure上でシステム作る上で理解必須の問題です

複数のストレージ アカウントを含む Entra テナントがあります。

ストレージ アカウントへのアクセスを必要とする複数の Azure App Service アプリを展開する予定です。

アプリにストレージ アカウントへのアクセスを提供する ID ソリューションを推奨する必要があります。ソリューションは管理の手間を最小限に抑える必要があります。

ストレージアカウントへのアクセスを制御するため、どのタイプの ID を使用すべきですか

■問題文補足

・ストレージアカウント・・・Azure上のストーレージサービス

・Azure App Service・・・WebアプリをデプロイするためのPaaSサービス

■選択肢

A. Entra ユーザ

B. サービスプリンシパル

C. システム割り当てマネージドID

D. ユーザー割り当てマネージドID

解答

D. ユーザー割り当てマネージドID

解説

前提

【人間がAzureリソースにアクセスする場合】

・アクセス元の識別として「Entra ユーザ」が使われる(人間は、特定のEntraユーザでEntra にログインをしてから、ストレージアカウントにアクセスする)

・Entraユーザに適切なロールを割り当てることで、人間は対象のAzureリソースにアクセスできる

【アプリがAzureリソースにアクセスする場合(Azureリソースが別のAzureリソースへアクセスする場合)】

・アクセス元を識別する方法として2パターン(①マネージドID、②サービスプリンシパル)ある。

・①マネージドID、②サービスプリンシパルを作成し、アプリに紐づけることでアクセス元が識別できるようになる

・①マネージドID、②サービスプリンシパルに適切なロールを割り当てることで、アプリは対象のAzureリソースにアクセスできる

「①マネージドID」と「②サービスプリンシパル」の違い

①マネージドID

App service、Azure VMなど主要なAzureリソースでサポートされている。シークレット(人間でいうところの「パスワード」)の管理をする必要がない(マネージド)ため、運用負荷が低い

②サービスプリンシパル

マネージドIDを使えない場合に利用する。シークレットの管理が必要。

「①-1.システム割り当てマネージドID」と「①-2ユーザー割り当てマネージドID」の違い

①-1.システム割り当てマネージドID・・・一つのAzureリソースのみに割り当て可能(1対1)

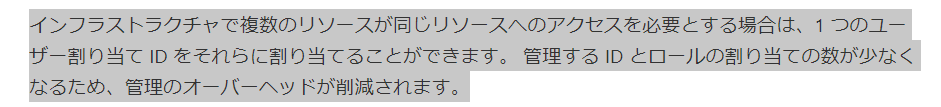

①-2.ユーザ割り当てマネージドID・・・複数のAzureリソースに割り当て可能(1対多)

(以下、MSサイトより)

上記より、正解は管理負荷の少ない「ユーザー割り当てマネージドID」となります。

デモ

・ユーザ割り当てマネージドID作成

・ユーザ割り当てマネージドIDへのロール付与

・Web app serviceへの紐づけ

2024/6/24(月)開催

問題

Entra テナントとオンプレのActive Directory ドメインがあります。

Entraコネクト によって、Active Directoryドメインのユーザ情報(パスワード情報含む)は、Entra テナントに同期されています。

パスワードがリセットされた場所に関係なく、Entra テナントとActive Directory ドメイン間でパスワードが同期される必要があります。Entra コネクトにて何を設定すべきでしょうか。

A..AD FS

B.パススルー認証

C.パスワードハッシュ同期

D.パスワードライトバック

解答

D.パスワードライトバック

解説

問題内容について

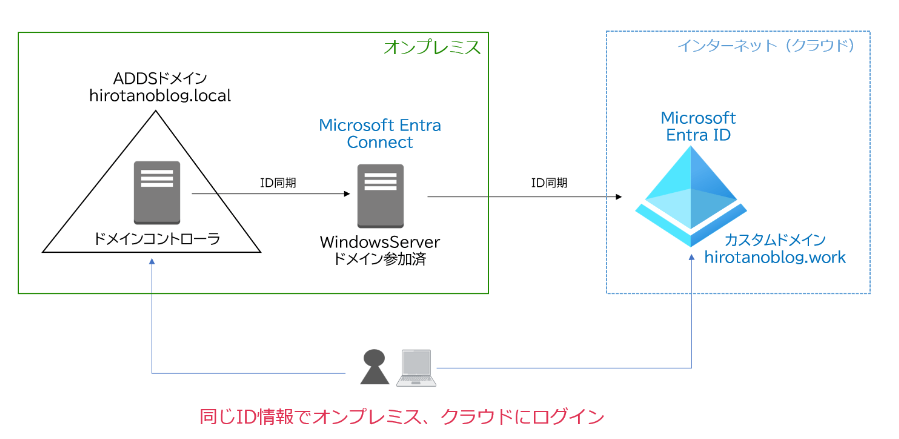

- 既にオンプレADがあり、新たにEntra IDを導入する場合、オンプレADとEntra IDとでユーザ情報を同期するのが一般的(ユーザ情報の管理を一元化できるなどメリットが多い)

- 基本は、「オンプレAD → Entra ID」の方向でユーザ情報が同期される

- オンプレADでパスワードが変更された場合、Entra ID上のパスワードも変更される

- 問題文の「パスワードがリセットされた場所に関係なく、Entra テナントとActive Directory ドメイン間でパスワードが同期される必要があります。」は「パスワードがEntra IDでリセットされた場合でも、Entra テナントとActive Directory ドメイン間でパスワードが同期される必要があります。」と言い換えることができます。

- 「D.パスワードライトバック」により、Entra ID上でパスワードを変更された場合に、その変更をオンプレAD側に上書きできる。

そのほかの選択肢

- AD FS ・・・オンプレADを使い、組織外のアプリへのシングルサインオンを実現するために使われていた技術(少し古い技術)。

- 「パススルー認証」「パスワードハッシュ同期」は、どちらも「オンプレAD → Entra ID」のユーザ情報同期の方式

- 「パススルー認証」は、パスワード情報を「オンプレAD → Entra ID」へ同期しない

- 「パスワードハッシュ同期」は、パスワード情報を「オンプレAD → Entra ID」へ同期する

- 今回の問題では、パスワード情報も同期しているため、「パスワードハッシュ同期」が使われていると推測できる

- MSが推奨しているのは、「パスワードハッシュ同期」

- オンプレADのパスワード情報をクラウド(Entra ID)に同期したくない、など特殊な要件がある場合のみ「パススルー認証」を使うようにしましょう。

- 「パススルー認証」は、Entra ID上にパスワード情報が存在しないため、Entra コネクトに障害が発生した場合、Entra IDを使って認証をしているアプリ(M365など)への認証ができなくなります。

2024/6/17(月)開催

問題

クラウドベースのエンタープライズ アプリを含む Entra テナントがあります。

マイ アプリ ポータルで、関連するアプリをカテゴリにグループ化する必要があります。

何を作成する必要がありますか?

- A. タグ

- B. コレクション

- C. 名前付けポリシー

- D. 動的グループ

解答

B.コレクション

解説

マイポータルアプリ

認証にEntra IDが使われていて、自分がアクセス可能なアプリケーションが一覧で表示されているポータル

マイアプリポータルログイン画面URL

https://myapps.microsoft.com/

コレクション

マイポータルアプリの画面が整理できる(少し見やすくなる)

■Azure Portal(管理者が設定する方法)

Entra ID → エンタープライズアプリケーション → アプリ起動ツール → コレクション

各ユーザもマイポータルアプリ上でコレクションを簡単に作成できる

その他の選択肢

- タグ・・・リソースにつける任意の値。リソースをタグで識別できるようになる。主に管理用途で使う(例:どのリソースでどれだけコストがかかっているかAzure Portalで確認するような用途て使える)。

- 名前付けポリシー・・・Entra グループ名の命名規則を作成できる(命名規則に則ったグループ名のグループしか作成できないように制御できる)

- 動的グループ(よく試験に出る!)・・・ユーザの属性値(所属部署など)に応じて、特定のグループに自動的に所属させることができる。(補足:実践で使える豆知識)動的グループ機能の恩恵を受けるすべてのユーザにP1以上のライセンス(月額899円/ユーザ)が必要。動的グループを使うためだけに、P1ライセンスを購入するのは、コストに見合わないケースが大半。P1ライセンスには、条件付きアクセスなど認証強化の機能を目的に提案するケースが多いため、認証強化をP1ライセンス提案の軸に置きつつ、付加価値として「P1ライセンス購入すると、動的グループも使えるので、運用も便利になりますよ」というように訴求するのがよい(と思われます)

2024/6/10(月)開催

問題

次の表に示すホストを含むオンプレミス データセンターがあります。

| 名前 | 説明 |

|---|---|

| サーバ1 | Windows Server 2019、ドメインコントローラがデプロイされている |

| サーバ2 | Windows Server 2019、Entra Connectがデプロイされている |

| サーバ3 | Windows Server 2019、App1という名前のASP.NETアプリがデプロイされている |

| サーバ4 | Windows Server 2019、何もデプロイされていない |

| ファイアウォール1 | インターネットに接続されているハードウェアファイアウォール、明示的に許可しない限りすべてのトラヒックをブロックする |

Active Directory フォレストは、Entra テナントと同期します。App1 を Entra ID ユーザーに公開できることを確認する必要があります。

問1 : サーバ4にデプロイすべきサービスは何か

■選択肢

A. Entra アプリケーションプロキシ

B. Entra パスワードプロテクションDCエージェント

C. Entra パスワードプロテクションプロキシサービス

D. Windows serverのWebアプリケーションプロキシ

問2:ファイルウォール1で構成すべきルールは何か

■選択肢

A. インバウンドのHTTPS通信を許可する設定

B. インバウンドのIPSEC通信を許可する設定

C. アウトバウンドのHTTPS通信を許可する設定

D. アウトバウンドのIPSEC通信を許可する設定

解答

問1:A. Entra アプリケーションプロキシ

問2:C. アウトバウンドのHTTPS通信を許可する設定

解説

問題内容について

・インターネット上の端末からFW内のイントラ上にあるWebアプリケーションサーバにアクセスさせる問題

サーバ4にインストールするべきサービス

A. Entra アプリケーションプロキシ

⇒ 正確には、「Entra アプリケーションプロキシのアプリケーションコネクタ」 が正解。

Entra アプリケーションプロキシは、「①アプリケーションサービス」と「②アプリケーションコネクタ」の二つが含まれる

(参考URL) 動作概要(シーケンス)

Microsoft Entra アプリケーション プロキシを使用してオンプレミス アプリを発行する – Microsoft Entra ID | Microsoft Learn

- VPN(SSL-VPN、IPSec-VPNなど)接続をしなくても、インターネット経由で、社内イントラ内にあるWEBアプリケーションサーバにアクセスできる

- ユーザは、Entra ID上のアプリケーションプロキシサービスで作成されるエンドポイント(URL)に接続するイメージ

- 認証には、Entra ID上のユーザ名/パスワードが使用される

- Entra Application Proxyは、Web系アプリケーションしか公開できない。

- 最近、Entra Private Access(ゼロトラ用語でいうところの、「SDP/ZTNA」)というサービスが出ており(現時点ではプレビュー段階)、Web系以外のアプリケーションも公開できる(RDP、FTP、SMBなど、TCP/UDPを使用するあらゆるポートやプロトコルに対応)

その他の選択肢

- Entra パスワードプロテクションは、Entra ID上の厳しいパスワードポリシーを、オンプレADにも適用する仕組み

- Windows serverのWebアプリケーションプロキシは、少し古い技術でActive Direcotoryに外部からアクセスするための仕組み(参考:https://learn.microsoft.com/ja-jp/windows-server/identity/ad-fs/deployment/best-practices-securing-ad-fs#standard-deployment-topology) → インターネット側から見て、Webアプリケーションの手前に配置されているのがEntra アプリケーションプロキシ、Active Directoryの手前に配置されているのがWebアプリケーションプロキシ。

FW1に構成すべきルール

C. アウトバウンドのHTTPS通信を許可する設定

- 「中→外」の通信のみを許可すればよいため、「外→中」のポートを空ける必要がなくよりセキュア

- 「アプリケーションサービス(クラウド)⇔アプリケーションコネクタ(オンプレ)」間のやり取り(トークンの受け渡しなど)は、すべて「中→外」で確立されたHTTPSコネクションの中で行われる

ディスカッション

コメント一覧

まだ、コメントがありません