【Ignite2024関連】アクセスパッケージを活用したJITアクセスの実現について

Igniteでアクセスパッケージを活用したDropBox(SaaSアプリ)へのJITアクセスについて説明されていましたが、仕組みがいまいち理解できなかったので、確認してみました。

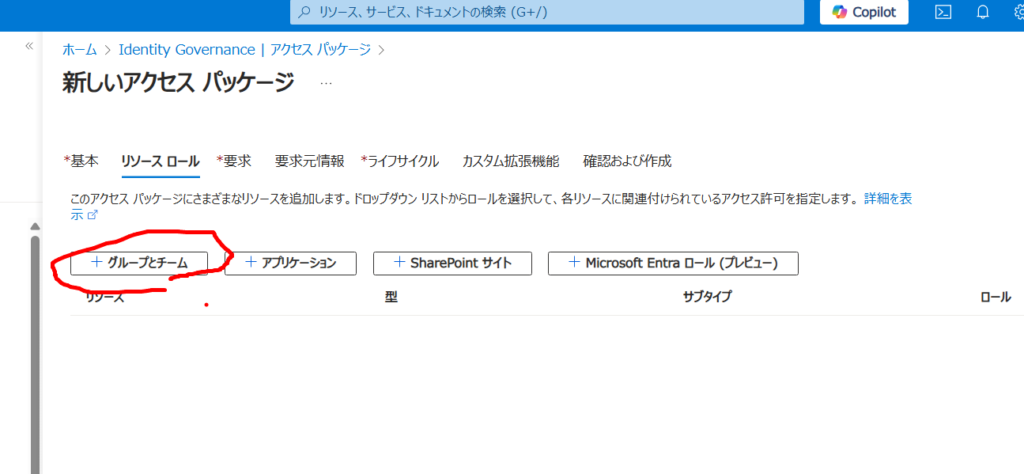

グループとチーム

こちらで特定のグループ(たとえばグループAとする)を選択して、ユーザにアクセスパッケージが割り当たると、ユーザはグループAのメンバとなります(アクセスパッケージの割り当て有効期限を設定することで、一時的にグループAのメンバとすることができます)

JITアクセスを実現する方法(例)

Entra Internet Accessにおいて、Web フィルターで DropBox の FQDN を指定したセキュリティプロファイルを作成し、作成したプロファイルを条件付きアクセスポリシーとリンクさせ、その条件付きアクセスポリシーをグループAに対して割り当てることで、グループAのみDropBoxへアクセスさせることができます。そのグループAへのメンバ所属を、アクセスパッケージを使って一時的なものとすることで、JITアクセスが実現できます。Webフィルターベースでの制御を実現していますので、EntraとSSO連携をしていない社外サイト(DropBoxなど)へのJITアクセスも実現できます。

(参考記事)

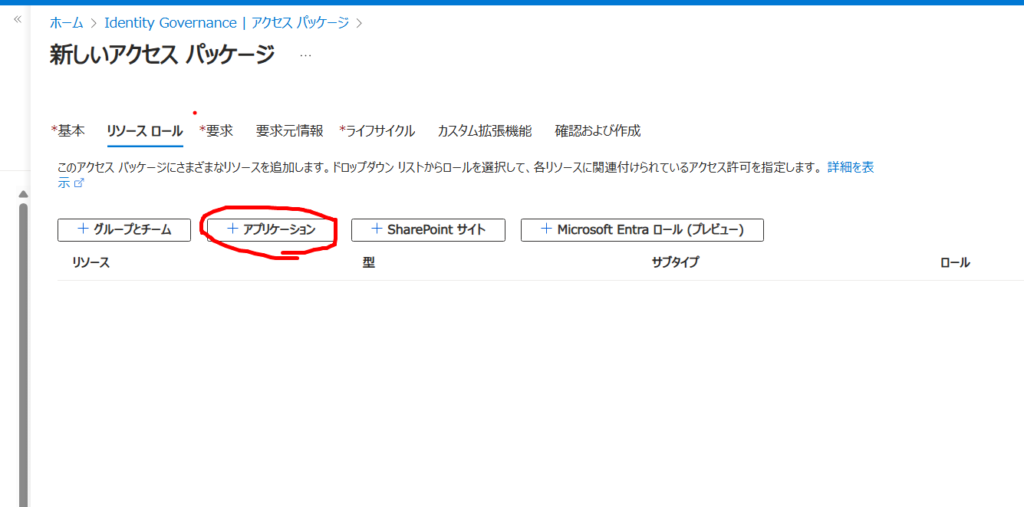

アプリケーション

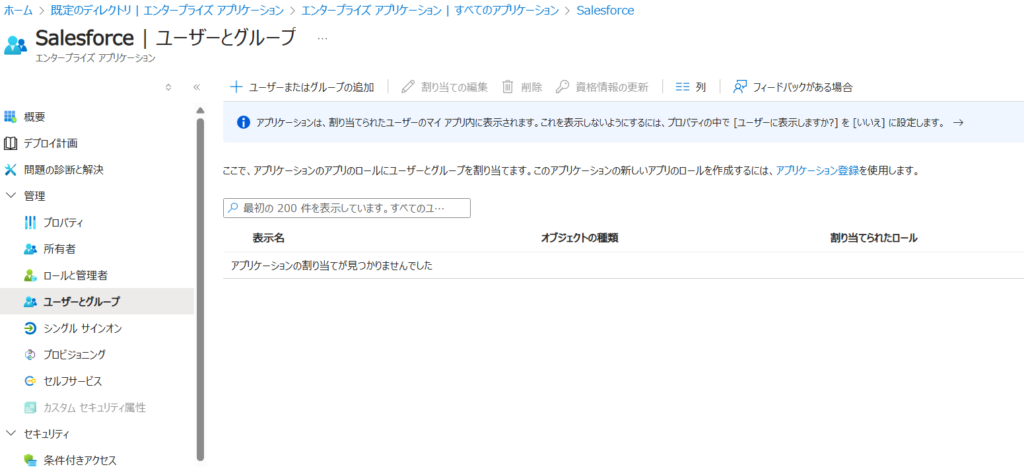

こちらで特定のアプリケーション(Entraの中の用語でいうと「エンタープライズアプリケーション」が適切だと思います)を選択し、ユーザにアクセスパッケージが割り当たると、対象のエンタープライズアプリケーション(以下はSalesforceの例)の以下にアクセスパッケージが割り当たっているユーザが追加されます(アクセスパッケージの割り当て有効期限を設定することで、一時的に以下に追加することができます)

JITアクセスを実現する方法(例)

たとえば、SalseforceとEntraがSSOの設定をしている場合、この「ユーザとグループ」に追加されているユーザのみが、Salesforceにアクセスできます。(そのため、アクセスパッケージの機能を使って、一時的に「ユーザとグループ」にユーザを追加させることで、EntraとSSO連携しているSalesforceへのJITアクセスが実現できます)

上記はSaaSアプリの例ですが、Entra Private Accessの設定においても、社内アプリとして、エンタープライズアプリケーションに対象アプリを追加して、この「ユーザとグループ」に社内アプリにアクセスできるユーザを設定し、Entra Private Access経由で社内アプリにアクセス可能なユーザを制限できます。(そのため、アクセスパッケージの機能を使って、一時的に「ユーザとグループ」にユーザを追加させることで、社内アプリへのJITアクセスも実現できます)

(参考記事)

補足

アクセスパッケージの割り当てについて

以下のように複数の方法が選択できる

- 管理者が対象ユーザに割り当てる

- ユーザが、アクセスパッケージを自身に割り当てたいときに、管理者にアクセスパッケージを要求して、承認を得る(または、自動承認で割り当てる)

アクセスパッケージに必要となるライセンスについて

以下の公開情報に記載の通り、Microsoft Entra ID Governance または、Microsoft Entra Suite が必要となります。

Title : エンタイトルメント管理とは – ライセンス要件

—– 抜粋 —–

ライセンス要件

組織のユーザーがこの機能を使うには、Microsoft Entra ID Governance または Microsoft Entra Suite のサブスクリプションが必要です。 この機能に含まれる一部の機能は、Microsoft Entra ID P2 サブスクリプションで動作する場合があります。 詳細については、各機能の記事を参照してください。 要件に適したライセンスを見つけるには、「Microsoft Entra ID ガバナンス ライセンスの基礎」をご覧ください。

—– 抜粋 —–

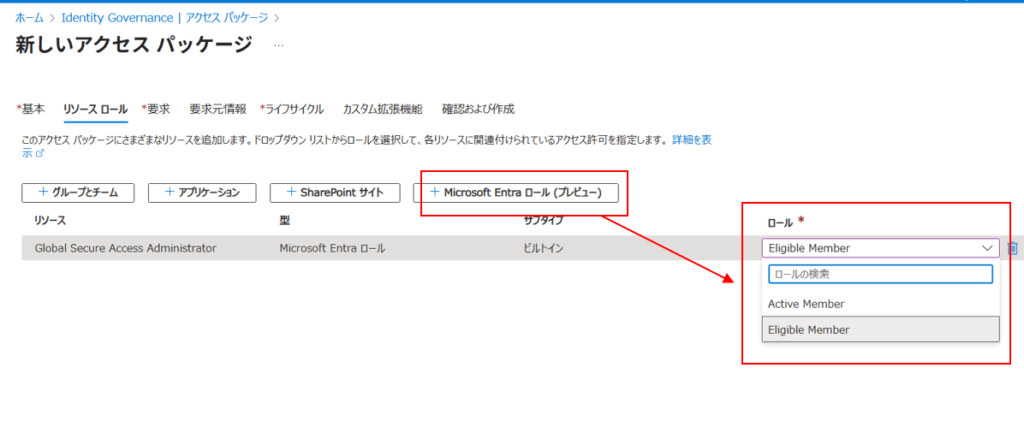

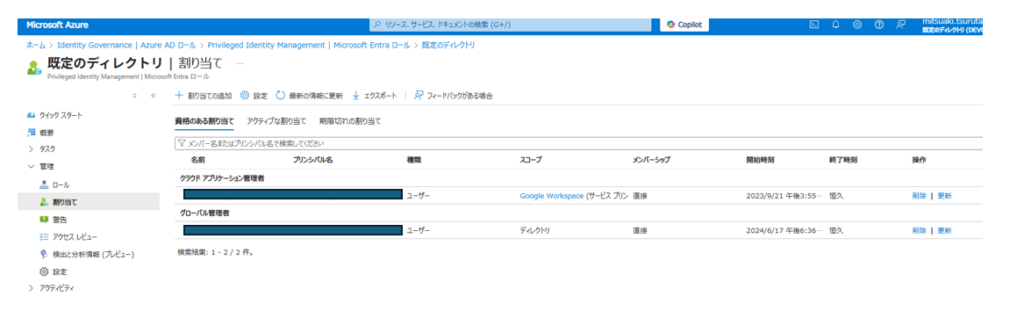

Entra ロールの割り当てについて

アクセスパッケージではEntra ロールの割り当てが可能です。裏側ではPIMの機能が利用されています。

割り当ての種類(資格のある割り当て or アクティブ)については、アクセス パッケージのリソースとして Microsoft Entra ロールを追加する際に選択できます。

Title : Microsoft Entra ロールを割り当てる (プレビュー) – アクセス パッケージのリソースとして Microsoft Entra ロールを追加する

—– 抜粋 —–

6. [ ロール ] ボックスの一覧で、[ 資格のあるメンバー ] または [ アクティブ なメンバー] を選択します。

アクセス パッケージの要求が承認されたタイミングで PIM 側の画面(PIM – 管理 – Microsoft Entra ロール – 管理 – 割り当て)にも反映されます。

ディスカッション

コメント一覧

まだ、コメントがありません