【2025年5月28日開催】Copilot活用の落とし穴 ― 知らなきゃ危ないセキュリティの話

自己紹介

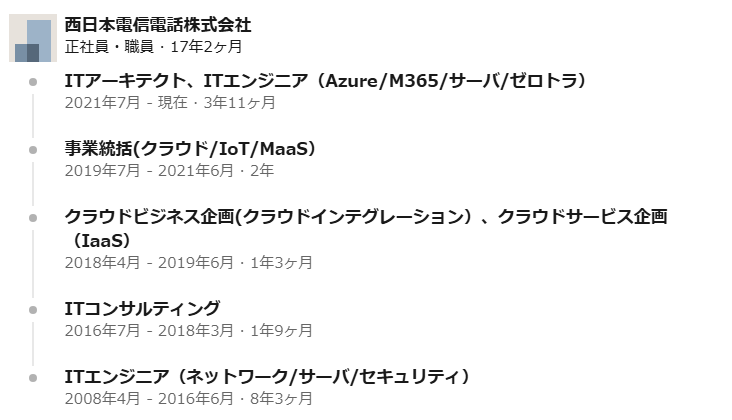

■基本情報

- 名古屋在住

- 通信会社の法人営業組織のSE

- 本社所属のため、支店案件の支援やトラブル対応などを対応

■経歴

■ 受賞歴

Microsoft MVP for Security

Microsoft Top Partner Engineer Award (Security)

Microsoft 365 Copilot 管理者向けの話

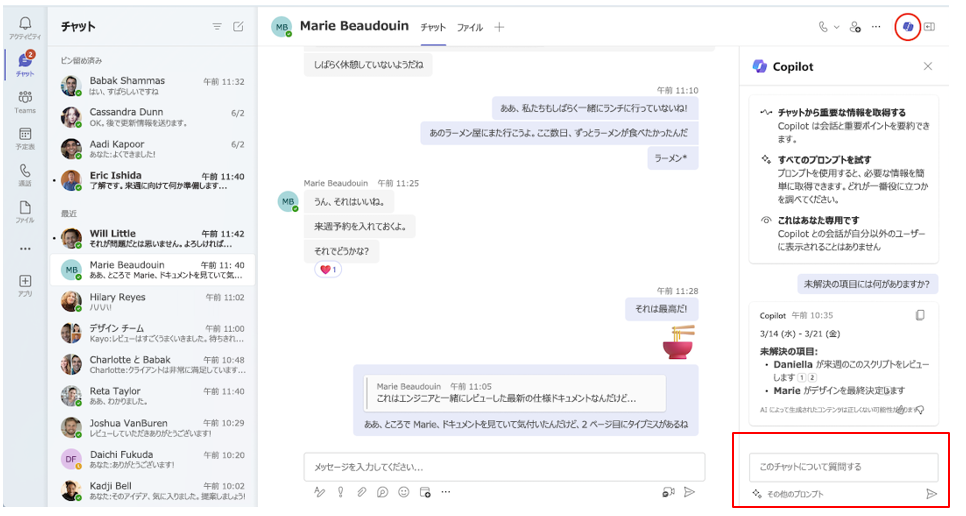

Microsoft 365 Copilot

・TeamsなどのMicrosoft 365アプリに組み込みこまれたAI機能

・プロンプト(自然言語)でMicrosoft 365アプリを操作

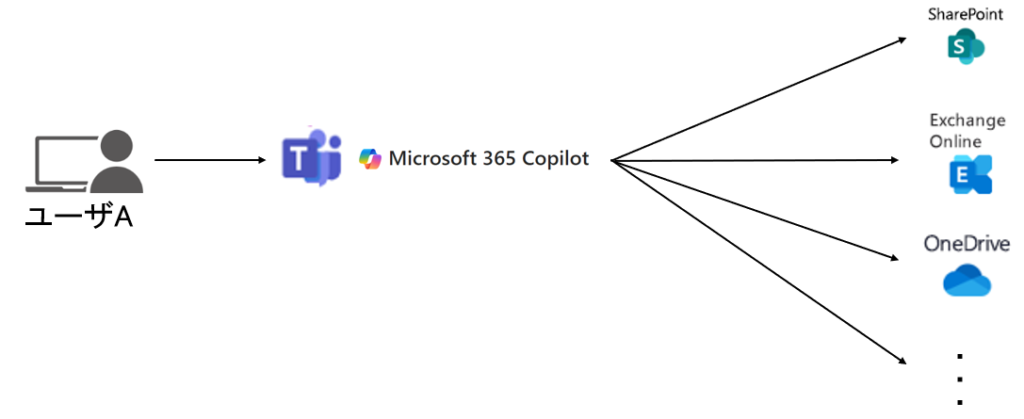

Microsoft 365 Copilot と Microsoft 365 データの関係

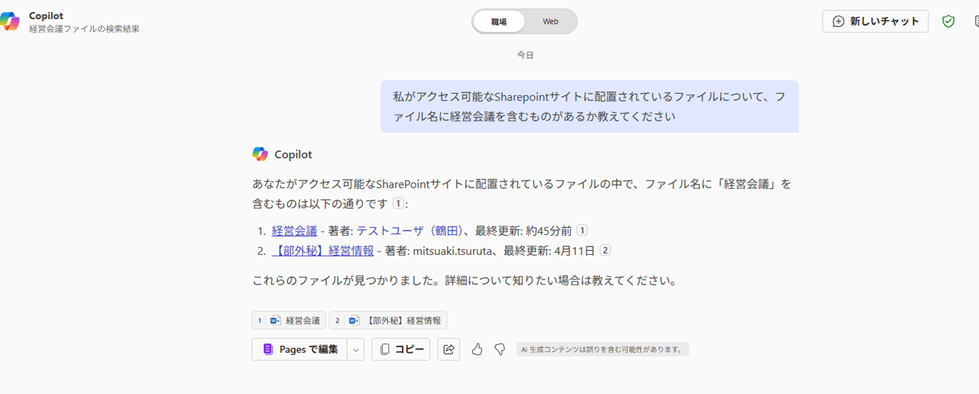

・ユーザはCopilot経由で、自身がアクセス権を持つMicrosoft 365データにアクセスが可能

プロンプト例

〇:「昨日自分が受信したメールで未返信のものを教えて」など

×:「ユーザB個人が受信したメールで重要そうなもの教えて」など

Microsoft 365 Copilot とデータセキュリティリスク

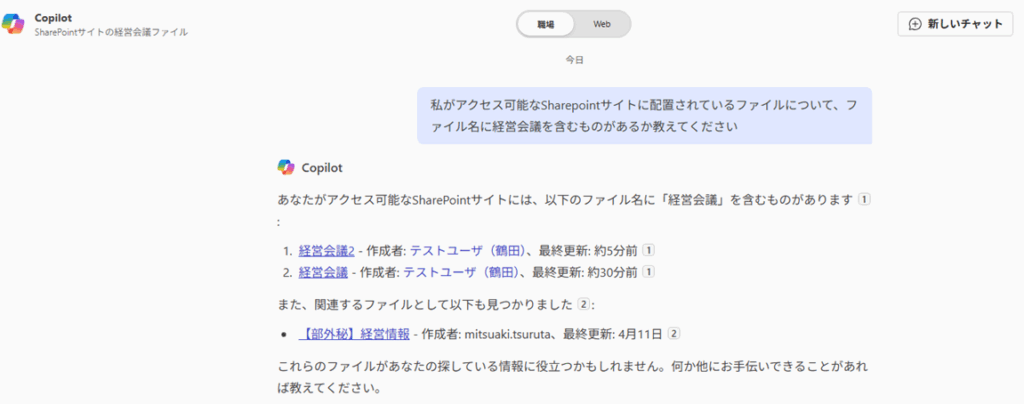

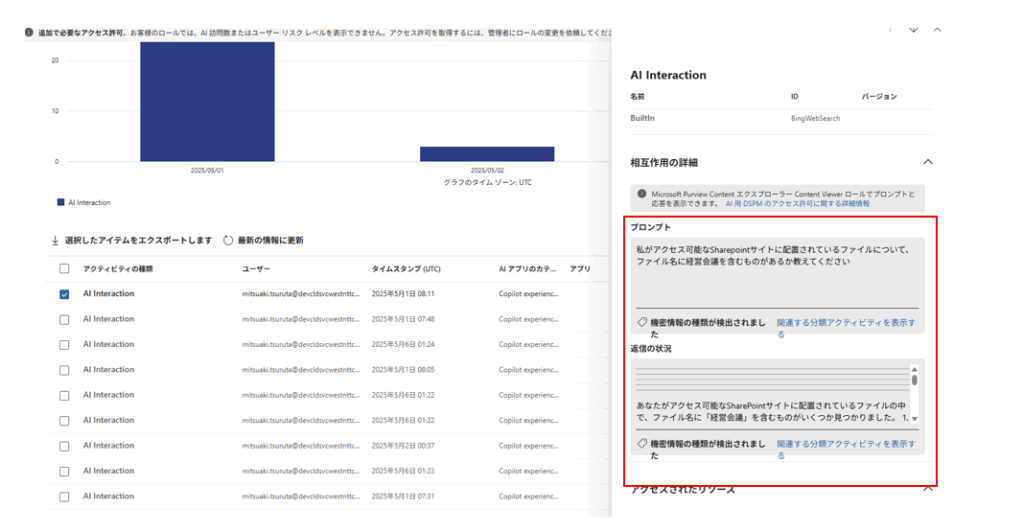

★ここで説明するプロンプトは、ご自身で利用できるMicrosoft 365 copilot環境で試さないでください(理由は後ほど説明)

SharePoint上のデータに適切なアクセス権限設定がされていなければ、ユーザAに「経営に関わる重要な情報」がCopilotから回答される可能性がある

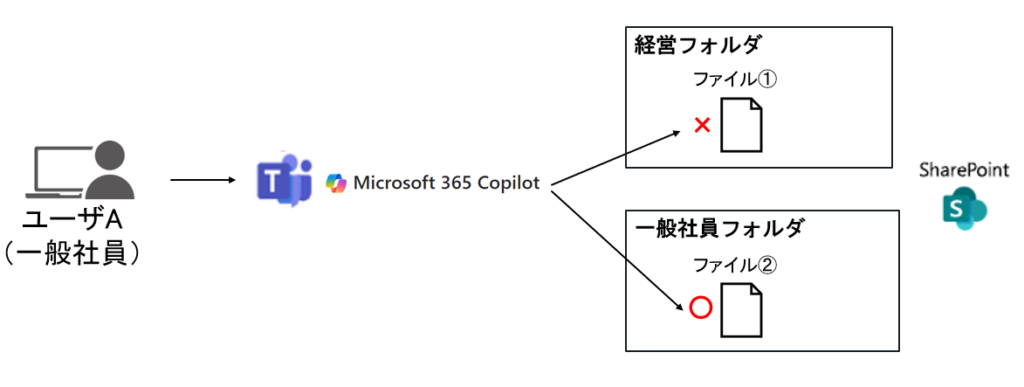

アクセス権のかけ方(フォルダ単位のアクセス制御)

ユーザAは、経営フォルダにアクセスできない設定にしておけば、「経営に関わる重要な情報を教えて」というプロンプトは機能しない

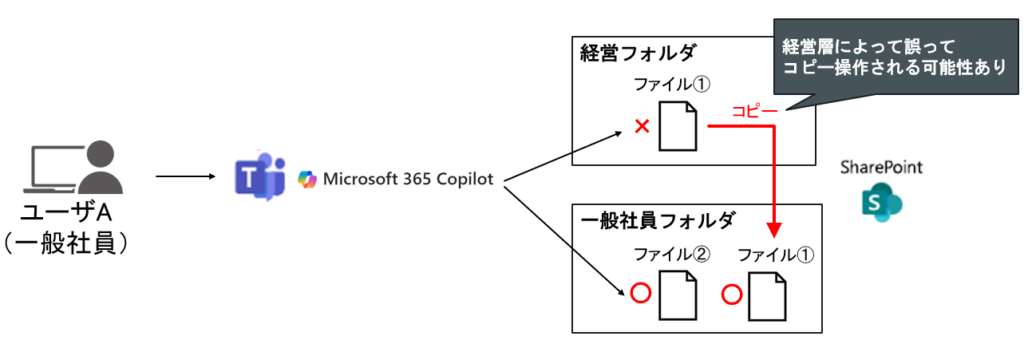

間違って、経営層がファイル①を、一般社員フォルダにコピーしてしまうリスクがある

→ 「経営に関わる重要な情報を教えて」というプロンプトは機能する可能性が出てくる

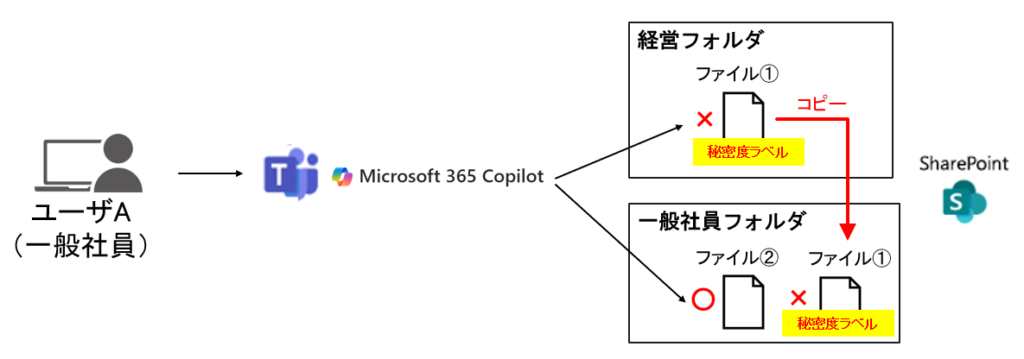

アクセス権のかけ方(ファイル単位のアクセス制御)

ファイル単位でアクセス制御を行うと、ファイルがコピーされてもアクセス制限が機能するためよりセキュア

「経営会議2」ファイルに、秘密度ラベルを適用し、ユーザAからアクセスできないようにした

Microsoft 365 Copilotを利用する際のセキュリティ対策

Microsoft 365 Copilot は機能拡充が進んでおり、できることが益々増えていくと思われる

(例:自然言語によるメール送付など)

→ 利便性向上に合わせて、セキュリティリスクも向上するため、セキュリティ対策がより重要になる

① Microsoft 365 (Copilot)に対する適切なアクセス管理(地盤固め)

| 実施すべき項目 | 実現方法 |

|---|---|

| 不必要なユーザはMicrosoft 365 (Copilot)を使用できないようにする | Entra ID ガバナンス |

| 適切な状態(適切な端末、適切な場所など)で、 Microsoft 365 (Copilot)にアクセスさせるようにする | Entra ID 条件付きアクセス |

| 強度の高い認証方法で、Microsoft 365 (Copilot)にアクセスするユーザを認証を行う | Entra ID 条件付きアクセス |

② Microsoft 365 内に存在するデータの保護

| 実施すべき項目 | 実現方法 |

|---|---|

| Microsoft 365 Copilot からMicrosoft 365 内データへのアクセス権を適切に設定する | Purview 情報保護 (秘密度ラベル) |

| Microsoft 365 Copilotによる社外秘データの外部流出を防ぐ | Purview DLP |

Microsoft 365 Copilot 利用者向けの話

Microsoft 365 の利用は管理者よって常に監視されている可能性があるため、節度のある利用を心がける必要がある (先ほど、「ご自身の環境でプロンプトを使わないで」といった理由)

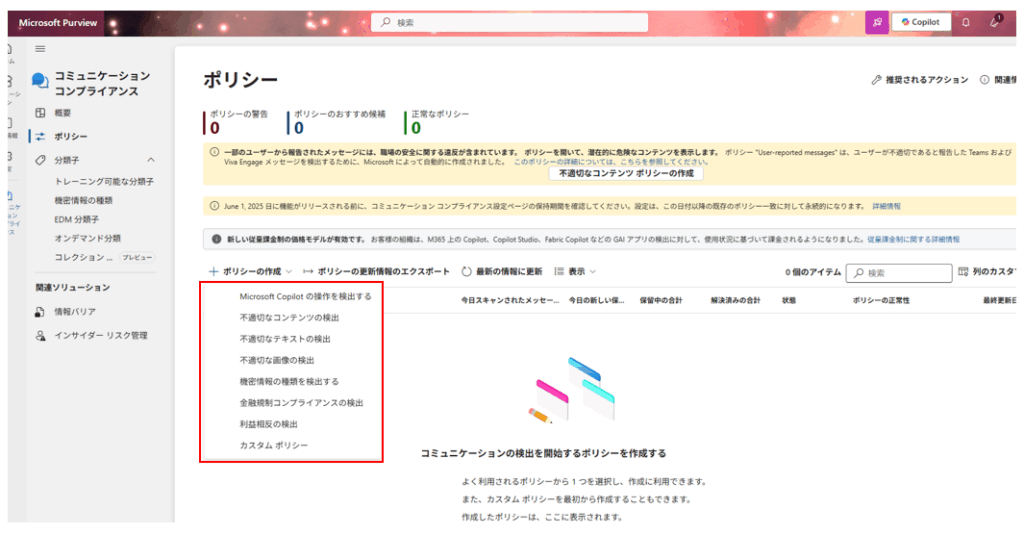

コミュニケーションコンプライアンス(少しデモ)

- 不適切または危険なプロンプトを検出できます。

- 365 Copilotに特化した機能ではなく、Microsoft 365 内におけるコミュニケーション(Teamsなど)が対象となる

https://learn.microsoft.com/ja-jp/purview/communication-compliance-copilot

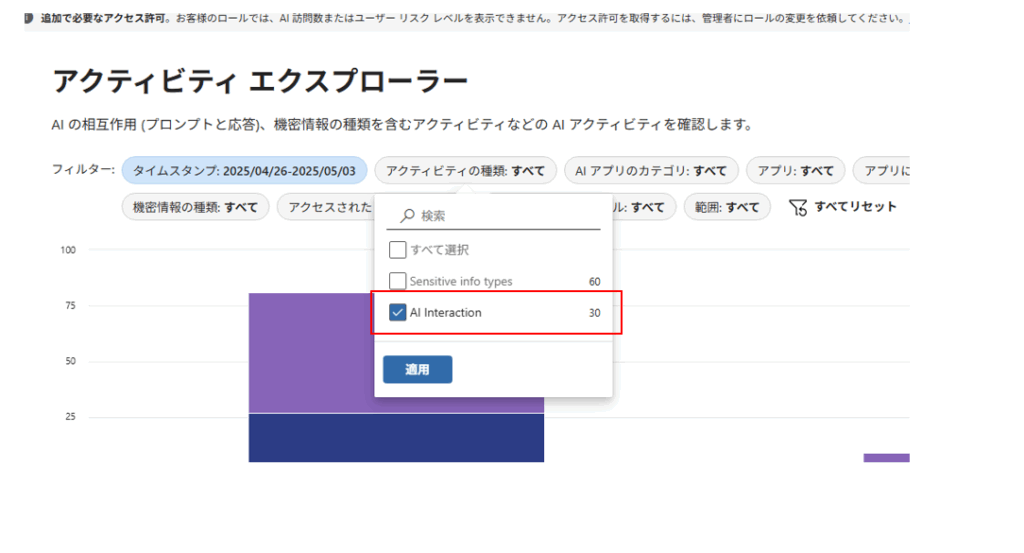

AI用 DSPM – アクティビティエクスプローラ(デモ)

- プロンプトおよびCopilotからのレスポンスの履歴(管理者には丸見え)

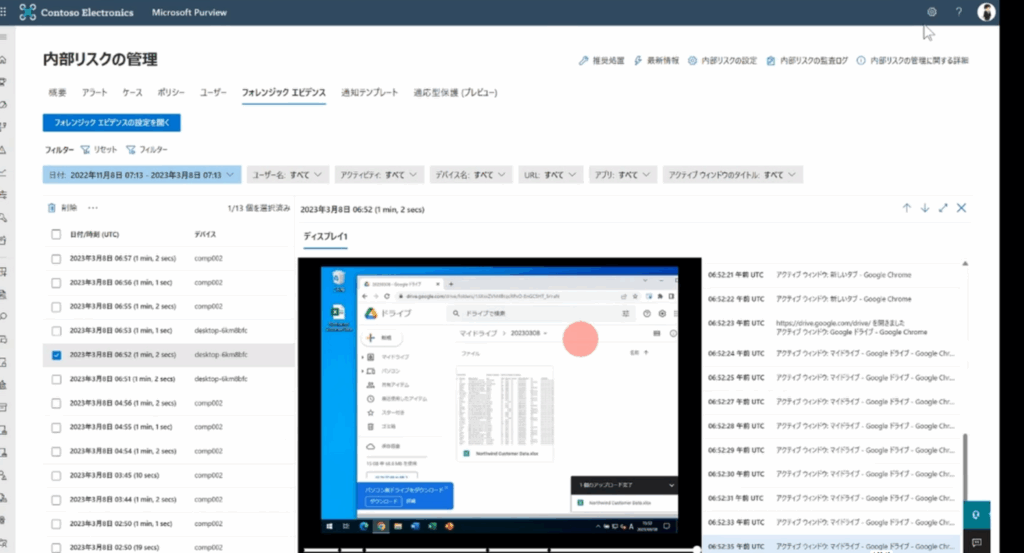

内部リスクの管理 – フォレンジックエビデンス(デモなし)

- 目をつけられたユーザは、画面キャプチャも取られているかも。。。

宣伝

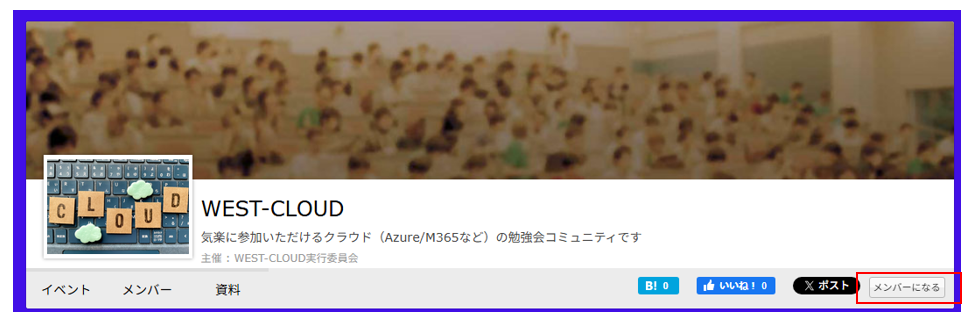

“WEST-CLOUD" という勉強会コミュニティをやっています(1回15分、主に昼休み時間に開催)

本日の内容が少しでもよいと思っていただけた方は、メンバー登録お願いします!

https://west-cloud.connpass.com

ディスカッション

コメント一覧

まだ、コメントがありません