Microsoft Defender for Cloud ポイント(随時更新)

Microsoft Defender for Cloud で押さえておくべきポイントを記録していきます。

推奨事項

セキュリティリスク

MDCには設定項目が多数ありますが、セキュリティリスクは、「推奨事項」の項目で利用される用語となります。

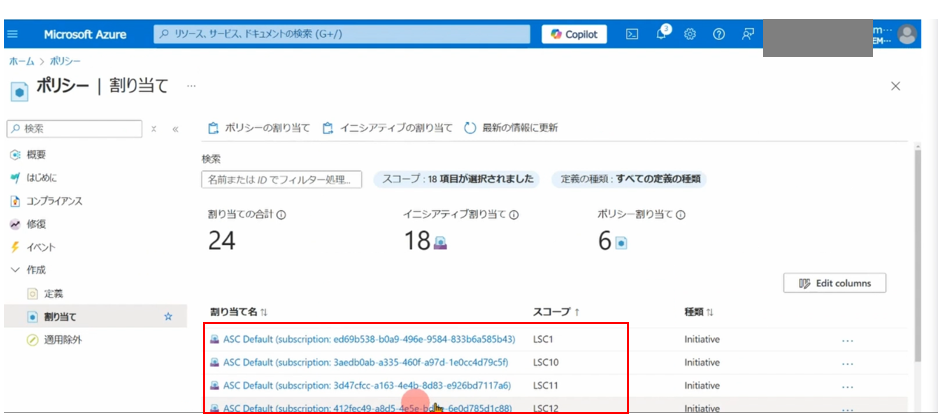

Azure Policyとの関係

推奨事項は、Azure Policyで設定されている内容と照らし合わせて、合致しているかしていないかを確認しています(合致していない場合は、推奨事項に反映されます)

Azure Policy側を確認すると、既定でMDC用のポリシーが作られていることが確認できます(MDCのために使われているポリシーは、effectの項目がAuditとなっているのが特徴です)

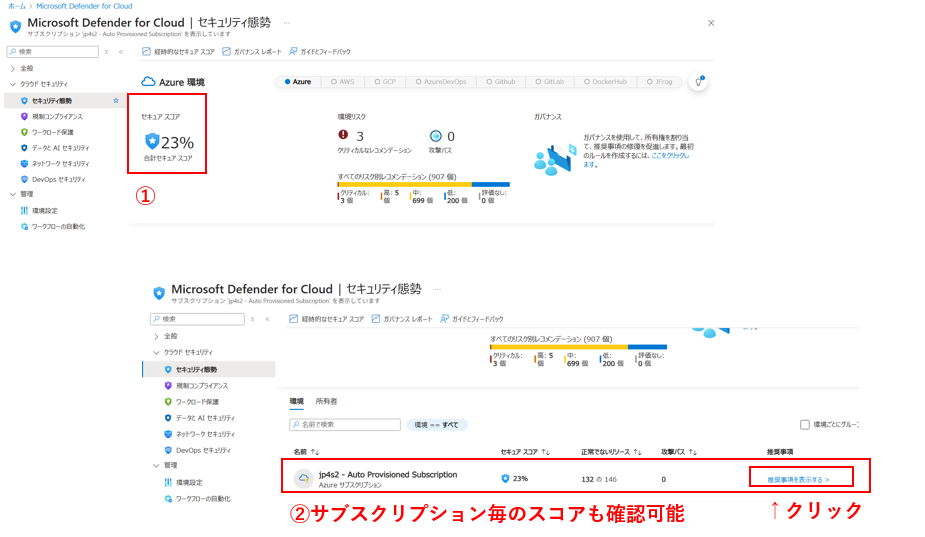

セキュリティスコア

①テナント全体のセキュリティスコアです

②サブスクリプション毎にスコアも確認可能です。

右下の赤枠をクリックすると詳細が確認できます。

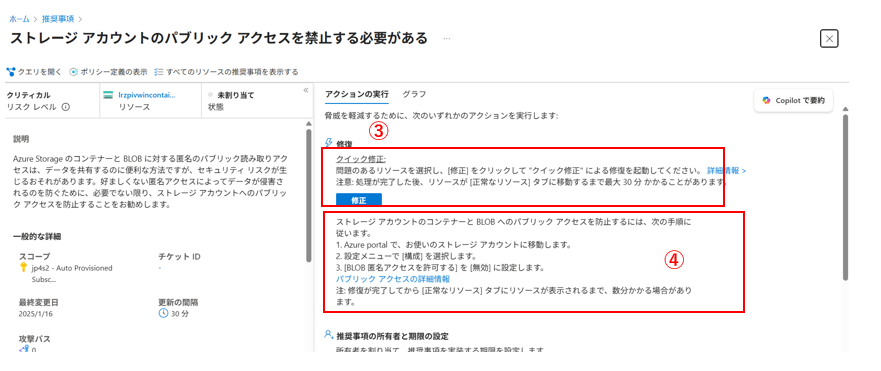

詳細画面では、リスクレベルの高いリソースが表示されます。

このうち、一つ項目をクリックするとセキュリティリスクを是正するための「アクション画面」が表示されます。

④は、セキュリティリスクを是正するために、何をすべきか?が記載されています。

③クイック修正が表示されている場合「修正」をクリックすると、③に記載れている修正内容が自動適用されます

Azure Arcとの連携

Azure Arcはオンプレミス以外のマシンもオンボード可能

Azure Arc はAzure とオンプレミスのハイブリッド環境において利用される機能と勘違いされている方もいるかもしれませんが、マルチクラウド環境に対しても利用可能です。

たとえば、AWSのEC2上の仮想マシンを、Azure Arcにオンボードし(管理下に置き)、管理することも可能です。

Azure Arc と Defender for Cloudの関連

Azure以外のマシン(オンプレ、AWSのEC2など)に対してMDCの機能を利用しようとすると、まずAzure Arcにオンボード(管理下におくこと)が必要です。

Azure Arcにオンボードするには、「Connected Machine エージェント」をオンボードしたいマシンに手動インストールする必要があります。この操作により、MDCはAzure以外のマシンをAzureリソースとして扱えるようになります。

これにより、Defender for Cloudの各種機能(自動プロビジョニング機能、Defender for Serversなど)が利用可能となります。

ちなみに自動プロビジョニング機能では、対象マシンに、AMAを展開したりすることが可能です(AMAによりマシンのログがLog analyticsワークスペースに送付され、MDCがそのログを参照することで、MCDの脅威検出や脆弱性評価機能を利用することができるようになります。これらの機能を利用しない場合、AMAは不要です)

ディスカッション

コメント一覧

まだ、コメントがありません