Micosoft Entra 基礎15分勉強会(過去分集約)

2024年10月15日開催分

問題

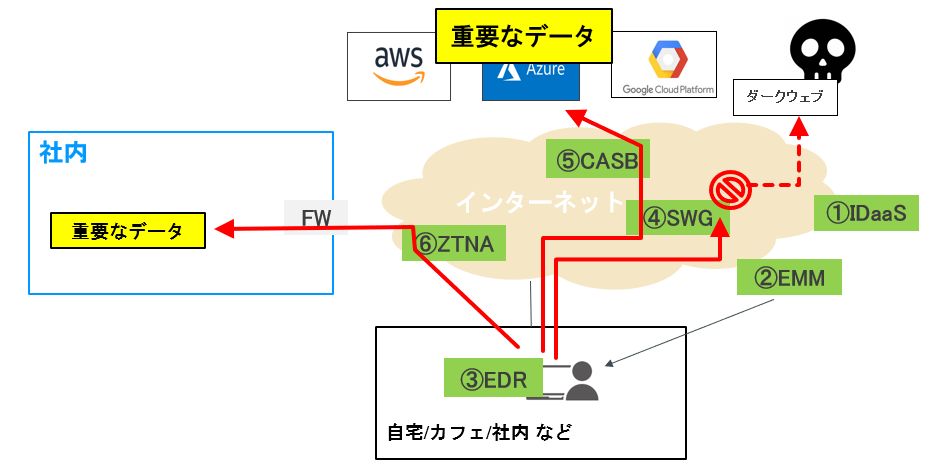

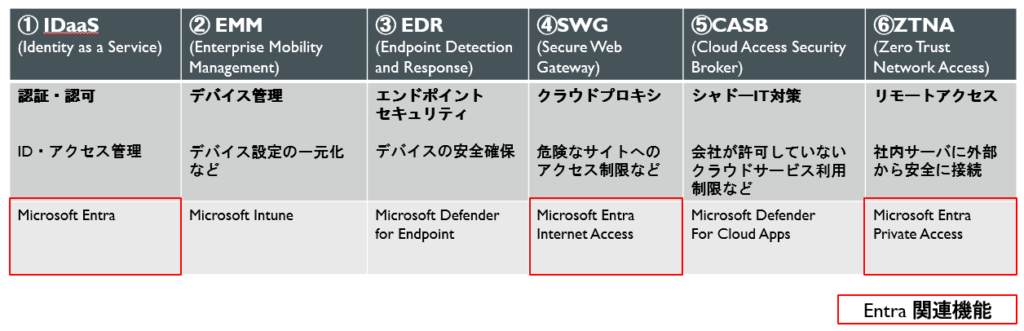

ゼロトラストセキュリティを実現するための技術要素のうち、Entraの機能により実現可能のものは以下のどれか(複数選択可能)

- A:SWG (Secure Web Gateway)

- B:CASB (Cloud Access Security Broker)

- C:IDaaS (Identity as a Service)

- D:上記すべて

正解

A、C

解説

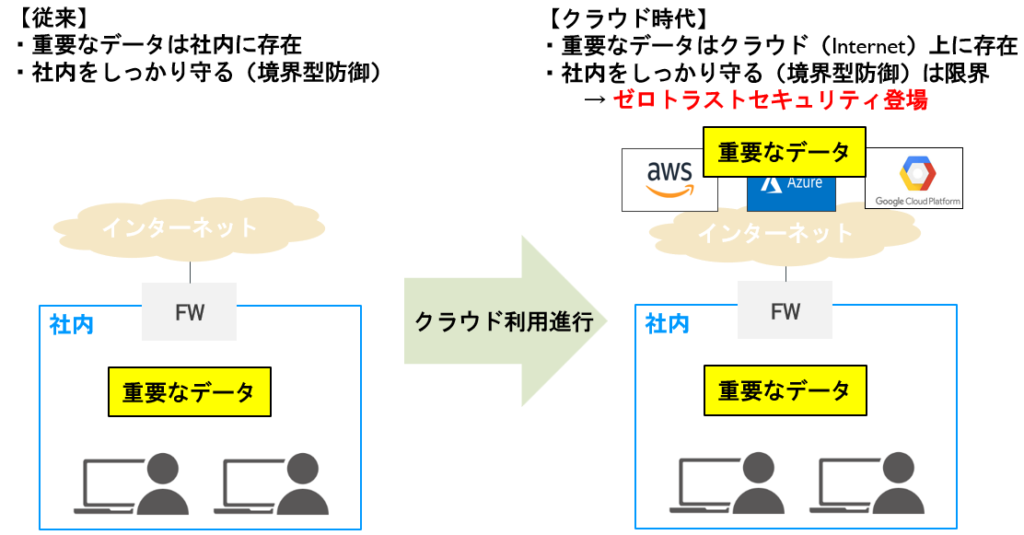

ゼロトラストセキュリティの登場の経緯

ゼロトラストセキュリティとは

■考え方

すべての通信が安全でないことを前提に、すべての通信に対してきめ細やかなセキュリティ対策を適用すること

■技術要素

Microsoft クラウド製品でゼロトラストセキュリティの技術要素を網羅

(他社製品は対応範囲が限定的。zscalerは④SWG⑥ZTNAのみ、oktaは①IDaaSのみなど

2024年10月1日開催分

問題

P1ライセンスを保有しているEntra テナントがあります

過去に発生したサインインを調査するには、Entra サインイン ログを確認する必要があります。Entra はサインイン ログをどのくらいの期間保存しますか?

- A. 14日間

- B. 30日間

- C. 90日間

- D. 365日

正解

B. 30日間

解説

ライセンス種別により、サインインログの保存期間は変わる

①Free・・・7日間

②P1/P2・・・ 30日間

※Entra テナント内に 1 つでも P1 or P2 ライセンスの割り当てがあれば、全ユーザーのサインインログの保存期間が 30 日となります。

その他ポイント

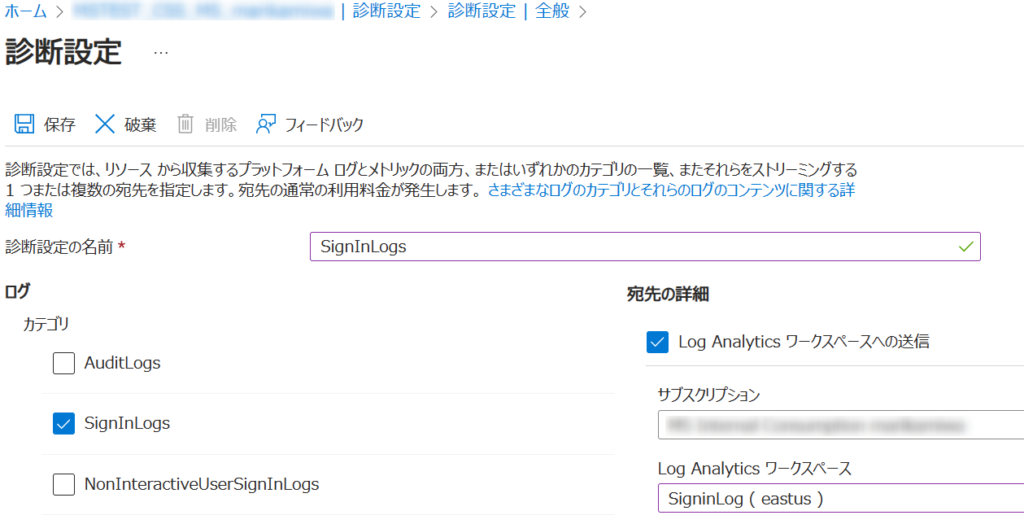

■サインインログの保存期間を延ばす方法

Log Analytics ワークスペースへサインインログを転送すれば、延長できます(別途、Log Analyticsの費用が掛かります)

(手順)

[Microsoft Entra ID] で [監視] – [診断設定] を開き、 [+診断設定を追加する] をクリックします。

Log Analytics のワークスペースを指定し、”SignInLogs” にチェックを付け保存します。

以上の操作により、SignInLogs が Log Analytics のワークスペース へ転送されるようになります。

Log Analytics のワークスペース にもデータ保有期間があります。

既定では、30 日となっていますので、必ず該当の Log Analytics のワークスペースの “使用量と推定コスト" から任意のデータ保有期間を設定してください。

デモ

■サインログの場所

・テナント全体 or ユーザ別

■サインインログの見方、操作方法

・対話型、非対話型 → まずは対話型を見よう

■よく見る箇所

・「状態」列が「失敗」になっている行

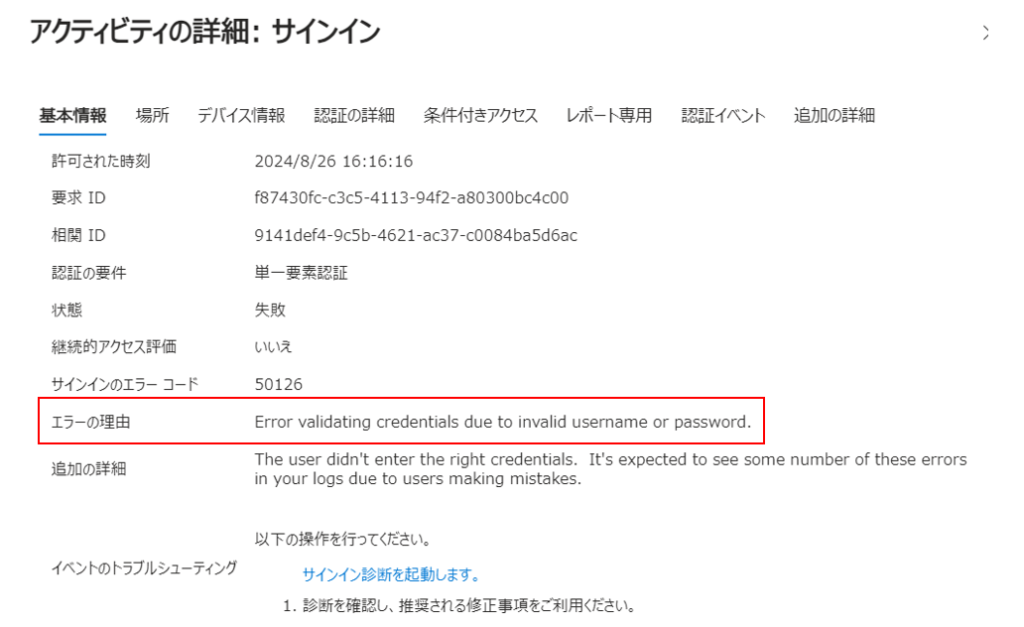

■具体的なログ (「エラーの理由」を見ましょう)

①パスワードミスによるエラー

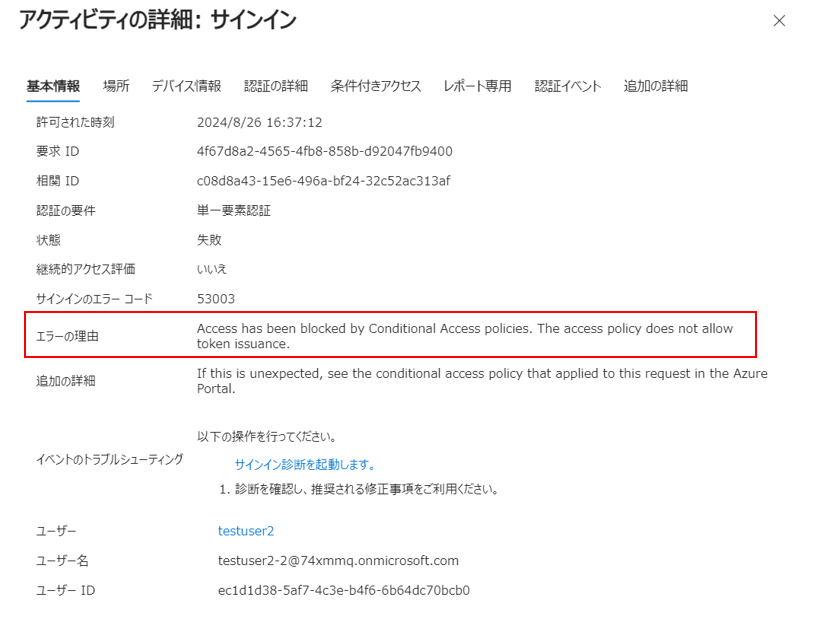

②条件付きアクセスポリシーによるエラー

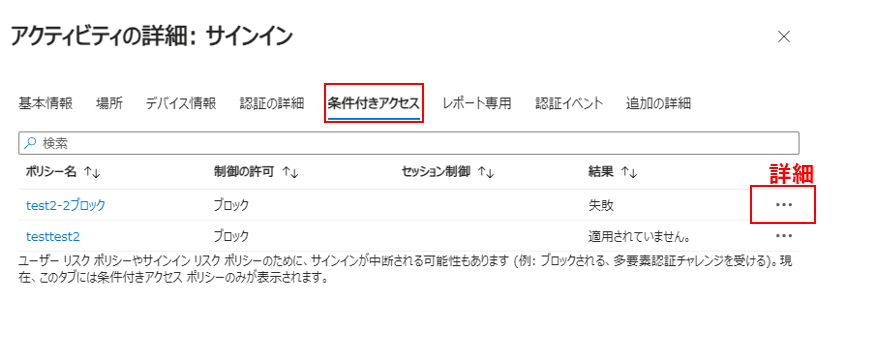

「条件付きアクセスタブ」をクリックすると、テナント内に存在する条件付きアクセスポリシー一覧が表示され、どのポリシーによって認証失敗となったかも判別できます。

なぜブロックされたか詳細の確認が可能

■その他、補足

実際にEntra認証行為が発生してから、サインインログへの反映に微妙に時間がかかる(5分くらい)

2024年9月17日開催分

問題

会社のポリシーにより、A社では在宅勤務を許可していません。社員が、勤務時間外にM365を利用して業務をすることを防止するため、会社で契約しているM365へのアクセスは社屋からのみに限定したいです。

この要件は、Microsoft Entra 条件付きアクセスで実現できますか。

YES or NO

正解

YES

解説

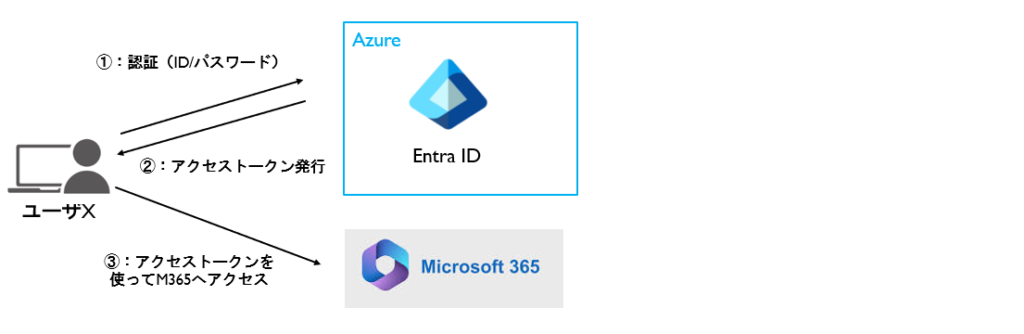

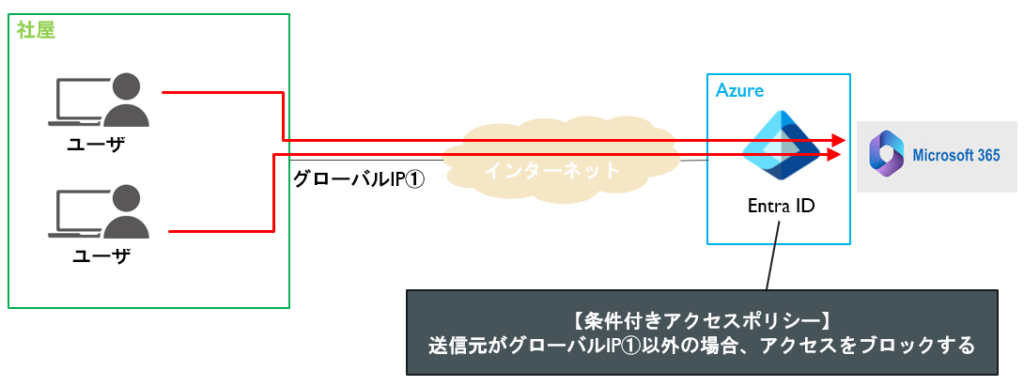

条件付きアクセスとは

Entraによるユーザ認証後に、ユーザがクラウドサービス(Microsoft 365など)にアクセスする際に、細かな条件でアクセスを制御できる機能

■条件付きアクセスの設定なしの場合

■条件付きアクセス設定ありの場合

条件として設定できる項目は、「場所(アクセス元)」、「クライアントアプリ種別」、「デバイスの状態(安全か)」などがあります。

アクセス元を社屋に制限する方法

注意点など

・条件付きアクセスを利用するためには、「対象」として選択したユーザ数分のP1ライセンスが必要になる

・P1ライセンスで、すべての条件項目を利用できるわけではない(デバイスの状態により制御する場合は、別途Intuneライセンスが必要)

トラブル事例

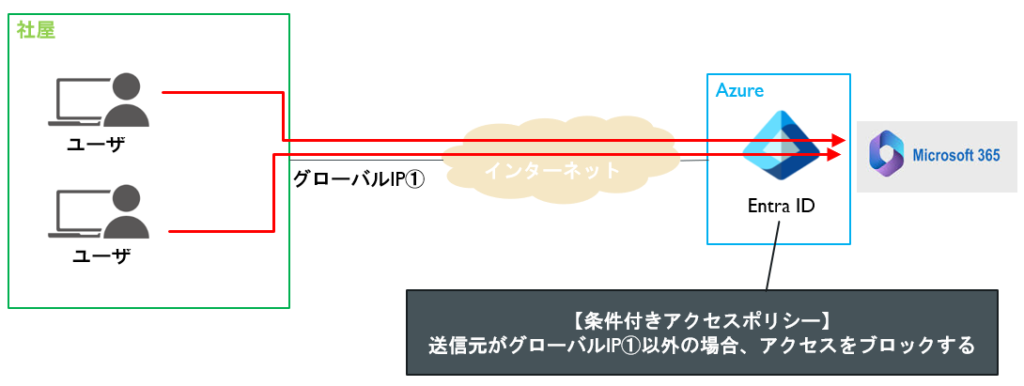

以下の構成で、M365を利用していたところ、ある日突然、M365へのアクセスがブロックされてしまいました。なぜでしょう。

■原因

グローバルIP①は固定IPではなく、動的IPであり、グローバルIPの値が変わってしまった。

(解決策は、固定IPに変更するしかない。。。)

2024年9月3日開催分

問題

Salesforce、BOX(クラウドストレージサービス)を利用しています。各サービスへログインする際の認証は独立しており、各々のサービスで認証が求められます。

各々のサービスへのログインが一度の認証で済むよう(シングルサインオンできるよう)に、Entra を構成したいと考えています。

どのような技術(プロトコル)により実現できますか

A. Kerberos

B. Radius

C. SAML

正解

C. SAML

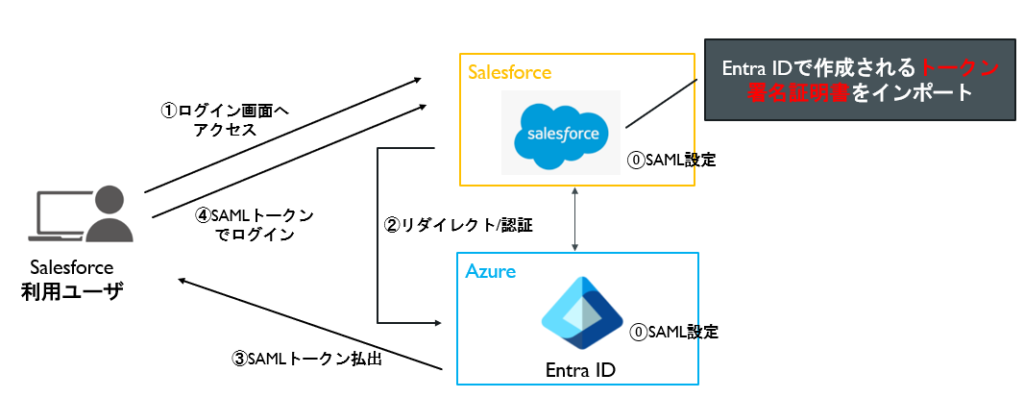

解説

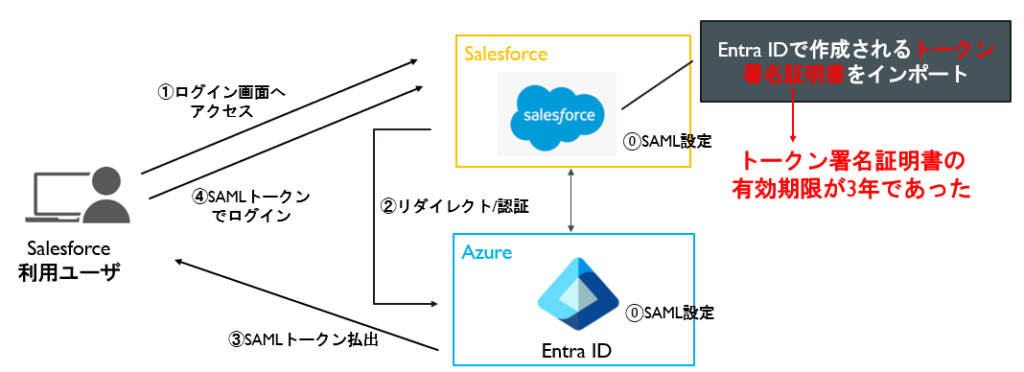

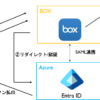

動作概要

・BOXも同様の設定をしておけば、ユーザがこの後BOXにアクセスする際は、認証画面は出ない(いきなりBOXにアクセスできる)

→ ユーザの目に触れないところでは、上記②(認証以外)~④が行われている

具体的な設定(Salesforceの例)

https://learn.microsoft.com/ja-jp/entra/identity/saas-apps/salesforce-tutorial

シングルサインオンのメリット

・ユーザ利便性向上: ①一度のログインで複数サービスへアクセスできる、②パスワード管理が減る

・セキュリティの強化: パスワードの使いまわし防止

※ Entra のSSO機能は、Entra フリーライセンス使えます。

その他の選択肢

■A. Kerberos

オンプレミスのActive Directoryで使われるプロトコル。社内システムのシングルサインオンに使われている

■B. Radius

認証系のプロトコルだが、SSOのシナリオでは使われない。クライアントVPN接続時やWi-Fi接続時のユーザ認証で使われるケースが多い。

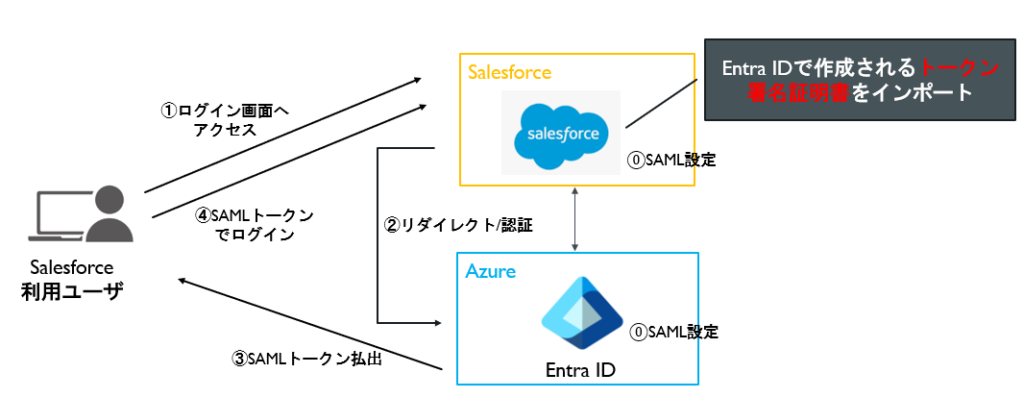

トラブル事例

【問題】

以下の構成でSSOを構成していたが、ある日突然、Salesforceにログインできてなくなってしまいました(なぜでしょう)。

【答え】

SAMLトークンの正当性の検証に使っていた、トークン署名証明書が有効期限が切れてしまった。

証明書関係の安全性は、暗号化技術により担保されているため(=時間をかければ解読される可能性あるため)、利用期限が設定されており、定期的な更新が必要

2024年8月6日開催分

問題

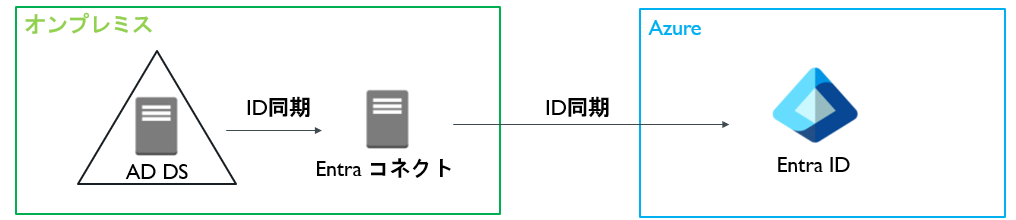

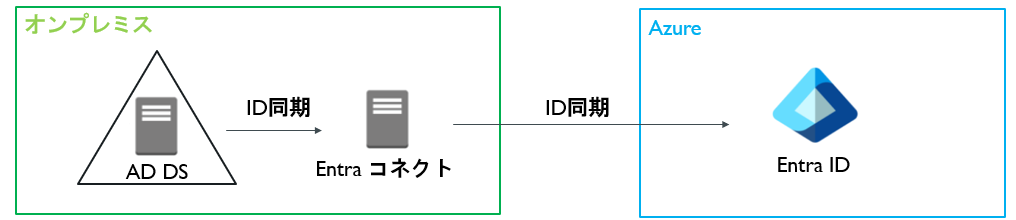

オンプレのActive Directory ドメイン(AD DS)があります。新たにMicrosort 365の利用を開始しようとしており、Entra テナントを作成する予定です。

オンプレActive Directoryドメイン と Entra テナントでID管理を一元化したいです。何を新たに構成すればよいでしょうか。

A. Entra アプリケーションプロキシ

B. Entra コネクト

C. Entra とID同期するための追加のAD DS

正解

B. Entra コネクト

解説

- 既にオンプレADがあり、新たにEntra を導入する場合、Entra コネクトを使ってオンプレADとEntra IDとでユーザ情報を同期するのが一般的(ユーザ情報の管理を一元化できるなどメリットが多い)

- 基本は、「オンプレAD → Entra 」の方向でユーザ情報が同期される

- オンプレADでパスワードが変更された場合、Entra 上のパスワードも変更される

ユーザ情報の同期方法(2種類)

①「パススルー認証」は、パスワード情報を「オンプレAD → Entra ID」へ同期しない

②「パスワードハッシュ同期」は、パスワード情報を「オンプレAD → Entra ID」へ同期する (MS 推奨)

パススルー認証を使う場合の注意点

「パススルー認証」は、Entra 上にパスワード情報が存在しないため、Entra コネクトに障害が発生した場合、Entra を使って認証をしているアプリ(M365など)への認証ができなくなります(⇒ Entra コネクトの冗長化必須)

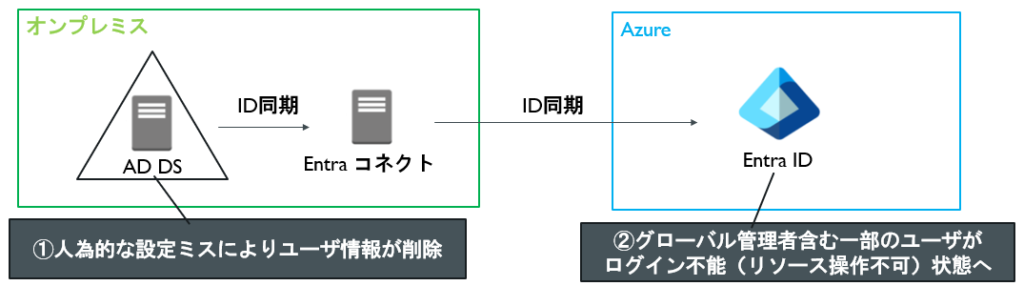

トラブル事例

事象

Azure Portal にログインできなくなり、リソースの管理作業などができなくなってしまった

構成

・IDを一元管理するためのよくある構成

・すべてのEntra アカウントは、AD DSからの同期により作成されている状況

・Entra のグローバル管理者権限も、AD DSからの同期により作成されたアカウントに付与

事象詳細

教訓

・ID同期するとEntra 側は、オンプレAD DSの状態の影響を受ける

・グローバル管理者権限を付与するユーザは、Entra で作成するのがよい

2024年7月30日開催分

問題

Entra上のユーザBに、Azure 仮想マシン(VM①)の管理権限を付与するにはAzure PortalのAzure 仮想マシン(VM①)の画面で、どの項目を設定すればよいでしょうか。

A.操作

B. アクセス制御(IAM)

C. 接続

回答

B.アクセス制御(IAM)

解説

アクセス制御(IAM)

Identity and Access Managementの略。Azureリソースに対するロール(権限)を付与できる。

■デモ

・ユーザBにロールを付与する前に、ユーザBはVM①のリソースを操作できないことを確認する

・管理者がユーザBに、VM①のロール(例:共同作成者)を付与する

・ユーザBがVM①のリソースを操作できることを確認する

Entra における2種類のロール

【Azureロールの割り当て】※本日の問題はこちら

Azure リソースを操作できるようになる

【割り当てられたロール】

Microsoft 365 管理センター(Share Point 管理者センター、Intune管理者センターなど)が操作できるようになる

その他の選択肢

A. 操作・・・Azure VMに対して各種操作(自動シャットダウンなど)を行える

C. 接続・・・Azure VMへの接続情報(RDPファイルなど)を入手できる

2024年7月23日開催分

問題

以下の各文章に記載されている内容は正しいか、Yes/No で答えてください。

問1

全てのEntra ライセンスは有償である

Yes or No

問2

Entra テナントはAzure Portal を使って管理することができる

Yes or No

正解

問1

全てのEntra ライセンスは有償である → NO

問2

Entra テナントはAzure Portal を使って管理することができる → YES

解説

問1

全てのEntra ライセンスは有償である → NO

■ライセンス種別

以下の4種類があります。

- ①フリー

- ②Premium 1 (P1)

- ③Premium 2(P2)

- ④Governance

①フリー

Azureを使い始めると、勝手についてくる(勝手にEntra テナントが作成される)。基本的なユーザ管理ができる(ユーザ作成、グループ作成、リソースへのアクセス制御、オンプレADとのID同期など)

②Premium 1 (P1)

条件付きアクセスを使いたいときに購入するケースが多い。

※条件付きアクセス・・・ Entra へのログイン認証の条件を細かく設定できる(特定の場所からのみログイン可能とするなど)。ただし、P1ですべての条件を設定できるわけではない(例:デバイスの状態に応じて、ログイン許可/ブロックを制御しようとするとIntuneライセンスが必要 など)

③Premium 2 (P2)

・Identity Protection (機械学習を用いた危険なサインインの検知など)、管理者による適切な権限付与をサポートする機能(PIM)など

・いづれも、運用負荷が上がるので、かなりセキュリティ意識が高いお客様には有用(一般的な、中小企業には過剰なライセンスだと思います)

④ Governance (P2+α)

P1/P2ライセンスを保有しているユーザのみ購入可能なライセンス。2023年6月に提供が開始された。

P2を利用することで発生する運用負荷を機会学習により軽減するような機能が使える。利用しているユーザに出会ったことはありません(2024年7月現在)。

問2

Entra テナントはAzure Portal を使って管理することができる → YES

■Entra テナントを管理できるポータル

① Azure Portal

https://azure.microsoft.com/ja-jp/get-started/azure-portal

② Microsoft Entra 管理センター

■①②の違い

・特に大きな差異はない。表示されている内容も同じ

・私自身、使い分けをしていないし、使い分けをしていなくて困ったこともない

・プレビュー中のグローバルアクセスはMicrosoft Entra 管理センターからしか設定できない

ディスカッション

コメント一覧

まだ、コメントがありません