【2024年12月17日開催】【Ignite連動企画②】Entra 認証方法の違い(MFA、パスワードレスなど)を学ぼう

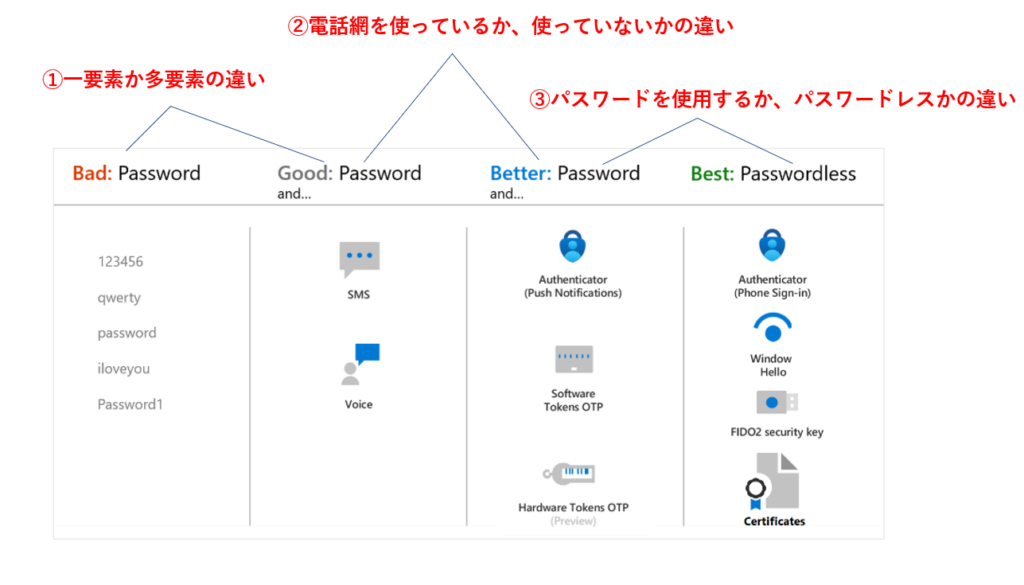

Entra 認証方法(従来)

Microsoft 公式ドキュメントより抜粋

https://learn.microsoft.com/ja-jp/entra/identity/authentication/concept-authentication-methods

補足

② 電話網は、データが平文で転送されるなどの理由により、非推奨

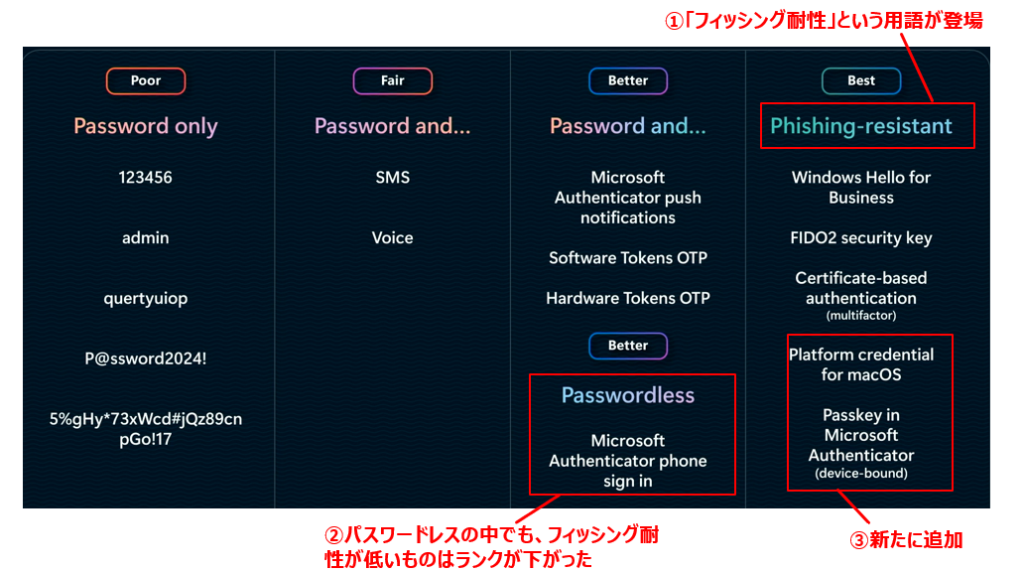

Entra 認証方法(Igniteで発表されていた情報)

パスワードレスにおけるフィッシング耐性の有無(「Better – Passwordless」における脆弱性)

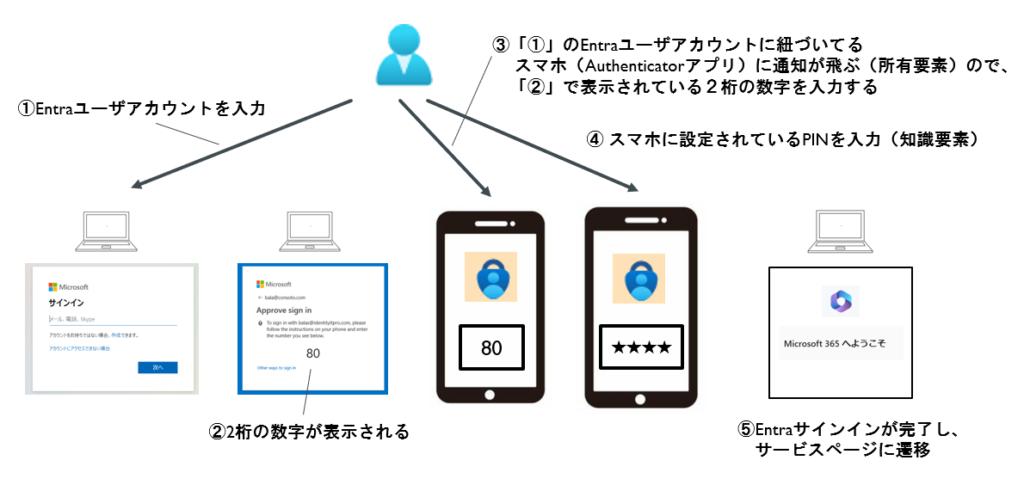

「Better – Passwordless Microsoft Authenticator phone sign-in」の認証フロー

■前提

- 対象ユーザはパスワードレス認証が構成されています

- ノートPCにて、M365サイトにアクセスしようとしているシナリオ

M365サイトにアクセスしサインインして、Entraの認証画面が表示されています。

- ①Entraユーザアカウントを入力

- ②2桁の数字が表示される

- ③「①」のEntraユーザアカウントに紐づいてるスマホ(Authenticatorアプリ)に通知が飛ぶ(所有要素)ので「②」で表示されている2桁の数字を入力する

- ④ スマホに設定されているPINを入力(知識要素)

- ⑤Entraサインインが完了し、サービスページに遷移

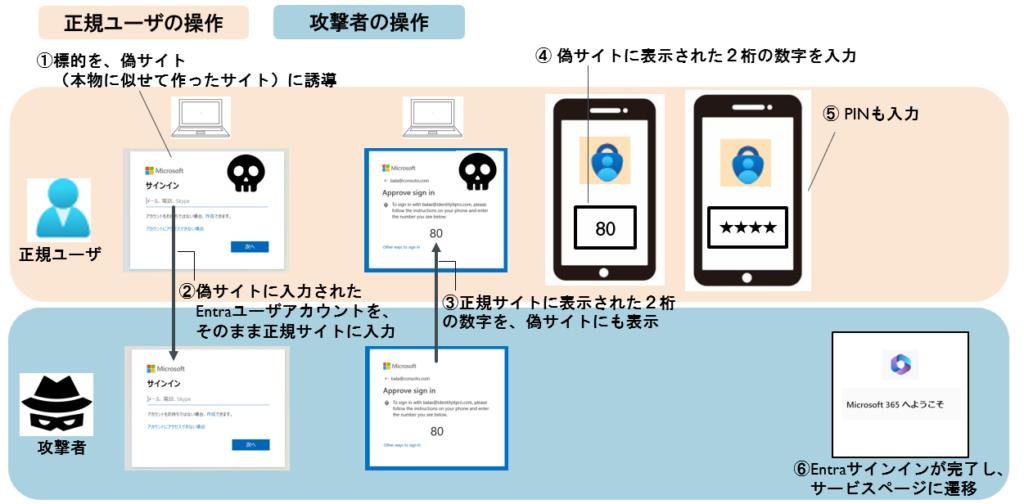

「Better – Passwordless Microsoft Authenticator phone sign-in」に対する攻撃例

- ①標的を、偽サイト(本物に似せて作ったサイト)に誘導

- ②正規ユーザによって偽サイトに入力されたEntraユーザアカウントを、攻撃者はそのまま正規サイトに入力

- ③正規サイトに表示された2桁の数字を、偽サイトにも表示

- ④正規ユーザは、偽サイトに表示された2桁の数字を入力

- ⑤PINも入力

- ⑥Entraサインインが完了し、攻撃者がサービスページにアクセス

サービス(M365など)にアクセスする端末と認証を行う端末(スマホ)が分離されている方式であるため、攻撃が成功してしまう

フィッシング耐性のある認証方法(Windows Hello for Businessなど)は、サービス(M365など)にアクセスする端末と認証を行う端末が同一端末である必要があり、上記攻撃例のように攻撃者が認証フローに介在する余地がない

ディスカッション

コメント一覧

まだ、コメントがありません