Microsoft Puview ポイント(随時更新)

Microsoft Puview で押さえておくべきポイントを記録していきます。

データ分類

機密情報の種類(SIT)

正規表現

SIT(正規表現)で識別できるファイルの種別(pdf、docx、txt等)は公式ドキュメントを見つけることができませんでしたが、対象となるファイルの種別について、少し調べた内容だけ記載しておきます。

【前提】携帯電話番号(×××-××××-××××)でSIT(正規表現)を作成しました。

コンテンツエクスプローラで、確認したところ、「.txt」に含まれるSIT(正規表現)も検出できていることを、以下の赤枠の部分で確認できます(大枠の考え方として、OfficeファイルやPDFファイル以外にSIT(正規表現)が含まれていた場合も、検出対象になるのか?疑問に思ったので確認してみました)

ドキュメントフィンガープリント(指紋ベースのSIT)

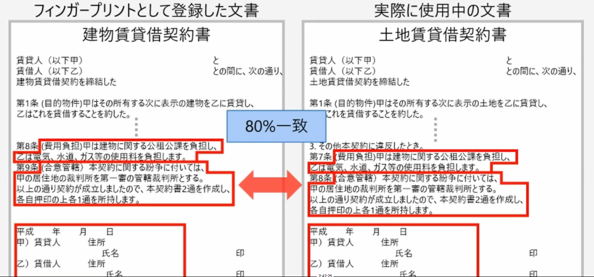

ドキュメントそのものをフィンガープリントとして登録して、登録したドキュメントと近しいドキュメントを検出する機能です。

(イメージ)

以下の例は、「80%一致」で検出していますが、どの程度一致したら検出するかは設定でコントロールできます。

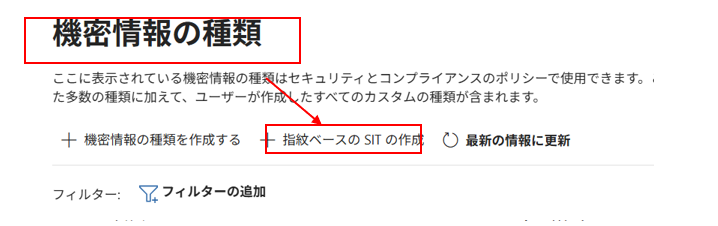

■ドキュメントフィンガープリントは、SITの一部でです。

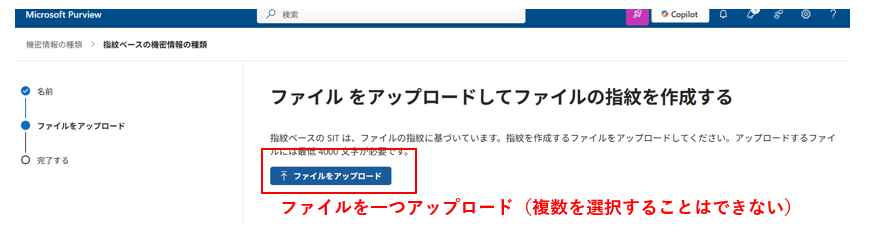

(参考)機密情報の種類の設定画面

トレーニング可能な分類子

トレーニング可能な分類子におけるカスタムの分類子(ユーザがPurviewにインポートしたデータに基づいて作成される分類子)については、英語のみがサポートされています。

そのため、日本語のコンテンツは動作保証外となります。

—————————————

引用:

引用元:

<カスタム分類子>

https://learn.microsoft.com/ja-jp/purview/trainable-classifiers-learn-about#custom-classifiers

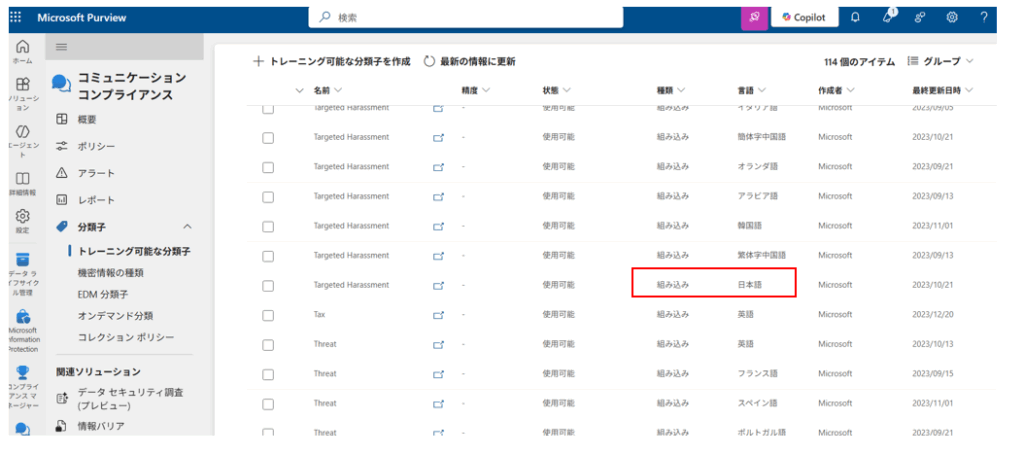

上述の通り、カスタムの分類子については英語のみサポートされていますが、組み込みの分類子については日本語対応しているものもあります(すべての組み込み分類子が日本語に対応している訳ではありません)。

組み込みorカスタムか、また、組み込みの場合どの言語に対応しているかは以下の画面で確認可能です。

(★)組み込み分類子は、日本語対応しているものもあるが、動作については限定的である

日本語に対応している場合でも動作については限定的であるようなので、注意が必要です(2025/10/1時点の情報)

以下、MSサポートからの情報です。

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

公開情報では日本語のサポートが示唆されていますが、実際には部分的なサポートにとどまっており、構造条件 (語数や単語の繰り返し) を満たさない場合、検出漏れが発生する可能性がございます。

弊社で実施した内部検証において、トレーニング可能な分類子の検出に関するバグが確認されました。

具体的には、ターゲット単語が複数回繰り返された場合にのみ検出が行われ、日本語入力に対しては特定の条件を満たさない限り感度が限定的であることが判明しました。

当該バグについては現在修正対応中ですが、現時点では修正完了の目途は立っておりません。

さらに、検出には最低6語の入力が必要であり、短文や単語のみのメッセージは検出対象外となる傾向があります。

公開情報にてサポート対象との記載があるものの、上記のように技術的な詳細が不足しております。

そのため、現在、当該課題に対し、分類子チームと連携し、透明性の向上および検出精度の改善に向けた取り組みを進めております。

DLP関連

エンドポイントDLP

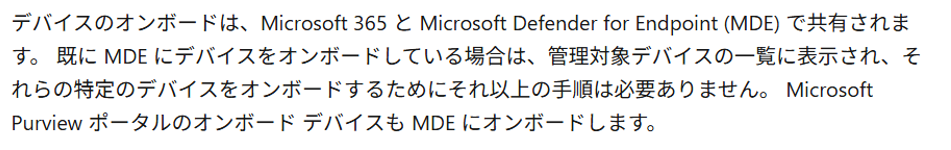

- Endpoint DLPの利用には、デバイスに対するオンボーディング操作が必要になる。https://learn.microsoft.com/ja-jp/purview/device-onboarding-overview

- MDEのオンボードと共通であるため、Purview、MDEのどちらかでオンボーディングすればOK

(参考)MS公式ドキュメント

https://learn.microsoft.com/ja-jp/purview/device-onboarding-overview

- BOXなどへのファイルアップロード制御の実現方法について、Endpoint DLPでは、Edge/Chrome/Firefoxのブラウザでアップロードするファイルや宛先をチェックし制御します。Chrome/Firefoxについてはアドオンを構成しておく必要がある

- エンドポイントDLPでクリップボード利用禁止する理由。文書機密レベル高いファイルを対象にクリップボード利用を禁止するような設定が可能。これにより、文書内に含まれている文章のコピーもできなくなる。仮に禁止していないと、文書内に含まれる文章をコピーして、別の(何も文書機密レベルが設定されていない)テキストファイルを作成して、そっちにペーストされると、制御ができなくなってしまう。

オンボードの有効化

エンドポイントDLPを利用するために、まず最初にする必要があります。

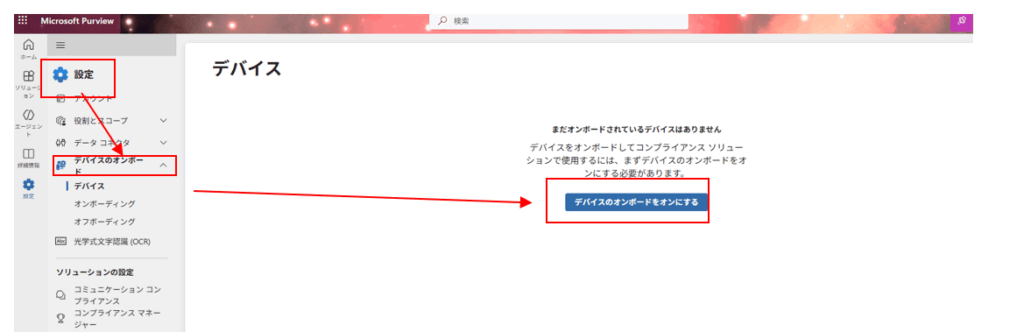

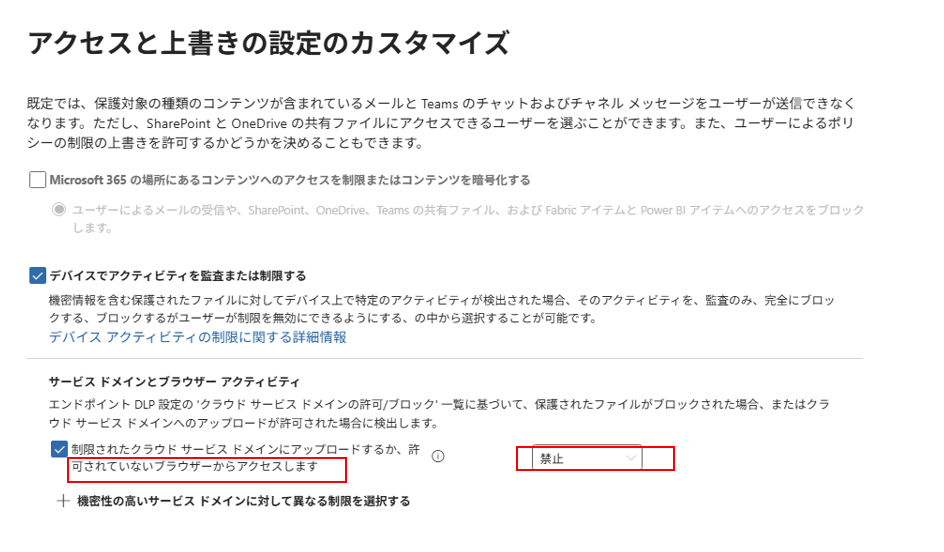

サービスドメインとブラウザアクティビティにおける処理の設定について

以下の赤枠の箇所についてです。

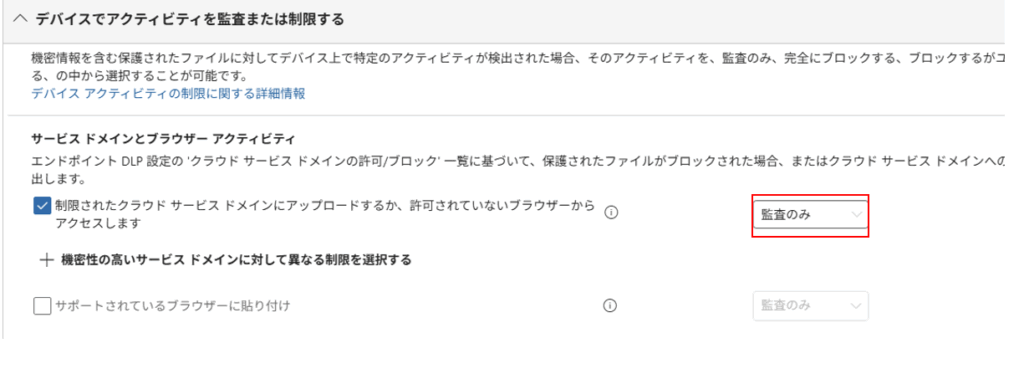

以下のように5つのアクションを選択できます。

■オーバーライド付きブロック(「オーバーライド…」は文字が途中で切れていて、正しくは「オーバーライド付きブロック」となります)

一時的にブロックされるのですが、ユーザはポリシーを無視することもでき、ブロックを回避できます。

■”許可”と”オフ”の違い

“許可” の場合はブロックはされませんが、アクティビティが発生したログが出力されます。

一方、”オフ” の場合はブロックもされず、ログ自体も出力されません。

(参考)

https://learn.microsoft.com/ja-jp/purview/dlp-policy-reference#supported-actions-devices

■”監視のみ”と”許可”の違い

「監査のみ」については、ログおよびアラートが出力されます。

「許可」については、ログのみが出力されます。

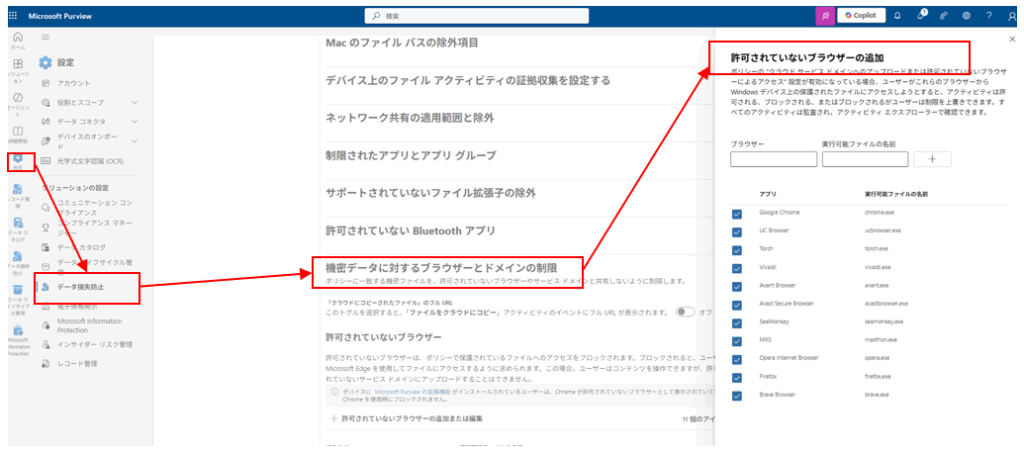

「許可されていないブラウザー」の設定箇所

DLPポリシーの設定で、「許可されていないブラウザーからのアップロードを禁止する」といった設定ができる。

「許可されていないブラウザー」は以下からの設定となります。

DLPポリシー

- DLPポリシーはワークロードごとに個別に作成したほうがよい(SPO用、teams用などで分けた方がよい)。一つのDLPポリシーの中で、複数のワークロードを選択してしまうと、設定できる内容が限定されてしまう(より細かな設定をしようとすると、一つのDLPポリシーに対して、一つのワークロードを選択するようにした方がよい)

- DLPポリシー適用中にファイルへのゲストアクセスを禁止する設定をした方がよい。ファイルが保存されてからDLPルールが適用されるまでタイムラグが発生する。

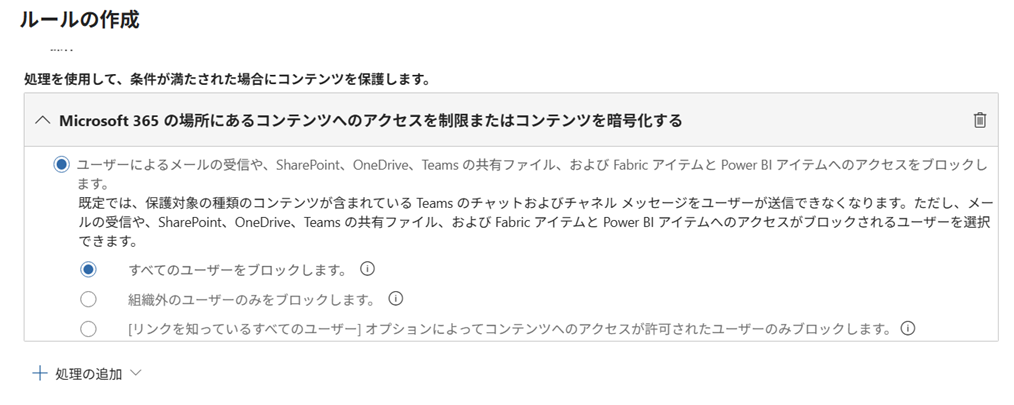

DLPルールの処理(Microsoft 365 の場所にあるコンテンツへのアクセスを制限またはコンテンツを暗号化する)

この設定を機能させるには、前提として、この設定を機能させたいワークロードを”場所”で設定する必要があります。

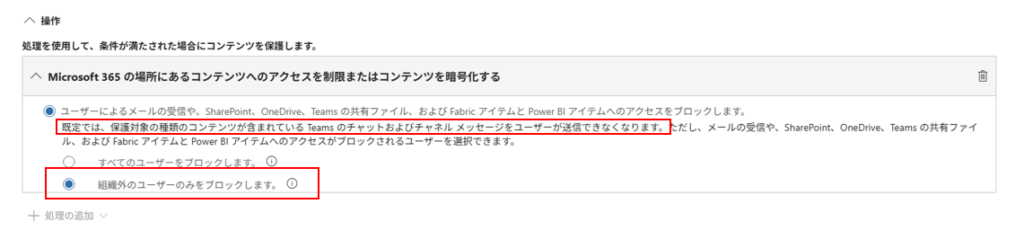

■以下の赤文字箇所に関する補足①

Teamsについては明確に”チャットおよびチャネルメッセージをユーザに送信できなくなります”と記載されていますが、ExOの場合はどのなのか確認してみました(そもそもExOから外部にメールが送信されない?メールは送信されるが、何かしらの方法で受信側でメールを見れない仕組みになっている?等)

「メールの受信~がブロックされるユーザを選択できます」と記載があり、明確に”外部へのメール送信がブロックされる”と記載がない状況です。

動作確認をしてみたところ、当該操作では Exchange から外部への送付前にブロックされる動作となりました。

<参考画像> メールアラート内容 (メールアラートを管理者に送付するか等の設定は、DLPルールの[ インシデント レポート ]の項目にて実施できます)

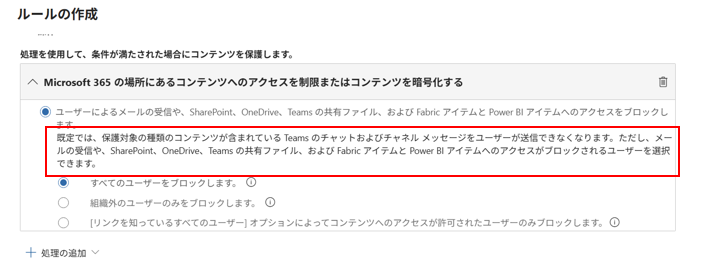

■以下の赤文字箇所に関する補足②

「既定では、保護対象の種類のコンテンツが含まれている Teams のチャットおよびチャネル メッセージをユーザーが送信できなくなります」と説明文が記載されており、宛先が組織内外にユーザに関わらず、メッセージが送信できないかのような記載となっています。しかしながら、既定では、その下の項目で、「[組織外のユーザーのみをブロックします ] にチェックが入っている状態となっており、組織外のユーザー宛てのメッセージに対して、[ 機密情報の種類 ] に合致するもののみがブロックされる動作となります(組織内ユーザー宛ての Teams チャットはブロックされない動作となります)

– 参考情報

Title : データ損失防止と Microsoft Teams

URL : データ損失防止と Microsoft Teams | Microsoft Learn

—– 抜粋 —–

誰かが Teams のチャットまたはチャネルで機密情報をゲスト (外部ユーザー) と共有しようとしていたとします。 これを防ぐために DLP ポリシーが定義されている場合、外部ユーザーに送信される機密情報を含むメッセージは削除されます。 これは、DLP ポリシーの構成方法に応じて、自動的に数秒以内に発生します。

—————-

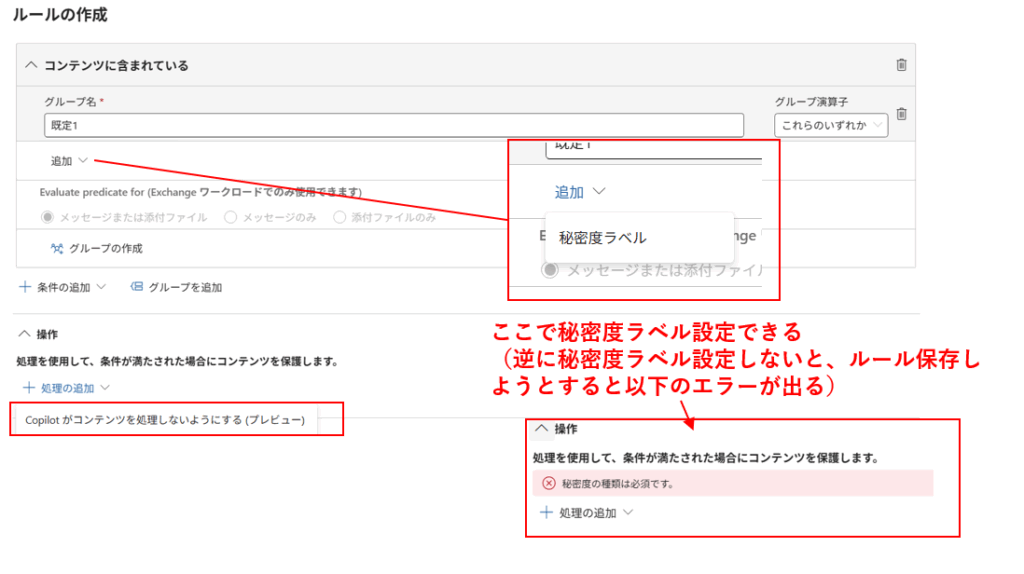

M365copilotの回答に表示させない方法

★最初にカスタムポリシーを選択する必要があります。

ユーザAが秘密度ラベルAの付いたファイルにアクセス可能な状態(Extract権限あり)であれば、本来はそのファイルの中身についての情報が含まれた回答をMicrosoft 365 Copilotから得られるのですが、このDLPポリシーを設定することで、M 365 copilotの回答に秘密度ラベルAのついたファイルの中身についての情報が含まれなくなります。

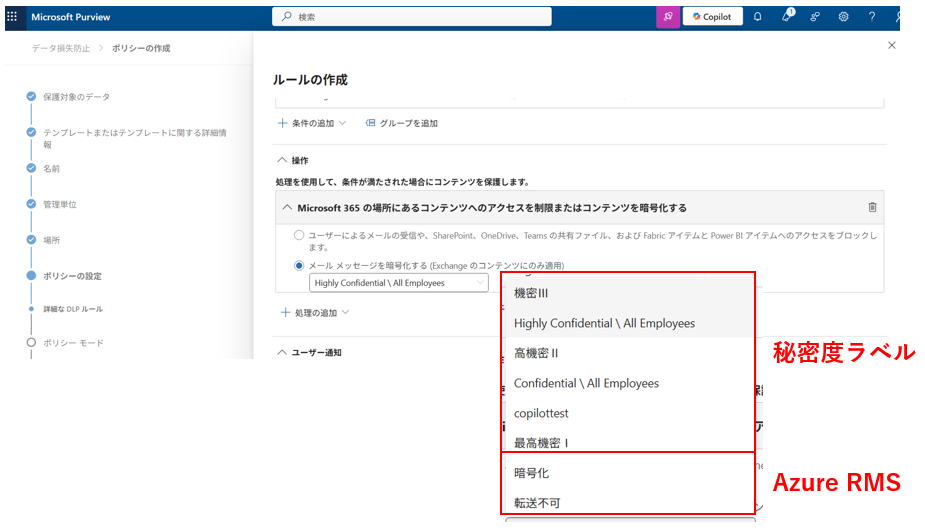

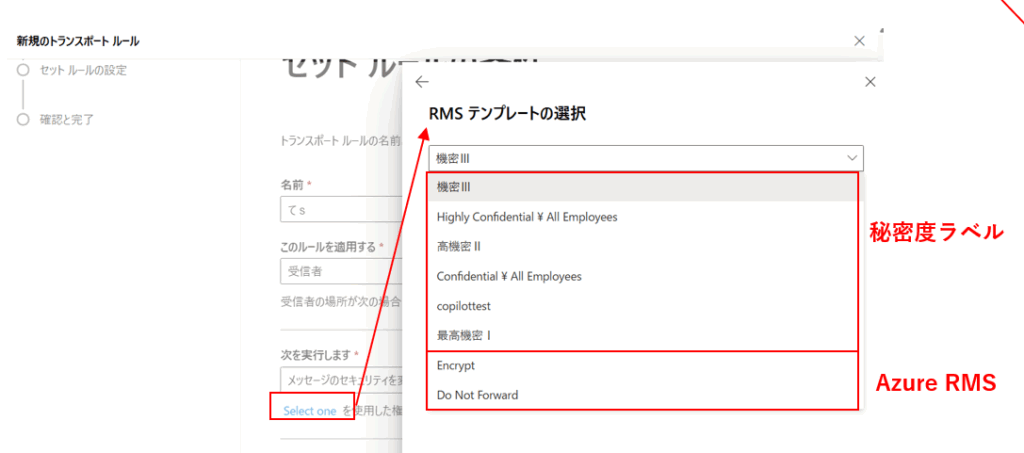

メールメッセージの暗号化も可能

DLPというとコンテンツの共有をブロックするアクションを提供しているイメージがありますが、暗号化も可能です。

■Purview 管理センターの画面

設定できる内容をみると、Exchange 管理センターにおけるメールフローでMicrosoft Purview Message Encryptionを構成する際(以下)に表示されている項目と同じように見えます。

■Exchange 管理センターの画面

★補足

「Do Not Foward(転送不可)」という項目がありますが、これを選択した場合、単純に転送不可になるだけではなく、コピー、印刷も不可となります。

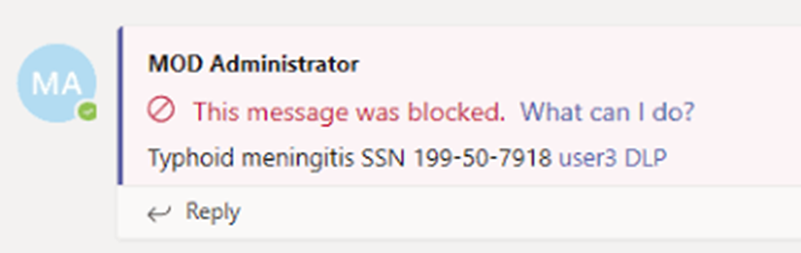

TeamsチャットおよびチャネルメッセージにDLPポリシーを適用した場合の画面イメージ(メモ)

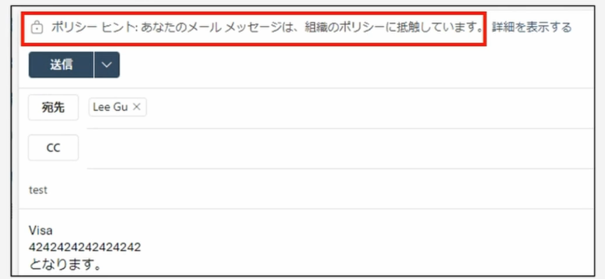

ポリシーヒントのイメージ(Outlook)

Infomation Protection(情報保護)

秘密度ラベル

- ユーザがラベルを選択しないとファイル保存ができないようにコントロールすることは可能(必ずラベルの付与を求めるオプションがある)

具体的には、ラベルポリシー(ラベル発行)設定ウィザードの以下の箇所

—————————————————————-

「メールへのラベルの適用をユーザーに要求する」

説明:ユーザーは、ドキュメントの保存、またはメールの送信ができるようになる前にラベルを適用する必要があります (これらのアイテムにまだラベルが適用されていない場合のみ)。

—————————————————————-

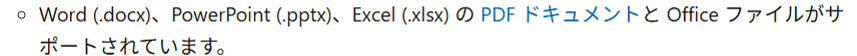

- ラベル付けがに対応しているアプリについて。ネイティブでサポートしているのは、Office アプリ、Adobe Acrobatですが、MPIPクライアントによるラベル付けで、それ以外の拡張子も対応可能です。詳細については、以下のURLを参照ください。 https://learn.microsoft.com/ja-jp/purview/information-protection-client?tabs=devices%2Cinstall-client-exe%2Cclassification-file-types%2Cexcluded-folders

(注意点)

拡張子.docxではなく、.doc等の従来の形式は秘密度ラベルをサポートしていないので注意が必要です。

https://learn.microsoft.com/ja-jp/purview/apply-sensitivity-label-automatically

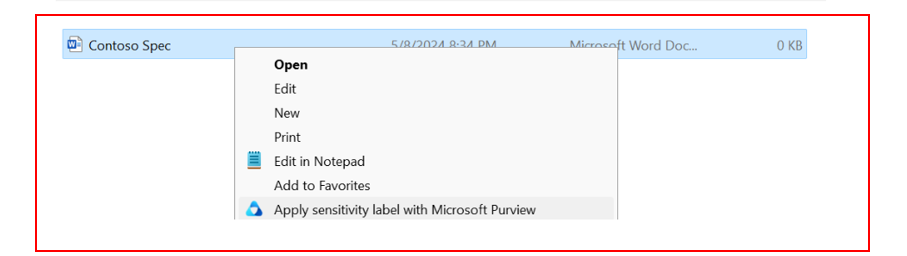

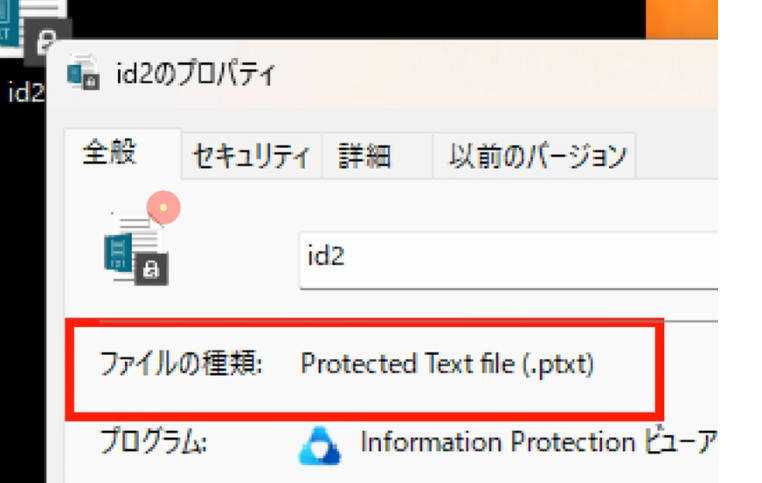

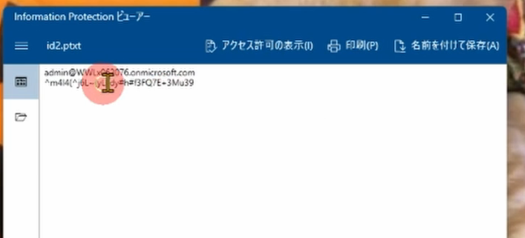

(参考)MPIPクライアントによるラベル付け

テキストファイル等も右クリックで秘密度ラベルを付与できるようになります。

MPIPクライアントによりラベル付けがされると、ファイルの拡張子も変化します。

これにより、MPIPクライアントによりラベル付けされたファイルを開こうとすると、MPIPクライアントのビューアが起動する形になります。

- 秘密度ラベルがついたPowerPointファイルなどを、PDFへエクスポートした場合、エクスポートしたPDFファイルに秘密度ラベルが継承される(ファイル種別によっては秘密度ラベルが継承されない可能性もあるので、要注意)

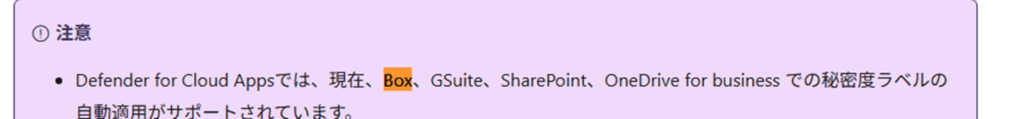

- 他社クラウドストレージ上にあるファイルに対しても、秘密度ラベル付けは可能。ただし、対象のクラウドストレージサービスは一部に限られます。(例えば、Boxであれば対応可能です) https://learn.microsoft.com/ja-jp/defender-cloud-apps/use-case-information-protection

以下の通り、Microsoft 365以外では、Box、Gsuiteのみがサポートされているため、きわめて限定的となっています。

- オンプレミスファイルサーバ上にあるファイルに対しても、秘密度ラベル付けは可能。Microsoft Purview Scannerを使って実現可能。https://akitec.hatenablog.com/entry/2022/11/02/171813

- ラベルの数は3~5が推奨(多すぎても、使いこなせない)

- 秘密度ラベルの名前はわかりやすくつけましょう。ラベル自体に、(編集不可)とか規制されていることを記載してしまうのもあり。ラベルを見たら、どんなラベルかがわかるようにするとGOOD。

- ラベルを階層型にした場合、子ラベルを作った時点で、親ラベルはラベルとしての機能を持たなくなる(単なるフォルダ扱いになる)

- ラベルポリシーは新規だけではなく変更も反映にも最大24時間かかる https://learn.microsoft.com/en-us/purview/create-sensitivity-labels?utm_source=chatgpt.com#when-to-expect-new-labels-and-changes-to-take-effect

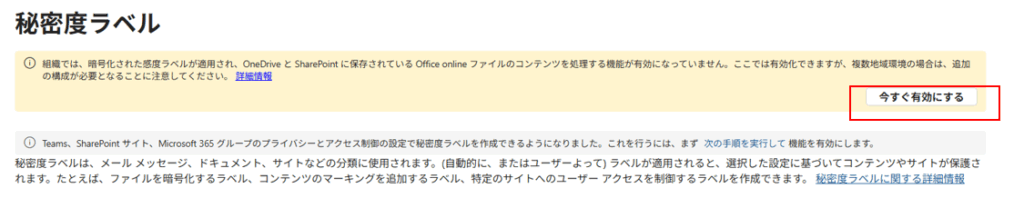

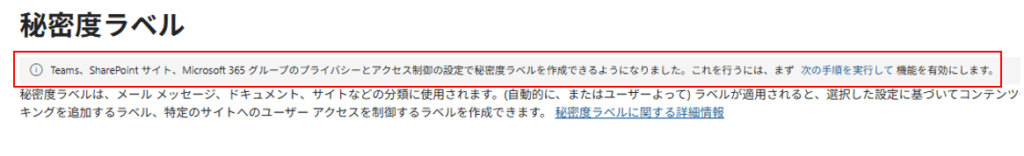

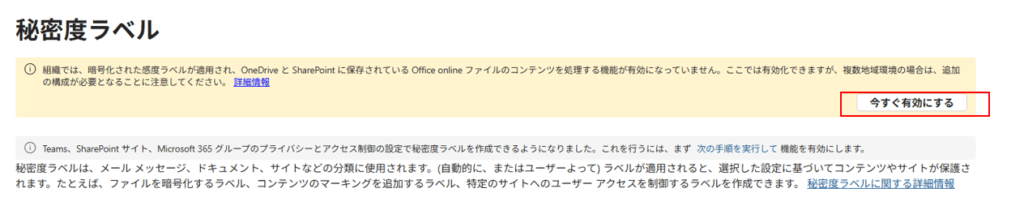

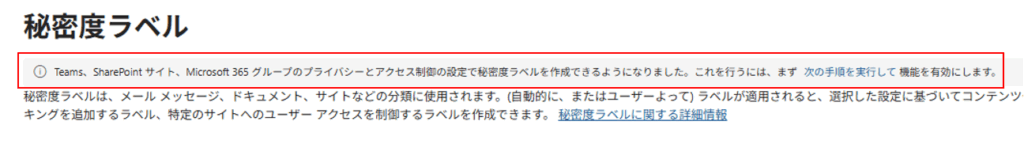

Teams、SharePointサイト、M365グループでの秘密度ラベルを使うとすると有効化が必要

注意点としては、有効化した後も、「Teams、SharePoint サイト、Microsoft 365 グループのプライバシーとアクセス制御の設定で秘密度ラベルを作成できるようになりました。これを行うには、まず 次の手順を実行して 機能を有効にします。」の表記は残っており、「有効化したのか、まだしていないのかが」分かりずらい(上記の背景黄色の表記が消えていたら、「有効化」できています)

Microsoft 365 Copilot に情報を引用をさせたくない場合には Extract 権限を付与しない

秘密度ラベル作成時のアクセス制御の設定(作成しようとしている秘密度ラベルがついたファイルに、どのユーザがどんな操作が可能か制御する設定)において、Extract 権限を含めない設定をすると、そのユーザがCopilotを利用して、その秘密度ラベルのついたファイルにアクセスしても、Copilotの回答にファイルの情報が引用されなくなります。

★Extract権限を含めずに秘密度ラベルを作成した際の影響としては、Extract権限が与えられていないユーザが、当該ファイルにアクセスすると(Copilot経由ではなく直接アクセスすると)、スクリーンショットや画面共有などの制限が加わります。ファイルを開いた後のファイルの中身(コンテンツ)のコピーもできなくなります。

以下の公開情報は Azure Information protection という古いドキュメントとなりますが、権限についてはそのまま秘密度ラベルに引き継がれているので、参考になります。

Title: Azure Information Protection の使用権限を構成する

https://learn.microsoft.com/ja-jp/azure/information-protection/configure-usage-rights

秘密度ラベルによって制御される権限はファイルを開いた後にアプリケーションによって制御されます。

したがって EXTRACT 権限を有さないユーザーは、ドキュメントの内容をコピーできません(コピーできないため、結果的に他のドキュメントなどへのペーストもできません)

一方、ファイルを開いていない状態での操作は秘密度ラベルでは制御できません。

つまり、エクスプローラーなどからファイル自体を移動したり、コピーしたりすることは秘密度ラベルでは制御できません。そのため、ファイル自体のコピーは秘密度ラベルの権限にかかわらず可能です。

秘密度ラベルを変更できるユーザ

Owner ユーザーであれば、秘密度ラベルを変更することが可能です。

以下が公開情報です。

—-公開情報の抜粋—-

—-公開情報の抜粋—-

https://learn.microsoft.com/ja-jp/purview/rights-management-usage-rights#rights-included-in-permissions-levels

-> アクセス許可レベルに含まれる権限

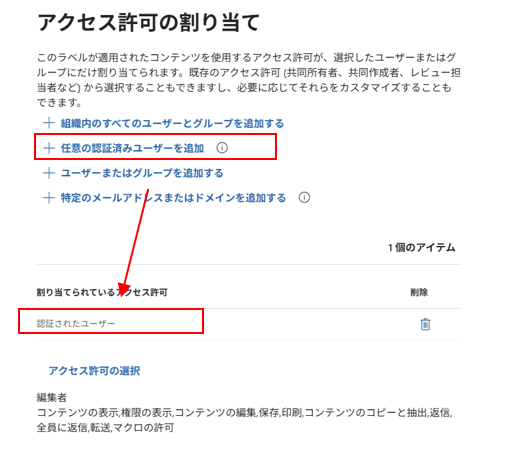

アクセス許可の割り当て(任意の認証済みユーザを追加)

「任意の認証済みユーザを追加」を選択すると、アクセス権の付与対象として「認証されたユーザ」が追加されますが、この「認証されたユーザ」には、ゲストユーザも含まれます(意図せずゲストユーザにアクセス権を付与してしまう事態につながりかねないので、注意しておきましょう)

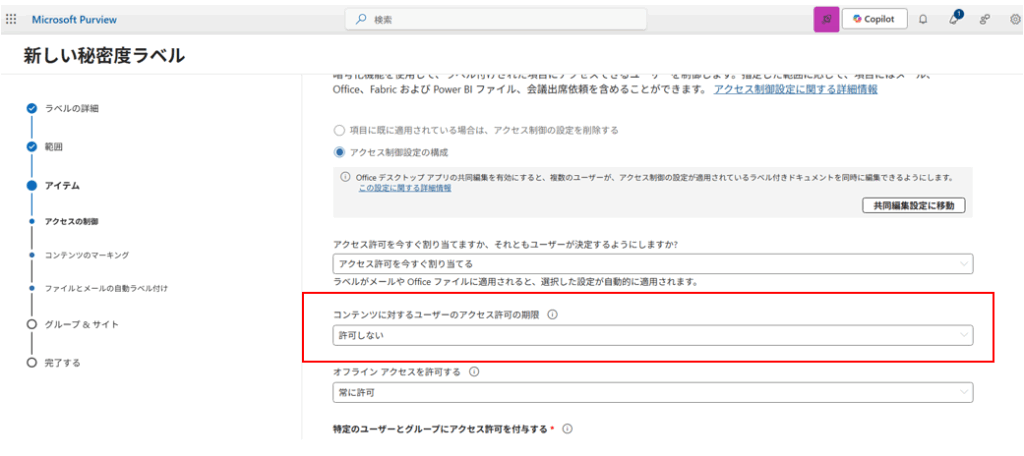

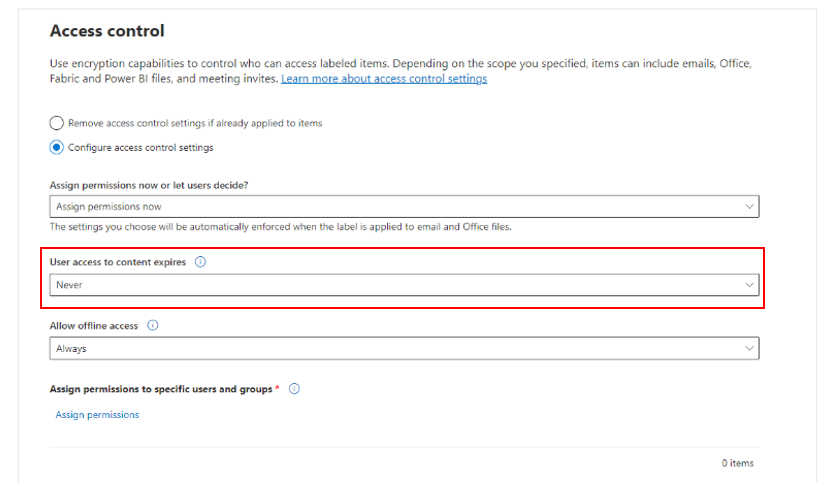

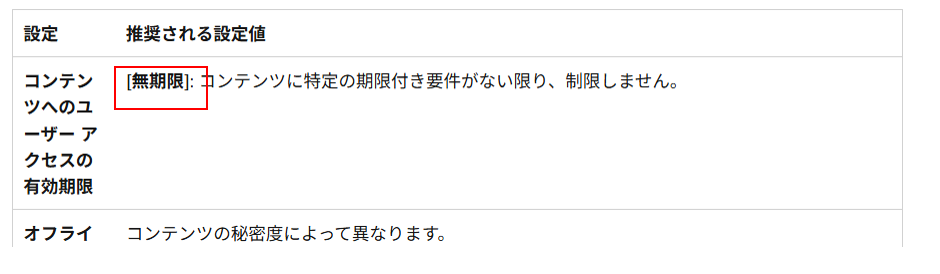

アクセス許可の割り当て(コンテンツに対するユーザのアクセス許可の期限)

UI上は「許可しない」と表示されていますが、実際は「無制限」が正しいです(ポータル上の誤訳だと思われます)。以下の通り英語だと「Never(=無期限)」となっています。

MSドキュメントにも「無期限」と記載されています。

https://learn.microsoft.com/ja-jp/purview/encryption-sensitivity-labels#assign-permissions-now

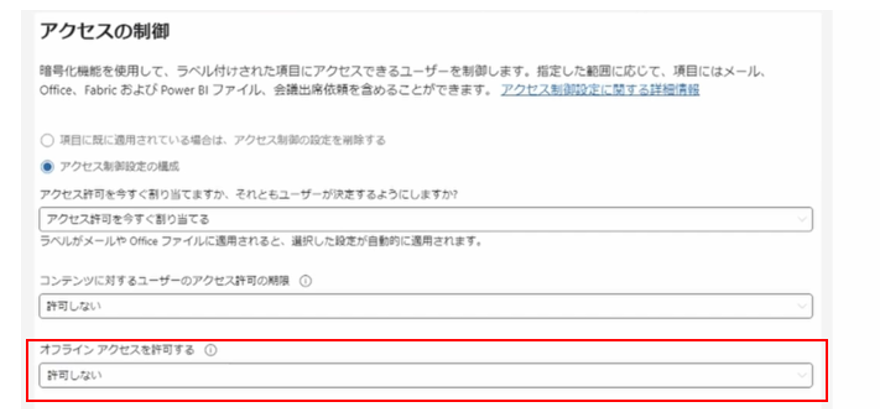

アクセス許可の割り当て(オフラインアクセスを許可する)

「許可しない」の設定にすることで、復号するための鍵が端末にキャッシュさなくなります。そのため、この秘密度ラベルがついたファイルを復号するには、都度インターネット接続が必要になります。

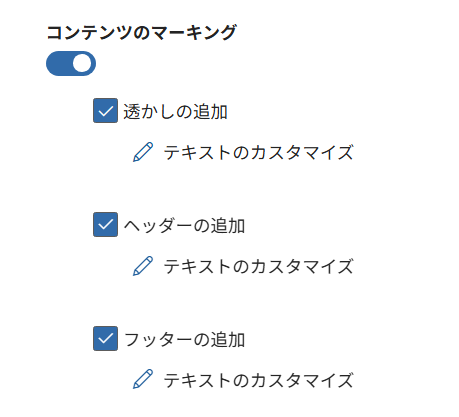

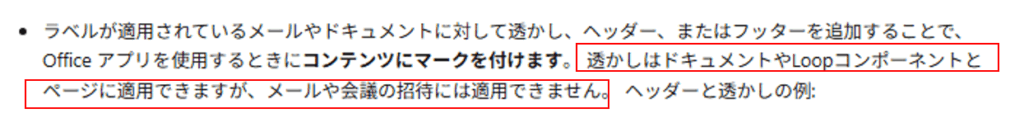

コンテンツマーク

■「透かし」が反映されないケース

以下のように「透かし」「ヘッダー」「フッター」が設定された秘密度ラベルがあったとします。

この秘密度ラベルを、メールに適用したとしても、そのメールには「透かし」は反映されません。

https://learn.microsoft.com/ja-jp/purview/sensitivity-labels#what-sensitivity-labels-can-do

SharePoint・OneDriveのファイルに秘密度ラベルを適用させるための事前作業

事前に有効化の作業が必要です。有効化の方法は、Purview管理センターから実施する方法などがあります。

有効化した後のUIが分かりにくいので、補足です。

■有効化前

■有効化後

「今すぐ有効にする」ボタンは消えています。ただ、引き続き以下赤枠の部分の記載が残っており、有効化されていないようにも見えてわかりづらいですが、実際は有効化されています。

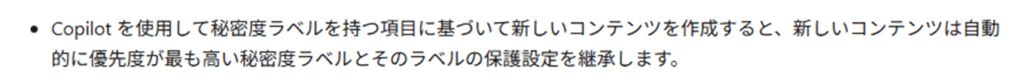

秘密度ラベルの優先度とMicrosoft 365 Copilot

まず、秘密度ラベルには優先度という概念があります。

M365 Copilotでは、各種ファイルを参照して新たなファイルを作成する機能があります。

複数のファイルを参照しており、かつ参照したファイルに秘密度ラベルがついてた場合、新たに作成されたファイルには、秘密度ラベルが適用されるのか、適応される場合、どの秘密度ラベルが適用されるのでしょうか。

以下が回答となります。

秘密度ラベルの継承

■問

PowerPointなどで秘密度ラベルがついたファイルを、PDF化した場合、秘密度ラベルが継承されるのでしょうか

■回答

はい、PDFへのエクスポートする際は、ラベルが継承されるので、PDFもラベル保護されます。

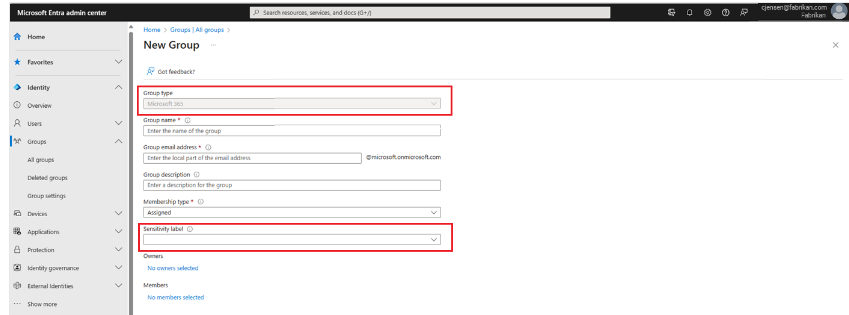

グループへの秘密度ラベルの適用

グループに秘密度ラベルを適用することで、そのグループのメンバには外部ゲストを追加できないようにする、といった制御が可能となります。

しかし、既定では、グループに秘密度ラベルを適用できません。秘密度ラベルの作成画面において、以下のようにグレーアウト(無効)しています。

この部分を設定できるようにするには、事前に別の設定をしておく必要があります。以下の2つサイトが参考になります。

秘密度ラベルの設定まで完了すると、以下の画面(Entra 管理センターにおける特定のグループ画面)にて、秘密度ラベルを設定する項目が出現します。

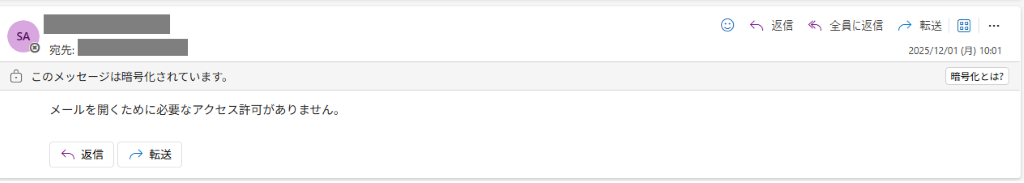

メールへの秘密度ラベルとアクセス制限のイメージ

ExOメールに秘密度ラベルを付与し、アクセス権がないユーザがそのExOメールを受信した場合に、どのような表示になるか以下に記載します(以下の例は、同一テナント内のExOメールのやりとりとなります)

自動ラベル付け

- 自動でのラベル付けを主とした構成および運用は避ける。ユーザによる手動でのラベル付けを基本にする。コンテンツの内容を最も理解しているユーザが、該当のコンテンツの重要度を判断して、適切なレベルを付与する運用が望ましい。自動ラベル付けは、手動ラベル付けの補完的な位置づけとするのがよい

オンプレミスファイルサーバへの秘密度ラベルの適用

手動

Microsoft Purview Information Protection クライアント(MPIP クライアント)を利用し、手動でラベル付けを行えます。MPIP クライアントは Windows 11 などクライアント OS にアプリケーションをインストールすることで、ユーザーが秘密度ラベルを利用できるアプリケーションです。

Title: Windows で秘密度ラベル付けを拡張する

ユーザーがエクスプローラーを利用し表示可能であれば、ローカルデバイスだけでなくオンプレミス環境のファイルサーバー上のファイルに対しても右クリックメニューから MPIP クライアントによるラベルの適用が可能です(Offiecファイル/PDF/メモ帳等、ファイル種別によらず操作方法は同じです)

MPIPクライアントの利用方法については次の公開情報に整理されています。

Title: Windows のエクスプローラーでファイルにラベルを付け、保護する

自動

・Microsoft Purview Information Protection スキャナー( MPIP スキャナー)を Windows Server 上に構築し、スキャナーによるラベル付けを行えます。

Title: 情報保護スキャナーについて説明します

URL: https://learn.microsoft.com/ja-jp/purview/deploy-scanner

MPIP スキャナーは Windows Server 上に構築するアプリケーションであり、管理者が行った設定内容に沿ってオンプレミス環境のファイルサーバー上のファイルへ秘密度ラベルを適用できます。

データエクスプローラとコンテンツエクスプローラの違い

どちらも組織内に存在する秘密度ラベルの付いたファイルや機密情報の種類に合致したファイルを確認できる。

似たような機能ですが、表示のされ方(UI)が少し異なります。

データエクスプローラ

特定の秘密度ラベル(以下の例ではラベル名「copilottest」)を選択すると、その秘密度ラベルついたファイルがどのM365リソースに存在するか確認できる。

さらに、Onedrive/SPOをクリックすると、その中のどのサイトの、どのドキュメントライブラリに、その秘密度ラベルがついたファイルが存在するかも確認できる。また、秘密度ラベルがついたファイルそのものも確認できる(ビューで表示できる)

以下のように、選択した秘密度ラベルついたファイルが存在するM365リソースにおいて、他にどのようなファイルが含まれているかも合わせて確認できる(たとえば、「機密情報の種類」に合致するファイルも存在するなど)

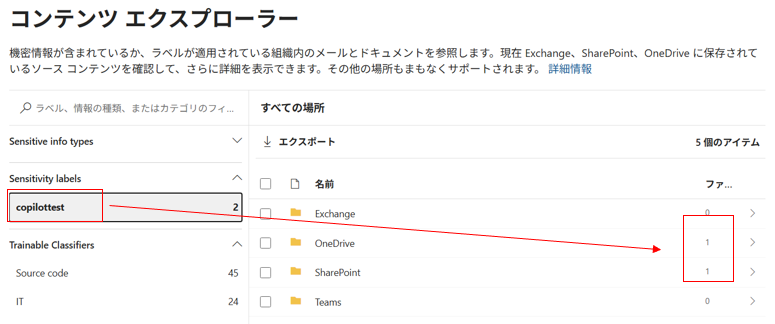

コンテンツエクスプローラ

同じように秘密度ラベルを選択すると、以下のような表示なる。どのM365リソースにいくつ当該の秘密度ラベルが追加ファイルが存在しているか確認できる。

こちらも、ファイルが存在するM365リソースをクリックすると、(SPOの場合だと)その中のどのサイトの、どのドキュメントライブラリに、その秘密度ラベルがついたファイルが存在するかも確認できる。また、秘密度ラベルがついたファイルそのものも確認できる(ビューで表示できる)

補足)アクティビティエクスプローラについて

エクスプローラには、アクティビティエクスプローラというものもあります。こちらは秘密度ラベルが適用されているコンテンツに関するアクテビティ(どのラベルが変更されたかなど)が確認できます。

自動ラベル付けポリシーではなく、秘密度ラベル設定における「ファイルとメールの自動ラベル付け」について(自動ラベル付けポリシーと何が違うのか)

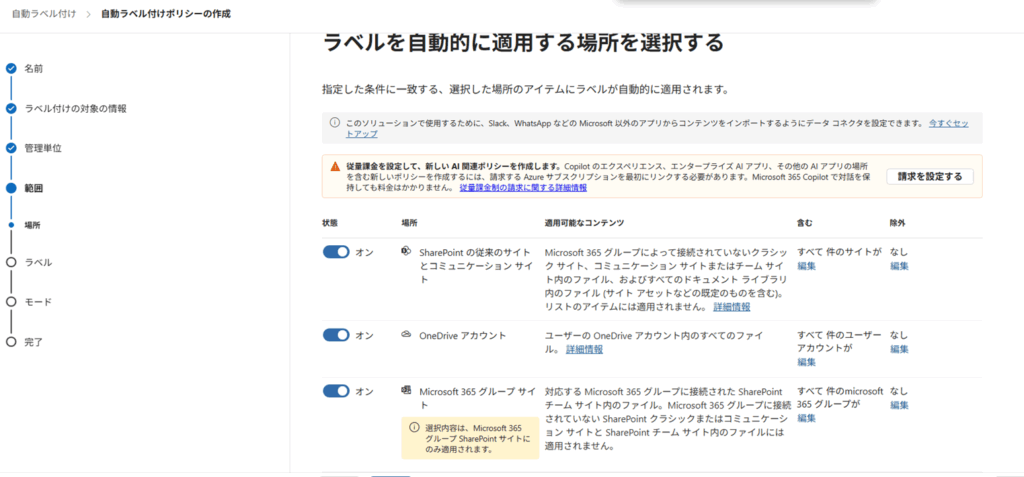

自動ラベル付けポリシーは、サービス(Exchange Online、SPO等)に存在しているファイルに秘密度ラベルを自動的に適用する方法です。

それに対して、秘密度ラベル設定における「ファイルとメールの自動ラベル付け」は、ラベルを発行した対象のユーザが、ファイルを作成している際に、特定のコンテンツ(機密情報の種類等)がファイルに含まれた際に、自動的に秘密度ラベルを適用する機能です(ファイルを開かない限り、秘密度ラベルが付与されることはありません)

秘密度ラベルの適用について情報整理

| 適用範囲 | 適用のタイミング | |

|---|---|---|

| ユーザ選択による秘密度ラベルの手動設定 | Officeファイル/PDF/メール | 秘密度ラベルを設定し、ファイルを保存したタイミング |

| ファイルとメールの自動ラベル付け(秘密度ラベル作成時に指定する設定) | Officeファイル/メール | ファイルまたはメールに適用対象のコンテンツが含まれたタイミングで自動適用(”適用を推奨”とすることも可能) |

| 自動ラベル付けポリシー | Officeファイル/PDF/メール | ExO、SPO、OneDrive for Business保存後、24時間以内程度 ※1 |

| Microsoft Defender for Cloud Apps(MDA) | MDAのアプリコネクタによって監視対象となっているクラウド内のコンテンツ(Box、GSuite、SharePoint、OneDrive for businessのみが対応) | MDAファイルポリシー適用時 |

| MIP Scanner | ファイルサーバ SharePoint Server | サービスアカウントによるスキャン時 |

| メールフロールール(Exchange Online) | メール | メールフロールールの処理タイミング |

※1 MSサポート回答です。

「自動ラベル付けポリシーにより、条件を満たすファイルへ秘密度ラベルが適用されるまでの時間」は定義されておりません。自動ラベル付けポリシーによってラベル付けをする場合、クラウドサービス側にて条件に合致するファイルへラベル付けが順次行われることとなります。

たとえば、SharePoint のシナリオの場合、ドキュメント ライブラリにファイルがアップロードされたのち、一定期間が経過したあとに自動ラベル付けポリシーの条件を満たすファイルにはラベル付けがなされますが、何時間以内であれば確実に秘密度ラベルが付与される、などの仕様上の指標はありません。

なお、弊社環境での検証結果を確認する限りは、多くの場合 24 時間以内には秘密度ラベルが付与されることを確認しております。

Purview Message Encryption

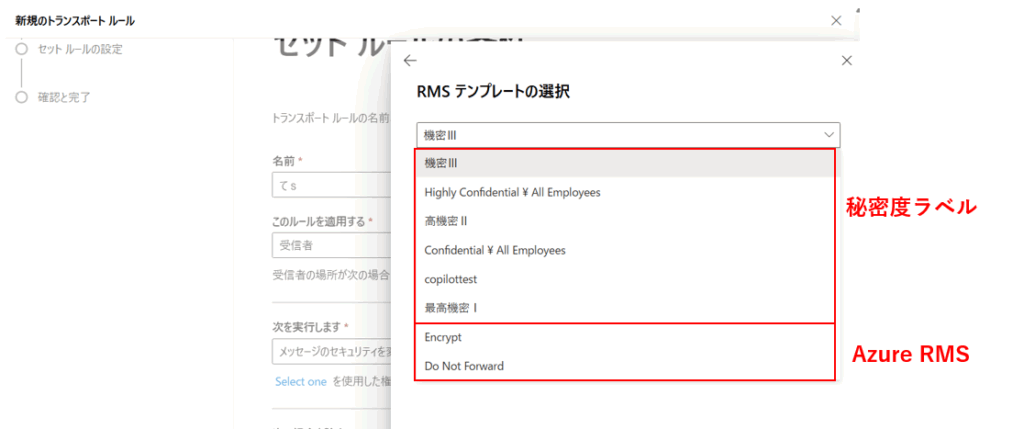

秘密度ラベルとAzure RMS

Purview Message Encryptionは、Exchange 管理センターのメールフローで設定をします。

暗号化方法として、秘密度ラベルも選択できます。

上記は、秘密度ラベルとAzure RMSを分けて記載していますが、必ずしも正しい表現でない可能性があります。秘密度ラベルでも、実装において裏側(ユーザが意識しないところ)で、Azure RMSが使われていそうだからです。

また、Azure RMSという用語は、MSとしては表舞台に出さない方針になっているようです。上記図のAzure RMSを直接使う方法("Encrypt"&"Do Not Forward")はレガシーな設定方法だと言えると思います。

メッセージの取り消し

Purview Message Encryptionにより暗号化されたメールは特定の条件下において、メール送信を取り消すことが可能です。具体的には、Microsoft365/Microsoftアカウント(Outlook.com等)へのメール送信ではなく、Gmail等にメールを送信した場合にメール送信を取り消すことができます。

Purview Message Encryptionにより暗号化されたメールがGmail等に送付されると、直接メールコンテンツは送信されずに、メールコンテンツにアクセスするためのURLリンクが、送信されます。受信したユーザは、そのリンクからメールコンテンツにWebアクセス(Microsoftが管理している特別なサイト)する仕組みになっています。

送信者がそのメッセージを取り消すことにより、受信者は、そのサイトにアクセスことができなくなるので、実質的にメッセージを取り消すことができたということになります。

以下公式ドキュメントの記載です。

https://learn.microsoft.com/ja-jp/purview/revoke-ome-encrypted-mail

データライフサイクル管理

保持と削除の競合

アイテム保持ポリシーや保持ラベル設定が混在している場合で、「保持」と「削除」の設定が競合した場合は、「保持」が優先されます。

以下に具体的な例が記載されています。

保持ラベル

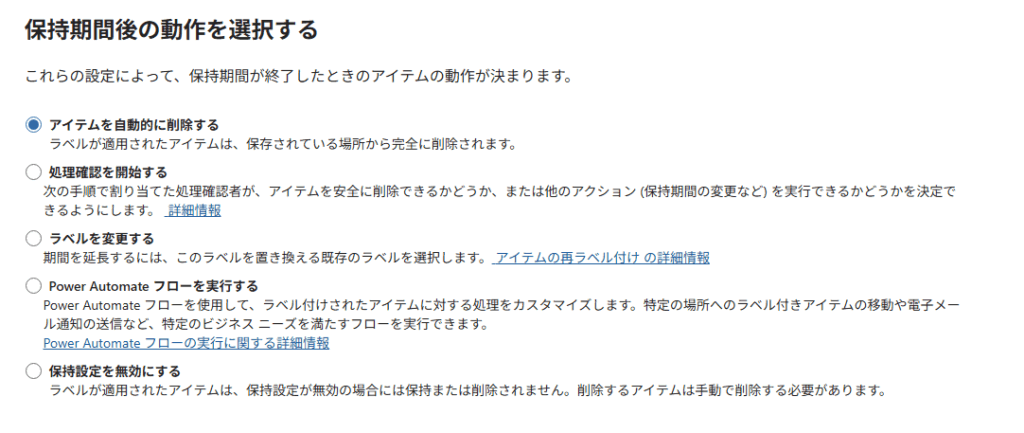

設定の使い分け

①一定期間、削除されないことを担保したい場合に使う

以下のアクションが選べます(②よりも選択肢が豊富です)

②一定期間後に、しっかり削除されることを担保したい場合に使う

以下のアクションが選べます(①よりも限定的です)

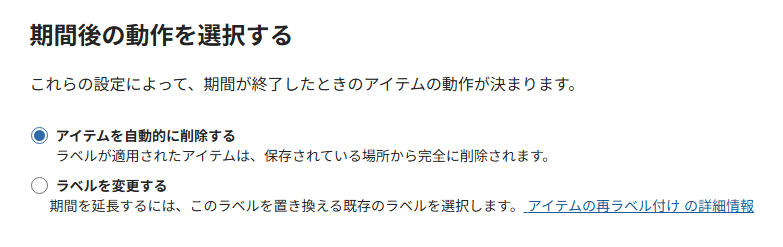

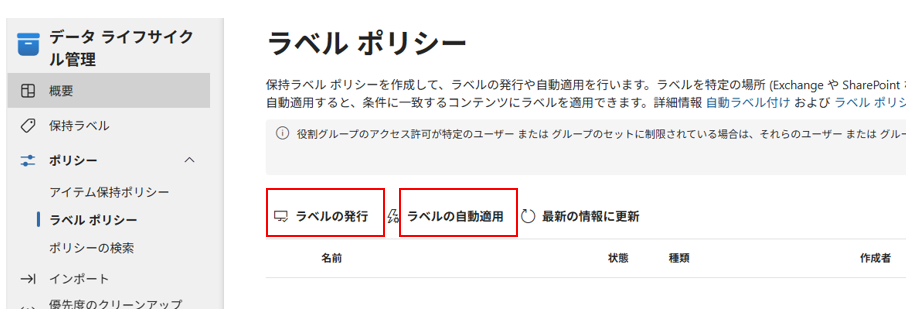

ラベルポリシー

大きく、2つのポリシーを設定できます。

ラベルの発行

ユーザに対して保持ラベルを発行して、保持ラベルを発行されたユーザが、手動で保持ラベルをファイルに適用する方法です。

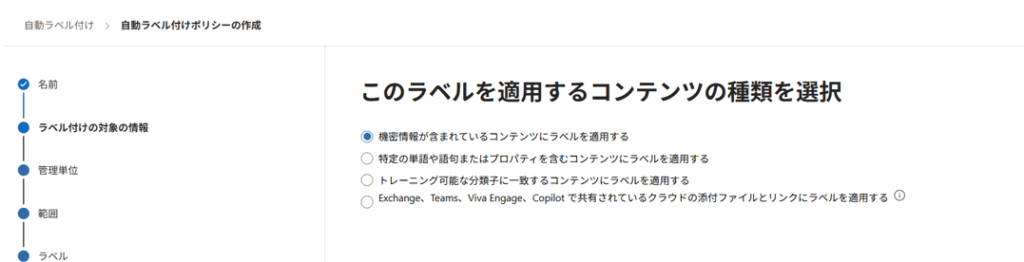

ラベルの自動適用

もろもろ条件(場所等)を指定して、自動で保持ラベルをファイルに適用する方法です。

単純に場所を指定するだけでなく、以下のように、保持ラベルを適用する条件を色々と設定できます。

アイテム保持ポリシー

- 保持ラベル/ラベルポリシーと同等のことを実現可能。ただし、アイテム保持ポリシーは古い機能であるため、早めにサービス提供終了になるかもしてないので、保持ラベル/ラベルポリシーを使った方が無難かもしれません(個人的見解)

”①アイテム保持ポリシー”と”②ラベルポリシーのラベル自動適用”の使い分け

基本的には①は古い機能ですので、②を利用した方が無難だと思います。

②の方が、より細かな設定が可能です。

たとえば、①は保持するファイルの場所(SharePointサイト等)を指定することができるだけのイメージですが、②は、ファイルの場所(SharePointサイト等)に加えて、その中のどのようなファイル(特定の機密情報の種類を含む等)を保持するか、についても条件として指定できるイメージです。

①にできて②にできないこと(設定画面レベルでの情報です。裏どりまではできていません) ★基本的には②は①の上位互換の認識です

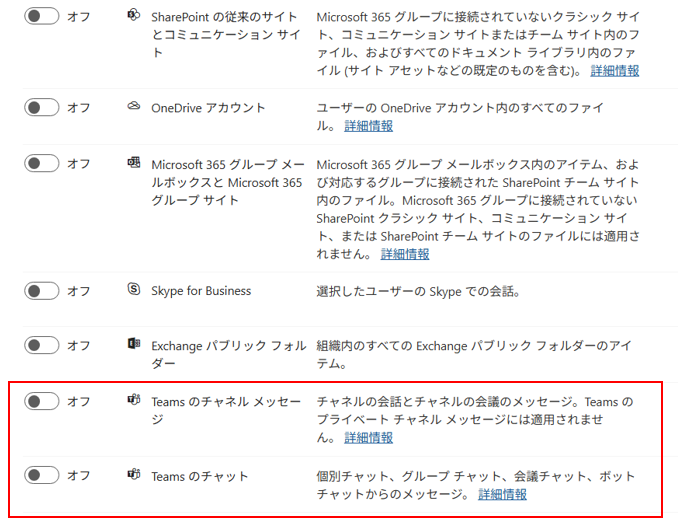

①アイテム保持ポリシーでは、Teamsの各種メッセージも保持対象として選択できます。

一方で、②ラベルポリシーのラベル自動適用では、Teamsの各種メッセージは保持対象として選択できないようです。

保持ロック

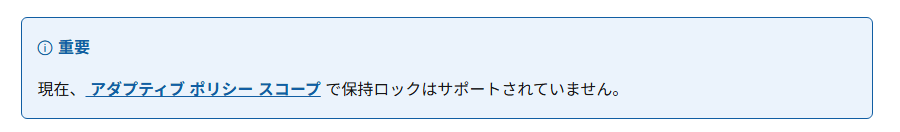

アダプティブスコープが利用されているアイテム保持ポリシー/ラベルポリシーでは保持ロックはサポートされてない

https://learn.microsoft.com/ja-jp/purview/retention-preservation-lock

アダプティブスコープと保持ロック

アダプティブスコープが利用されているアイテム

アダプティブスコープ

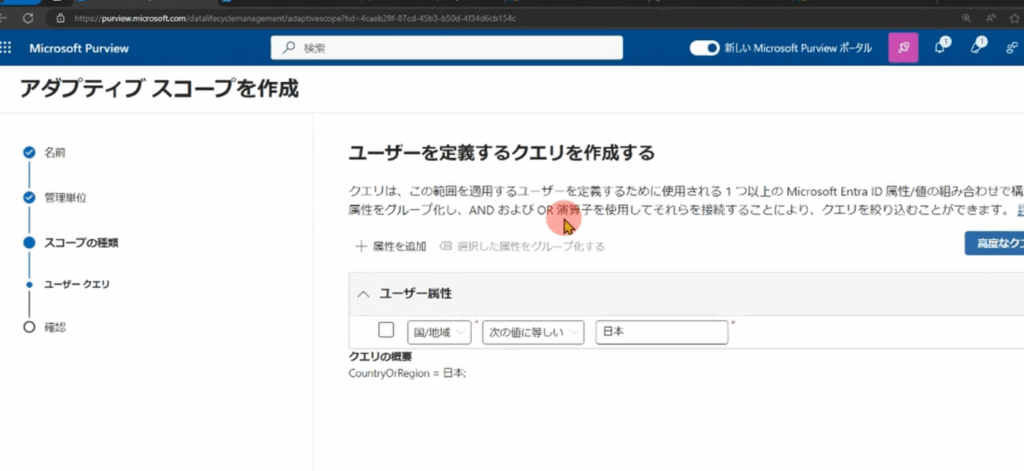

属性情報を活用し、範囲定義できる。

以下の例では、ユーザプロパティの「国または地域」属性が「日本」になっているユーザを範囲として定義しています。

アダプティブスコープは、ラベルポリシーやアイテム保持ポリシーで設定でき、保持ラベルの発行対象、保持ラベルの自動適用対象、アイテム保持ポリシーの適用対象の範囲を指定するために利用できます。

インサイダーリスク管理

ケース

Purview関係で”ケース”と聞くと、e-discoveryを想像される方もいるかもしれませんが、インサイダーリスク管理にも”ケース”という概念が存在します。

インサイダーリスクが検出された際に、そのリスクをケースとして管理するための機能です。

適応型保護

インサイダーリスク管理においてリスクの高いユーザを検出する機能です。条件付きアクセスポリシーやDLPポリシーにて条件として活用できるようになります。

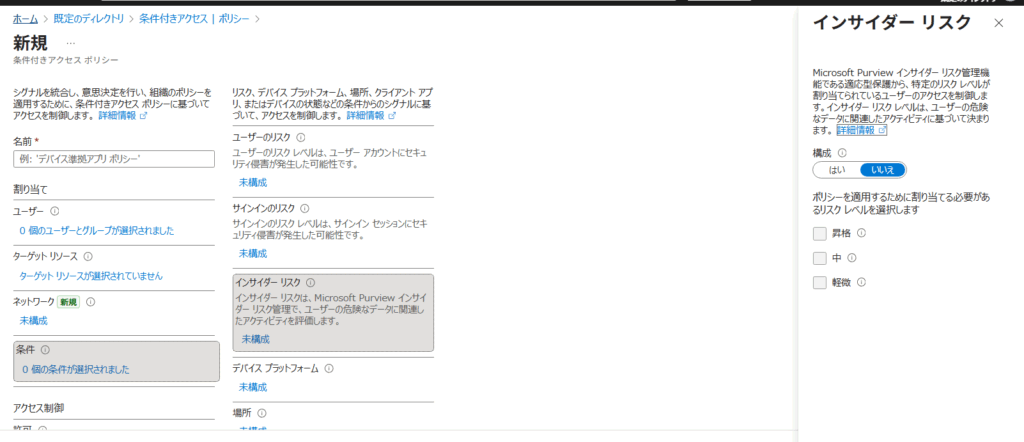

条件付きアクセスポリシーの設定画面

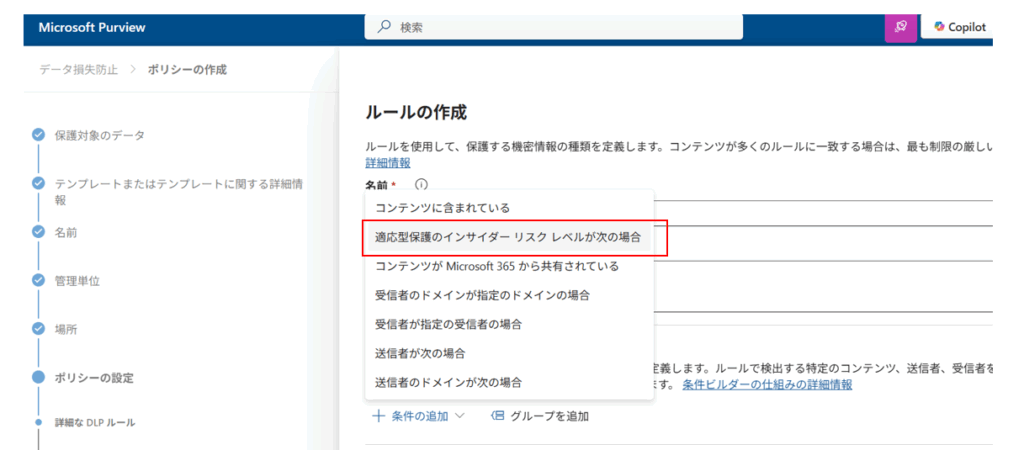

■DLPポリシーの設定画面

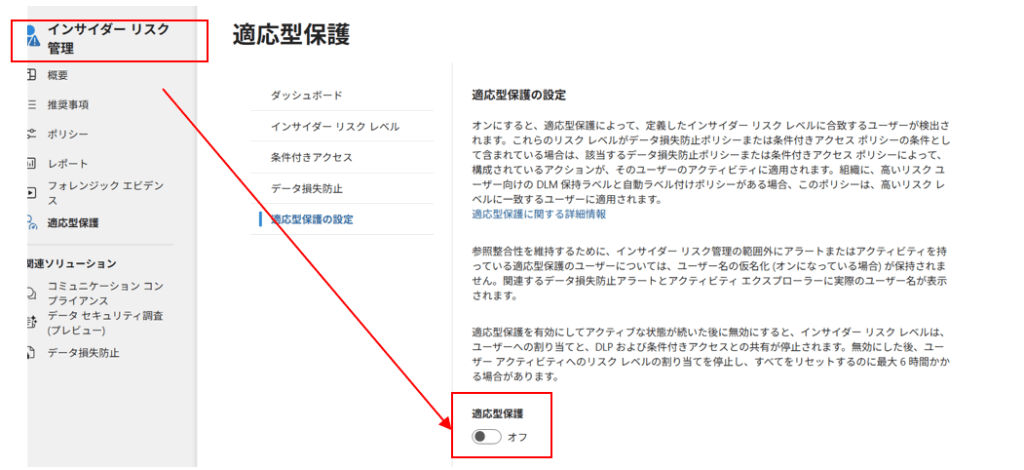

適応型保護の既定値

オフになっていました。

Purviewロール

- Entraグローバル管理者権限を保有していても、Purview 管理ポータルにて、「コンテンツ検索」などできない操作がる。Purview 管理ポータルにて、別途Purview内で使えるロールを付与する必要がある。

コンプライアンスマネージャ

規制コンプライアンスと呼ばれる、様々な地域や業界で定められた規制への対応状況を測定できます。

規制に合致していない項目がある場合は、どのような設定をしていく必要があるかも提示してくれます。

監査ログ

記録されるアクティビティ

監査ログアクティビティについては、以下に記載があります。例えば、ラベル操作(ラベルの付け替えなど)も記録されます。https://learn.microsoft.com/ja-jp/purview/audit-log-activities

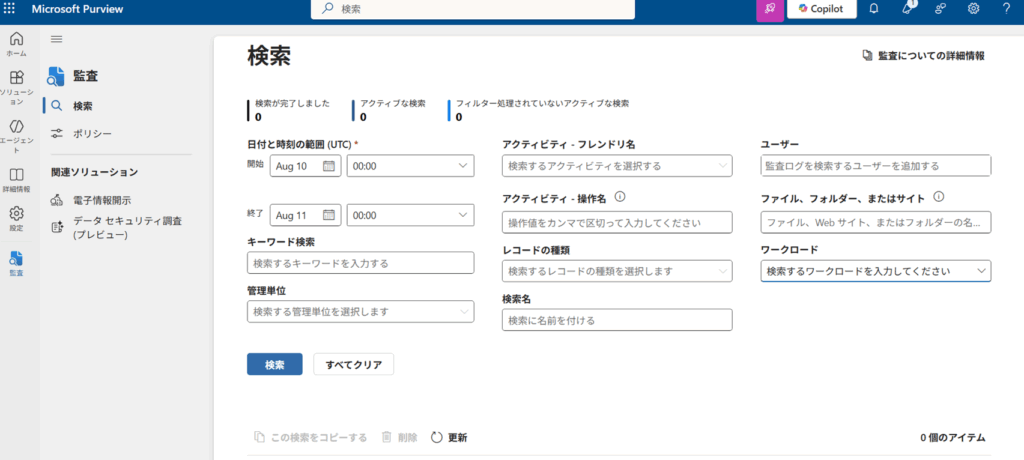

検索画面

色々な値を設定し検索が可能です。逆に言うと使いこなすのが大変です。

自分がほしいと思っている監査情報を得たいと思っても、これらの各項目にどのような値を設定すれば、その監査情報が得られるかを適切に判断するのは難しいでと思います(各項目の意味を理解するところからスタートする必要があります。使いこなすには学習コストが掛かりそうです)

監査ログの保持方法

既定ではオンになっており、自動的に監査ログが保存されています。

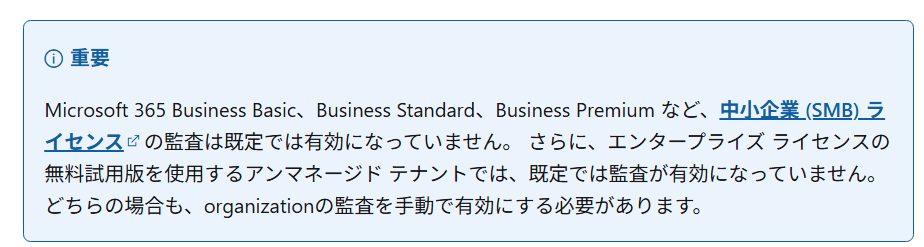

しかしながら、一部のライセンスでは既定でオンになっていないので注意が必要です。

https://learn.microsoft.com/ja-jp/purview/audit-log-enable-disable

ただし、以下のドキュメントには、「メールボックス監査ログは、すべての組織で既定で有効になっています。」と記載されています。こちらについてはライセンス種別について言及はありません。中小企業(SMB)ライセンスでも本当に、「メールボックス監査ログが既定で有効になっているか」は、要確認。

https://learn.microsoft.com/ja-jp/purview/audit-mailboxes

監査保持ポリシー

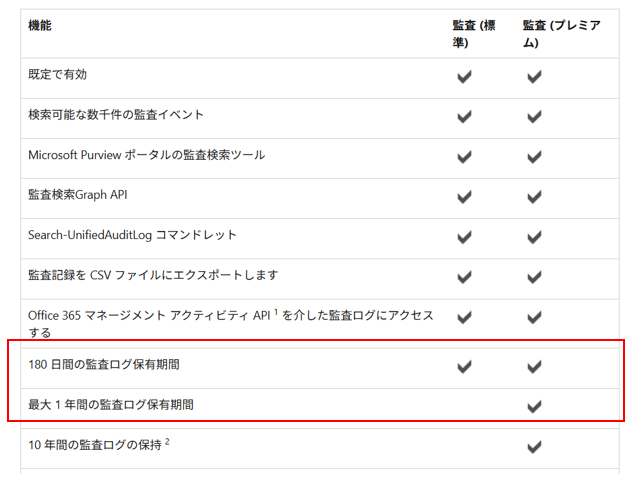

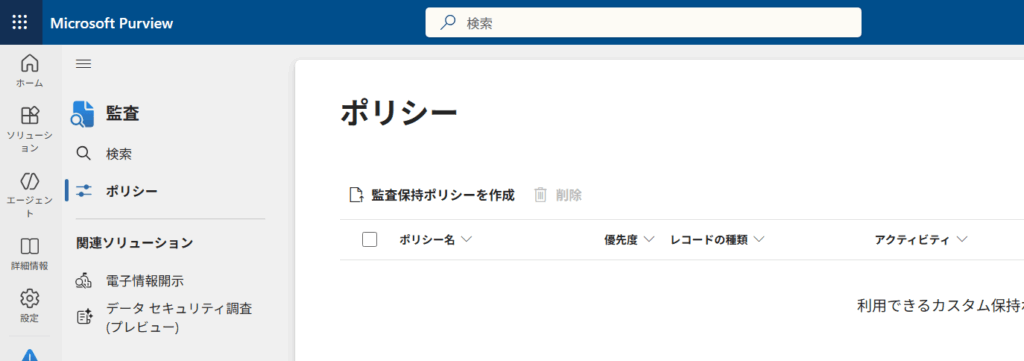

監査(Premium)で利用可能な機能です。利用するにはE5等のライセンスが必要です。これにより規定の保存期間180日を最大1年まで延長できます。

https://learn.microsoft.com/ja-jp/purview/audit-solutions-overview#comparison-of-key-capabilities

監査保持ポリシーは以下の画面から作成できます。

更に、E5 ライセンスに加えて 10 年間の監査ログ保持アドオン ライセンスを購入することで、監査ログの保存期間を10 年間まで延長できます。

電子情報開示(=広義のeDiscovery)

コンテンツ検索 vs eDiscovery(標準/Premium)

・コンテンツ検索/eDiscovery(標準/Premium)ともに、M365内のコンテンツ(ファイル/データ)を検索する機能

・コンテンツ検索も、広義の意味ではeDiscoveryの一部である(狭義のeDiscoveryとは、eDiscovery(標準)、eDiscovery(Premimu)のことです)。コンテンツ検索は実際に、Purview管理センターでは電子情報開示(=広義のeDiscovery)の配下に配置されています。

・コンテンツ検索は、検索実施時点で、M365内に存在するコンテンツが対象となる

・eDiscovery(標準/Premium)は、まず”ケース”を作成する。ケース作成以降のM365コンテンツが対象となる(→コンテンツが変更(削除)されたとしても、特定の時点でのM365コンテンツを確認できる(内部不正などの証拠を取得できる))

| コンテンツ検索 | eDiscovery(標準) | eDiscovery(Premium) |

|---|---|---|

| ・コンテンツ検索 ・キーワードクエリと検索条件 ・検索結果のエクスポート ・ロールベースの権限 | ・コンテンツ検索 ・キーワードクエリと検索条件 ・検索結果のエクスポート ・ロールベースの権限 ・ケース管理 ・法的保留(リーガルホールド) | ・コンテンツ検索 ・キーワードクエリと検索条件 ・検索結果のエクスポート ・ロールベースの権限 ・ケース管理 ・法的保留(リーガルホールド) ・法的保留の通知機能 ・レビューセット ・タグ付け、コメント付与、マスキング ・準重複処理/スレッド化など |

※eDiscovery(標準)、eDiscovery(Premium)の機能の差分は色々ありますが、一番大きな違いとしては、検索したコンテンツを実際に確認しようとしたときに、eDiscovery(Premium)は、Purview 管理センターのプレビュー機能で確認できますが、eDiscovery(標準)の場合は、ダウンロードが必要となる点かと思います。

(参考)

コンプライアンスに関するアラート

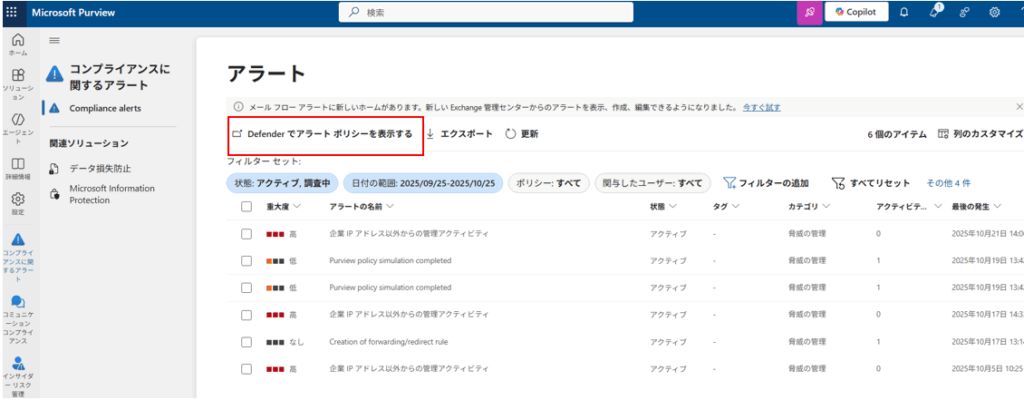

アラート確認場所

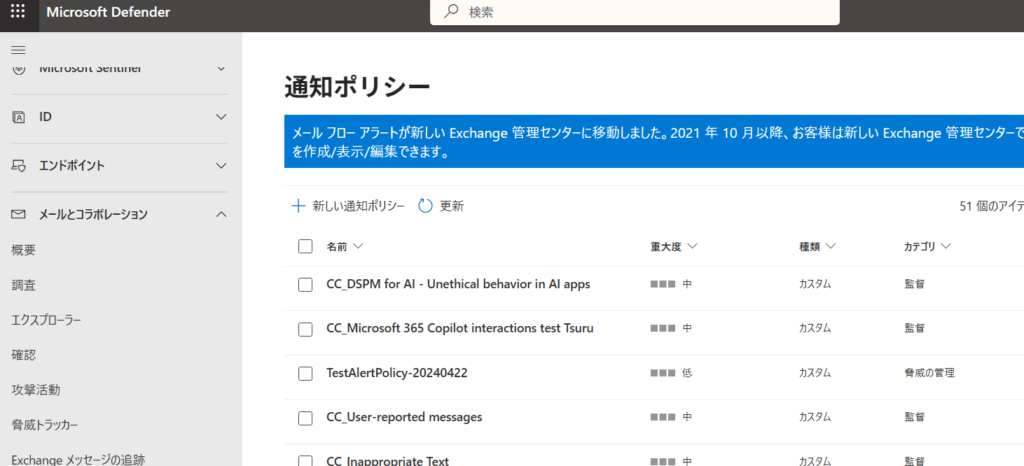

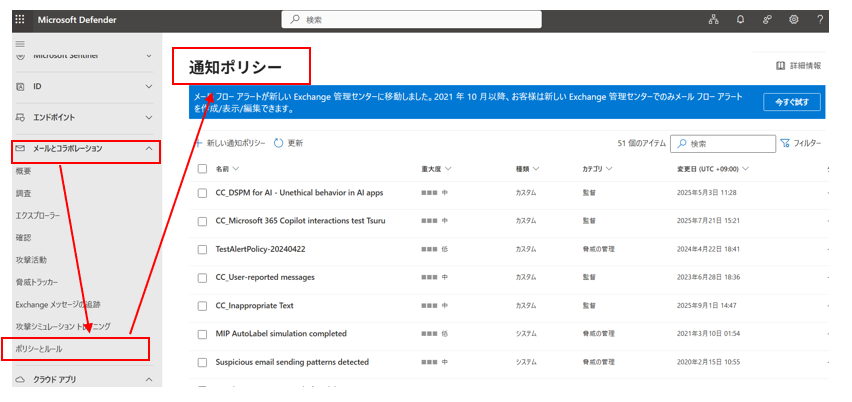

確認自体は上記画面で確認できますが、アラートポリシーの作成はこの画面からできず、上記画面の赤枠部分から「Defender XDR ポータル」に遷移する必要があります。

以下の通知ポリシーに遷移し、こちらでポリシー(通知ポリシー=アラートポリシー)を作成できます。

ただし、通知ポリシー画面が存在する場所に違和感があるので、メモで残しておきます。

通知ポリシーは、「メールとコラボレーション」ブレード配下に配置されています。

コンプライアンスに関する通知ポリシーも、「メールとコラボレーション」ブレード配下で設定するという、個人的には違和感のあるUIになっています。

各種ポリシー(頭の整理)

| 大項目 | 中項目 | 場所 | 備考 |

|---|---|---|---|

| Microsoft Information Protection | 秘密度ラベル | – | ・アクセス権やコンテンツマーク等を指定 |

| ラベル発行ポリシー | ユーザとグループ | ||

| 自動ラベル付けポリシー | ExO、SPO、OneDrive Azure Storage、Azure SQL | ||

| データライフサイクル管理 | 保持ラベル | – | ・保持期間等を指定 |

| ラベルポリシー(ラベルの発行) | ExO、SPO、OneDrive | ・※1 | |

| ラベルポリシー(ラベルの自動適用) | ExO、SPO、OneDrive | ・※2 | |

| アイテム保持ポリシー | ExO、SPO、OneDrive、Teams等 | ・保持ラベルは関係なし | |

| データ損失防止 | DLPポリシー | ExO、SPO、OneDrive、Teams、デバイス、インスタンス(クラウドアプリ)、オンプレミスのリポジトリ、Fabric、Power BI、Copilot |

※1

秘密度ラベルの“ラベル発行ポリシー”と似ているが、秘密度ラベルの“ラベル発行ポリシー”は人を指定する。それに対して、ラベルポリシー(ラベルの発行)は、ワークロードを指定する。指定されたワークロードにおいて、ユーザは保持ラベルを適用できるようになる

※2

人によっては、”自動ラベル付けポリシー”と呼ぶ人もいる(秘密度ラベルと同じ名称となってしまい、ややこしいい気もしますが)。このラベルポリシー(ラベルの自動適用)作成画面に移ると「自動ラベル付けポリシーの作成」と表示されるので、”自動ラベル付けポリシー”と呼んでも間違いではなさそう

ディスカッション

コメント一覧

まだ、コメントがありません