ADドメイン参加している端末は、ADFSにおいて認証を再度要求されるか

AD FSの基本的なことがよくわかっていなかったので、確認した結果を共有します。

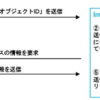

認証の流れ

①ユーザはADドメインに参加している端末を利用して、SPにアクセス

②SPは、ADFSに認証をリダイレクト(SAMLなど)

③ADFS側で、ユーザを認証、ユーザはSAMLアサーションを取得

④ユーザは、SAMLアサーションを使って、SPにアクセス

ユーザが利用するデバイスが、ADドメインに参加している場合、③で対話的な認証を求められるか

前提として理解しておくべきこと

SAMLは、認証した結果を、SP/IdPで連携する仕組みであり、IdPでどのように認証するかは、SAMLの仕様範囲外である

③でADFSがユーザを認証する方法は、ADFSの設定に依存する

ADFSのユーザ認証の設定において、「Kerberos認証」が設定されていれば、ADドメイン参加済み端末は、既にKerberosチケットを保有しているため、③において対話的な認証を求められず、シームレスに認証が完了し、SPにアクセスできます。

補足

③におけるADFSのユーザ認証の設定は、大きくイントラネット・エクストラネットに分かれます

ADFSの認証設定におけるイントラネット・エクストラネットとは

要はADFSから見たときに、どこから認証要求が飛んでくるかの違いとなります。

■イントラネット

ADFSが認証要求を受けるユーザデバイスが、WAP(ADFS Proxy)経由ではない場合

■エクストラネット

ADFSが認証要求を受けるユーザデバイスが、WAP(ADFS Proxy)経由の場合

※ユーザデバイスがインターネット側にいて、インターネット経由でADFS認証を受けたい場合はこちらです

イントラネット・エクストラネットで利用可能な認証方法に違いがある

ポイントは、イントラネットでは、Windows 認証(kerberos / NTLM認証)が利用できる点かと思います。

これにより、ADFSが存在している社内NWから、ADFSを利用する場合は、ADドメイン参加済み端末であれば、端末にADユーザでログインさえしてしまえば、ADFSでの認証をスキップできることになります。

逆に、エクストラネットでWindows認証が利用できないのでは、KerberosがNAT越えできない仕様に引っ掛かっているのだと思います。

■イントラネット

・フォーム認証

・Windows 認証(kerberos / NTLM認証)

・証明書認証

・デバイス認証

・Microsoft Passport 認証

■エクストラネット

・フォーム認証

・証明書認証

・デバイス認証

・Microsoft Passport 認証

※ Microsoft Passport 認証とは、Windows Hello for Business の仕組みを活用した認証方式のこと

ディスカッション

コメント一覧

まだ、コメントがありません