Microsoft Sentinel ポイント(随時更新)

Microsoft Sentinel で押さえておくべきポイントを記録していきます。

LogAnalytics

テーブルプラン(基本ログと分析ログ)

LogAnalyticsに保存するテーブルプラン(テーブルの種類)は、基本ログか分析ログか選べます。

テーブルプランは、テーブル単位で選択可能です。

基本ログにすると価格は安価ですが、利用可能なクエリが一部利用できないなど機能的な制限があります。

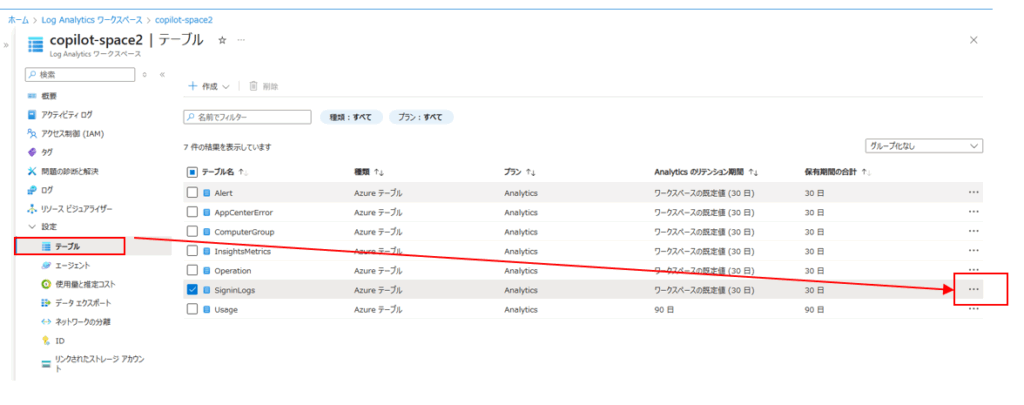

テーブルプランの変更方法

以下の赤枠のように進み、「テーブルの管理」を選択後、表示される画面にて「テーブルプラン」を変更できます。

SentinelとLogAnalyticsの関係

Sentinelリソースを作成しているわけではない

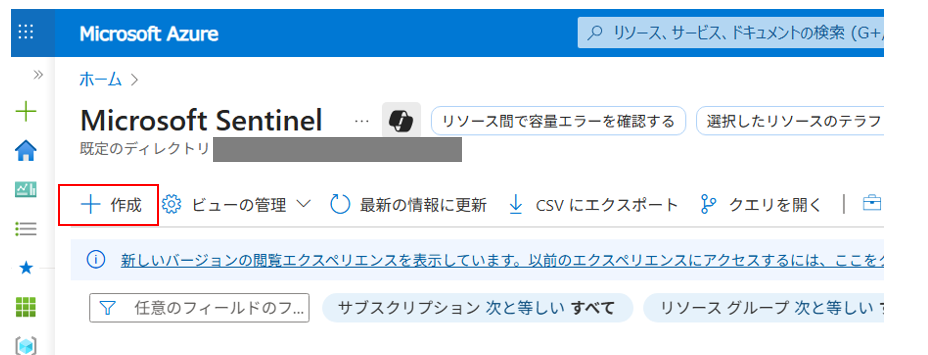

Sentinelを利用しようとして、Azure Portalから「Sentinel」の画面に進むと以下のように表示されます。

ここに「+作成」という項目がありますが、ここで「+作成」をクリックしても、Sentinelリソースが作成されるわけではありません。「+作成」をクリックすると、「Log Analyticsワークスペース」を選択する画面に遷移します。

Sentinel自体はリソースという概念はなく、あくまでLog Analyticsワークスペースにアドオンする付加機能という認識が適切だと思います。上記「+作成」は「Sentinel機能を追加するLog Analyticsワークスペースの選択」と読み替えるとわかりやすいと思います(Sentinelリソースを作成し、そこで利用するLog Analyticsワークスペースを選択しているという訳ではありません)

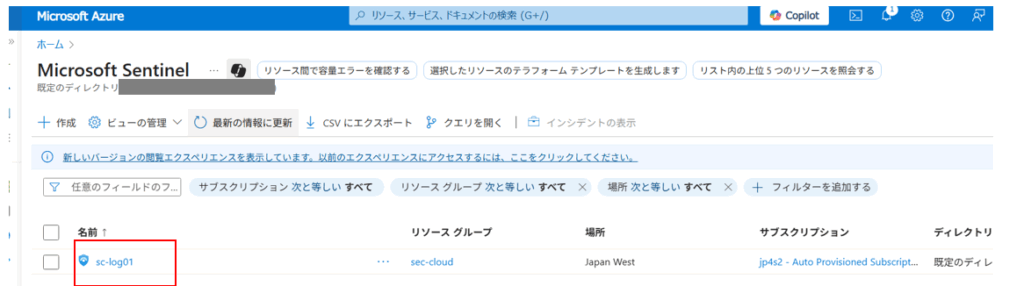

Log Analyticsワークスペースを選択し設定完了すると、Sentinelのトップ画面は以下の表示となります。

ここには、Sentinelリソースが表示されている訳ではなく、あくまで「Sentinel機能が追加(有効化)されているLog Analyticsワークスペース」が表示されているだけです。

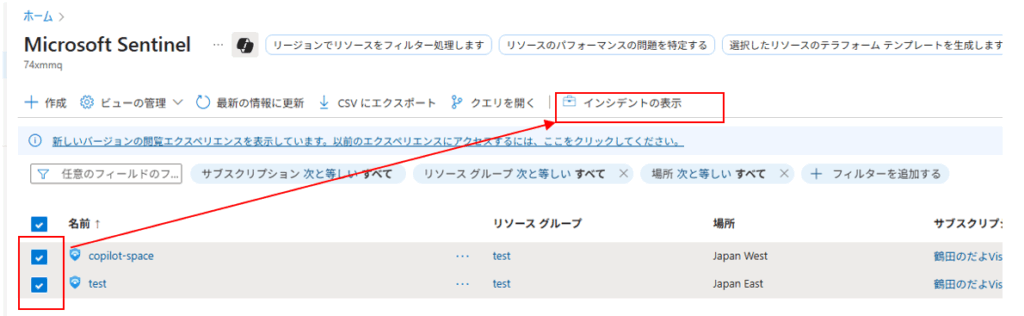

複数のLog Analytics ワークスペースのインシデントをまとめて確認する方法

Sentinelのトップページから以下の操作で実現可能です。

Azure VM以外からログを収集するために必要なエージェント

オンプレミスマシンやAWS EC2などのVMからログを収集するには、

「①Connected Machine エージェント」と「②Azure Monitor Agent (AMA)」の両方が必要になります。

①は不要だと勘違いされがちなので注意です。②Azure Monitor Agent (AMA)の前身である、Log Analyticsエージェント時代は①は不要だったのが、勘違いされている原因かもしれません。

Sentinelが有効になっているLog Analyticsワークスペースにログを転送する方法

2つあります。

①Sentinelのデータコネクタを利用しない方法

以下のように、各リソース(ログの発生元)の診断設定から設定します。

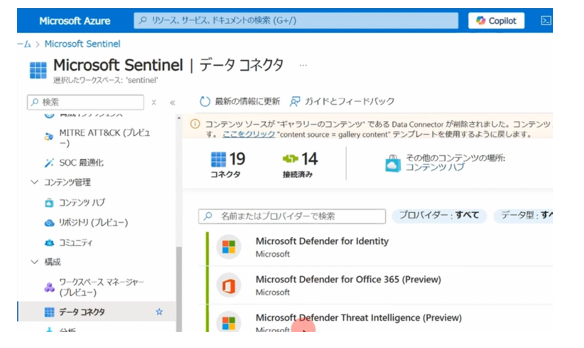

②Sentinelのデータコネクタを利用する方法

料金について

①②のどちらの方法でLog Analyticsワークスペースにログをアップロードしても、そのワークスペースでSentinelが有効になっていれば、①②どちらもSentinelの課金対象になります。

②において取り込まれるログテーブルの確認方法について

対象のデータコネクタをクリックすると画面の右側に画面が表示されます。その中の「データ型」の項目に、そのデータコネクタによって取り込まれるログテーブル名が表示されています。

UEBA

UEBAとは

Sentinelのログ(過去30日)を使い、エンティティの行動を学習する。エンティティの行動から逸脱の発生を検知する仕組み。機械学習により実現している。

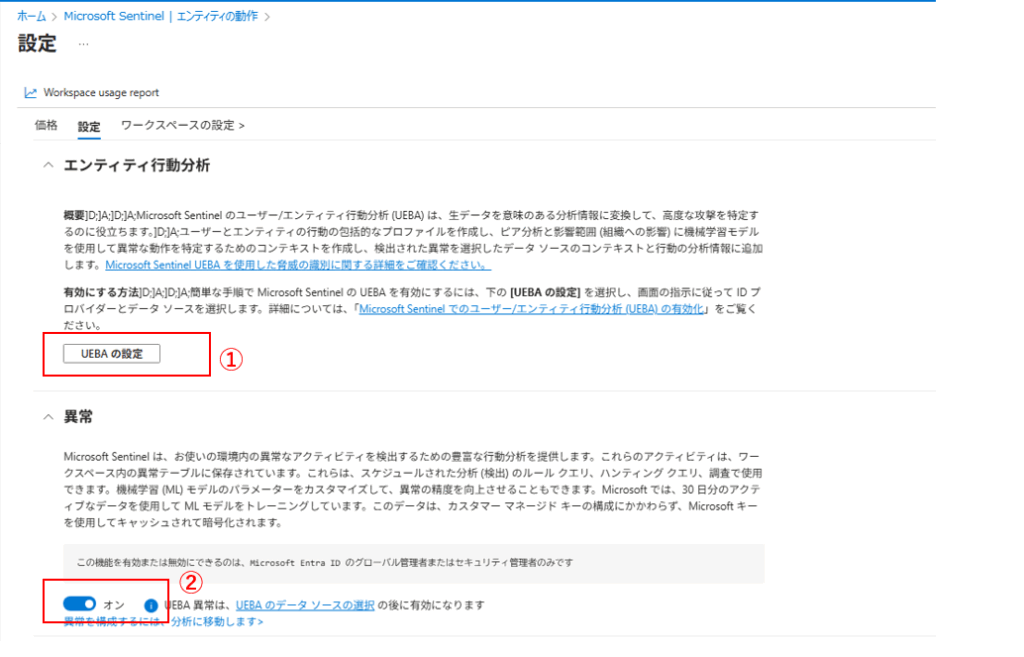

利用開始方法

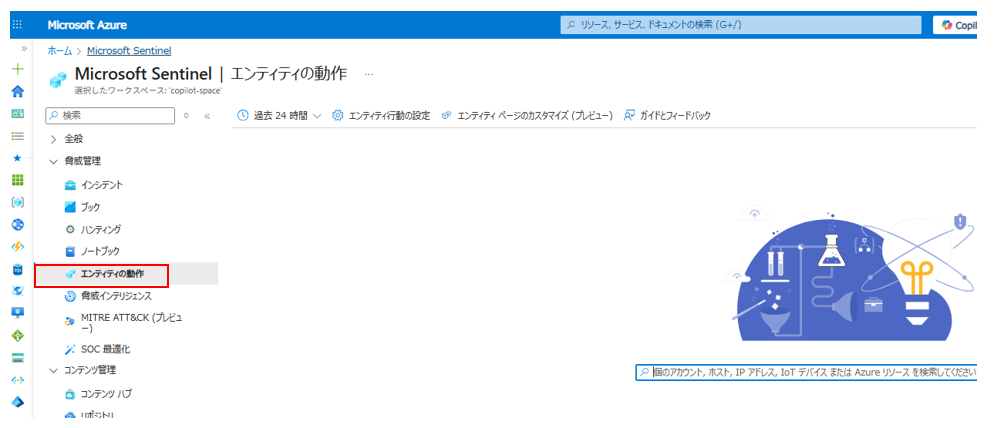

「エンティティの動作画面」→ エンテイティ行動の設定

①UEBAの設定と②異常を「オン」に設定します。

①は、UEBAの設定を「オン」にする設定やデータコネクタの設定などになります(機械学習による異常検知の下ごしらえ的な位置づけ)

②を「オン」にすることで、機械学習が始まります。

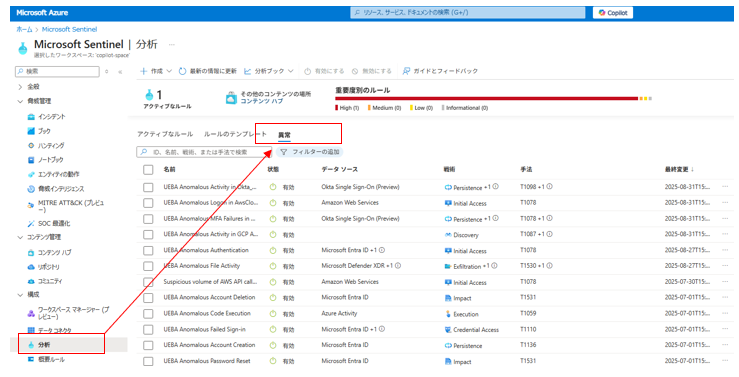

実際に逸脱した行動が発生した場合に検知するルールは以下の画面で確認できます。

様々な逸脱した行動を検知するために、複数のルールが用意されています。

各ルールについては、ルール自体を有効/無効設定や、逸脱を判断する際のしきい値などが設定できます。

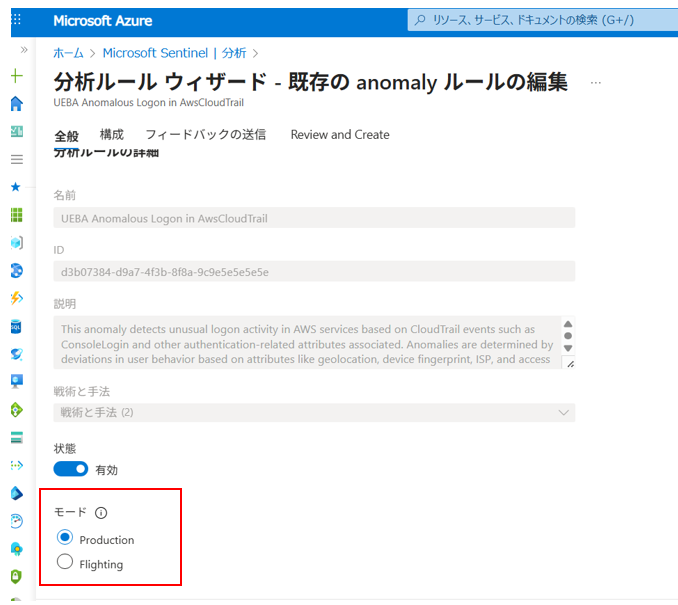

ProductionモードとFlightingモードの違いについて

異常ルールを何か一つ選択肢、「編集」をクリックすると、以下の画面が表示されます。

Production と Flightingモードの違いは何なのでしょうか。

異常ルールにより、異常が検知されると、“Anomalies” テーブルにログが追加され、これを利用してアラートを生成させたり、オートメーション機能をトリガーするなどのカスタマイズを行うことができます。

また、異常検知の性質上、異常ルールでは、ノイズとなる情報を含まないようルールを調整することが可能です。Flighting モードはこの調整をテストするため、用意された機能となります。

異常検知の動作自体に違いはなく、Flighting モードにて異常を検知した場合にも、"Anomalies" テーブルに記録されます。その際、"RuleStatus" カラムに、Flighting モードであるか、Production モードであるかが記録されます。

このモードの機能(Production/Flighting)は、簡潔に言いますと、異常ルールにより異常が検知された際に、その検知が、“本番用か、テスト用か”を“Anomalies” テーブルの各行に記録する機能となります。

Defender XDRポータルにおける設定画面

上述の①UEBAの設定と②異常を「オン」に設定の画面ですが、以下となります(設定箇所がわかりにくかったので、備忘のためメモ)

※2026年7月以降、Azure PortalにおけるSentinelの画面は利用できなくなるので、Defender XDRポータルの画面になれておいた方がよさそうです(新規ユーザについては、既にAzure PortalのSentinel画面が利用できないらしいです)

Microsoft Defender ポータルの Microsoft Sentinel | Microsoft Learn

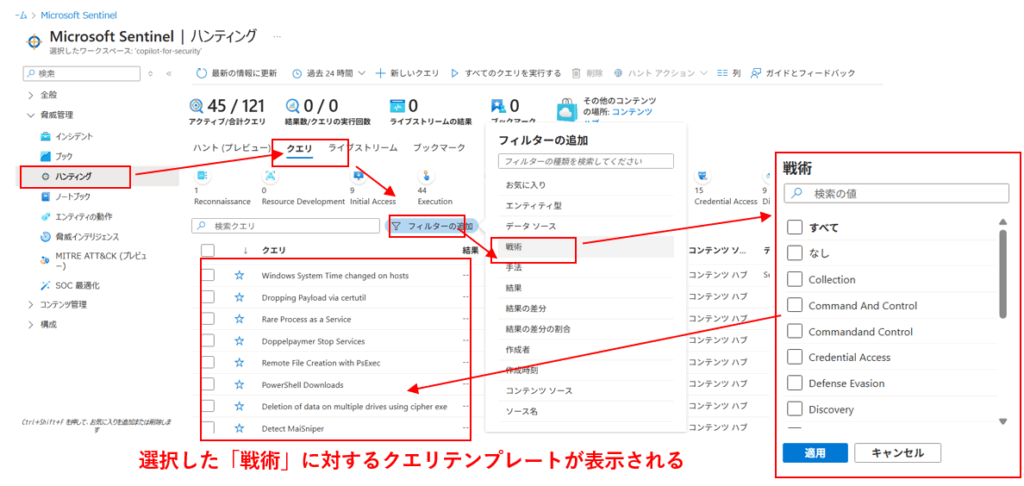

ハンティング

クエリテンプレートの利用方法

ハンティングでは手動でクエリを作成することも可能ですが、テンプレートも利用可能です。

たとえば、主要な攻撃を調査するためのクエリテンプレートは以下のように探すことが可能です。

ただし、自分が実行したいクエリ(調査したい攻撃に関するクエリ)テンプレートを絞り込むのに、具体的にどの「戦術」を選択すればよい判断するのも難しいと思うので、使いこなすためには学習コストが掛かりそうです。

ライブストリーム(NRTルールとの違い)

クエリを30秒間隔で発出できます。

「分析」に、NRTルールというものがありますが、こちらは1分間隔となります。

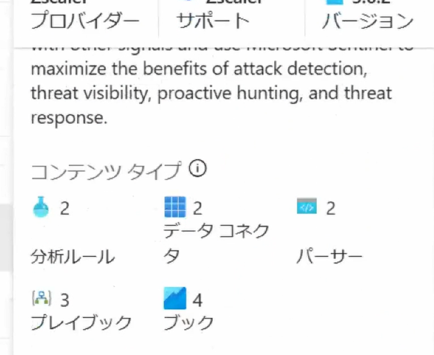

コンテンツハブ

データコネクタを利用するには、対象のデータコネクタを含むコンテンツをコンテンツハブでインストールする必要があります。

そのため、コンテンツハブは、データコネクタを利用するための機能だと認識されている場合がありますが、コンテンツハブでインストールできるのはデータコネクタだけではありません。

以下のように分析ルールなど、「データコネクタ」以外もインストールされます。

ちなみに、コンテンツハブでインストールされた分析ルールは、「分析」画面の「規則のテンプレート」タブに追加され、ここで利用できます。

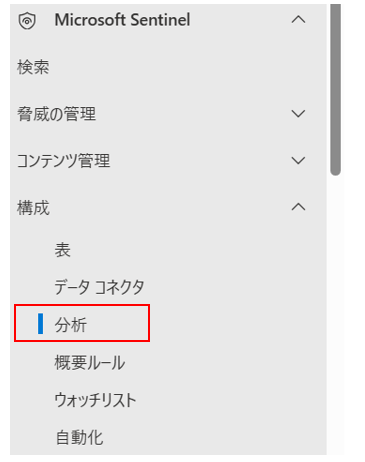

分析

分析項目の位置づけ(意味)について

「分析」というと、インシデントそのものの分析をする項目を想像される方がいますが、違います。

「収集したログの分析」という意味です。このログ分析により「インシデント」を検知できるという関係性になっています。

個人的に「分析」よりは「検知」の方がイメージに合っています(脅威、インシデントを検知するための項目というイメージです)

オートメーションルールの紐づけ

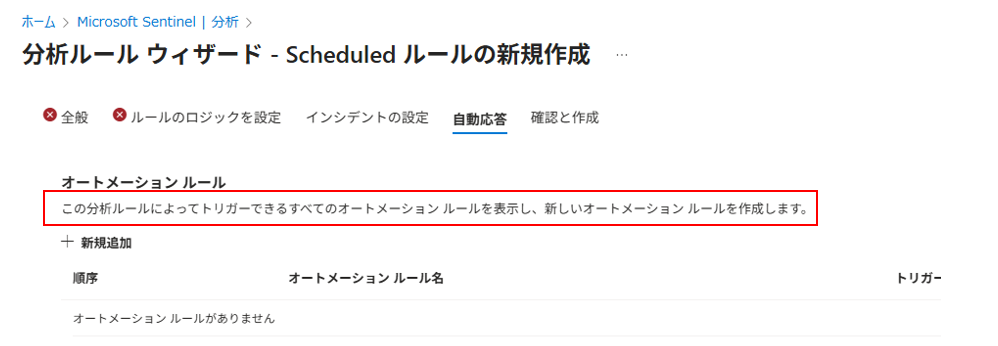

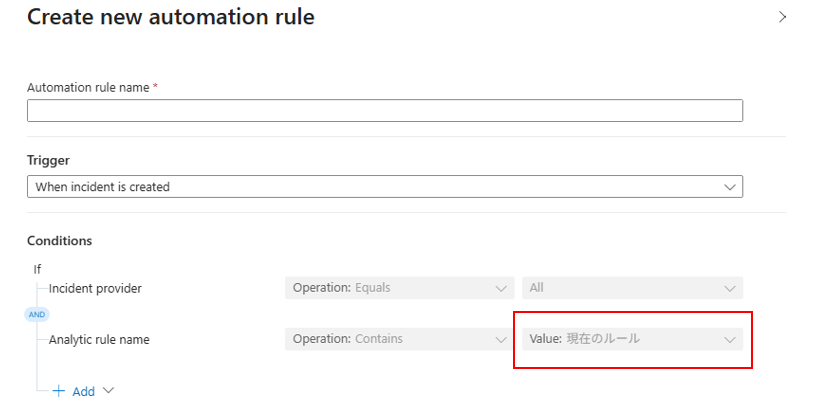

分析ルールとオートメーションルールを紐づけることが可能です。これによりこの分析ルールによってアラート、インシデントが検知された際に実行するべき自動アクションを事前に定義できます。

「+新規追加」で設定を進めると以下の赤枠のように、オートメーションルールが実行される際の条件として、「Analytic rule name(分析ルール名)の欄に「現在のルール」という値が自動で設定されます。

ちなみに、「インシデント」の画面でインシデントアクションとして「オートメーションルール」を作れますが、分析ルール画面で作成するときと違いって、上記のように値が特に入っていないので、特定のインシデントに対するオートメーションルールを作る、というよりは、単純にオートメーションルールを作る画面に遷移しているだけのように思えます。

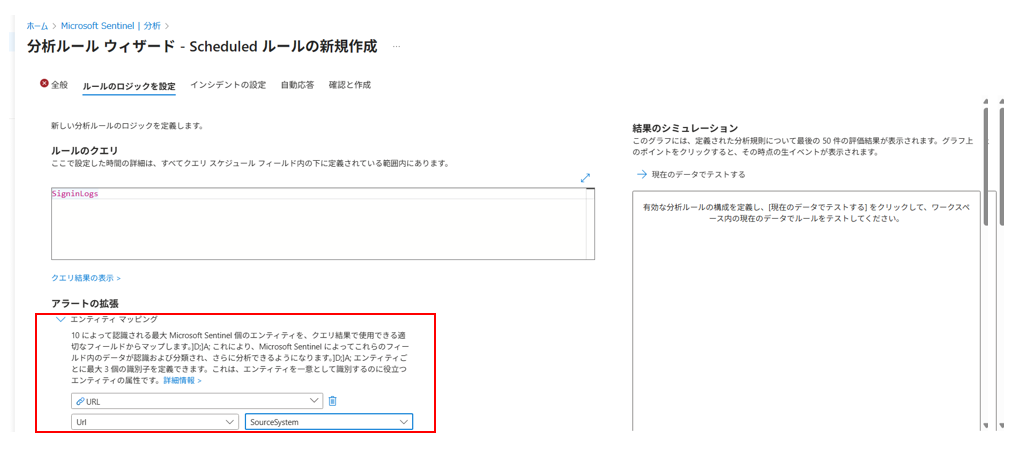

エンティティマッピング

分析ルールのクエリによって出力される結果のどの列を、エンティティとして扱うか指定できます。

ここで指定したエンティティはインシデントページで表示されます。

ちなみに、エンティティマッピングの設定は、まず「ルールのクエリ」(以下画面の赤枠上の箇所)にクエリを適切に投入しないと設定できないです。このクエリの内容により出力される列名が変わってきますので、エンティティマッピングで設定できる項目も変わってきます。

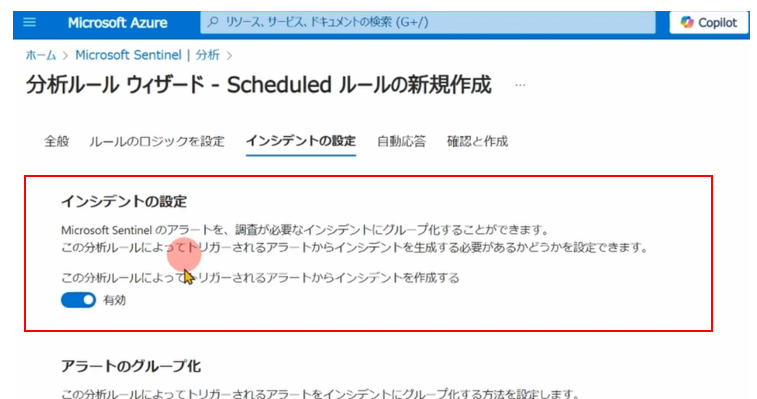

インシデントの設定

分析ルールに合致するとアラートが生成されます。そのアラートによってインシデントまで作成してしまうのかこちらで設定可能です(インシデントとは、そもそも一つ以上のアラートが含まれる概念です)

ディスカッション

コメント一覧

まだ、コメントがありません