Microsoft Defender for Cloud Apps ポイント(随時更新)

Microsoft Defender for Cloud Appsで押さえておくべきポイントを記録していきます。

条件付きアクセスとの連携(アクセスポリシー、セッションポリシー)

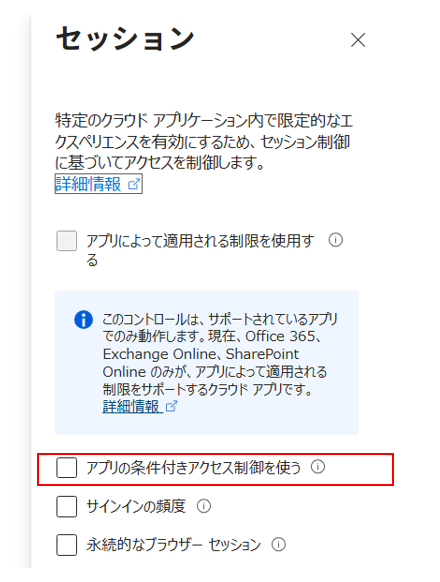

以下は条件付きアクセスポリシーの「セッション」の項目です。

赤枠の箇所にチェックを入れると「対象のクラウドサービスへのアクセス制御は、MDAに丸投げします」という設定になります。

MDA側ではポリシーの種類がありますが、条件付きアクセスポリシーによって丸投げされたアクセス制御をMDA側で実現するために使われるポリシーは

①アクセスポリシーと②セッションポリシーとなります。

①アクセスポリシーにより、クラウドサービスへのアクセスそのものを制限できます(たとえば、クライアント証明書が実装されていないデバイスからのアクセスをブロックするなど)

②セッションポリシーにより、アクセス許可するクラウドサービスに対しての、特定の操作を制限できます(コピペ、印刷など)

条件付きアクセス×MDAの構成方法について

条件付きアクセスはMDAに、アクセス制御の処理を”丸投げ”する形となるので、条件付きアクセス(Entra ID)は一旦受け取った、トラヒックを、MDAにリダイレクトする形となります(https://outlook.office.com.mcas.ms/のようなURLにリダイレクトします。FQDNの末尾にmcas.msがついているのがポイントです。これがMDAのドメインとなります)

そのため、アクセスポリシーやセッションポリシーの対象としたいURL(サイトのページ)が、まずは、ちゃんとEntra IDにリダイレクトされる必要があります。この辺りは、クラウドアプリの作りも考慮しないと、本来はMDA経由にしてアクセス制御したかったが、実はMDA経由になっておらず、直接クラウドアプリにアクセスしていた、といったことにもなりかねないので、注意が必要です。

(参考)アプリケーションによって適用される制限

こちらを設定すると、Microsoft 365 アプリ側の設定に制御が委ねられます。サポートされているアプリや制御可能な内容は以下のページが参考になります。

アプリコネクタとの連携(アクティビティポリシー、ファイルポリシー)

アプリコネクタを構成することで、クラウドアプリに保存されているファイルに対して、アクティビティポリシーやファイルポリシーを適用することが出来るようになります。クラウドアプリはアプリコネクタが用意されていれば、サードパーティのクラウドアプリも対象とすることができます。

仕組み

MDAは、監視対象のクラウドアプリのAPIにアクセスします。それにより、クラウドアプリの監視やクラウドアプリに対する各種アクションを実行します。アプリコネクタを構成するということはまさに、MDAがクラウドアプリにAPI経由でアクセスできる状態を作ること、と考えることができます。

アプリコネクタとの連携は、アクティビティポリシー、ファイルポリシーで利用されると記載しましたが、通信の方向は、いずれも「MDA → クラウドアプリのAPI」となります。

クラウドアプリ毎に提供されているAPIは以下のサイトで確認できます(=MDAからクラウドアプリに対してどのような操作ができるかが確認できます)

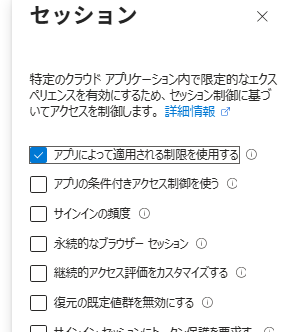

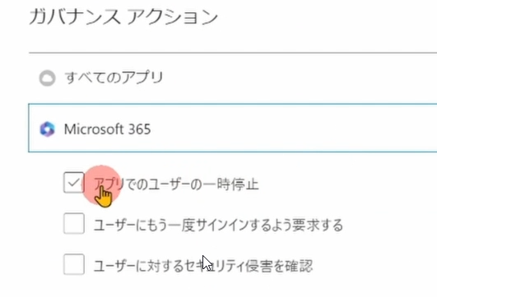

アクティビティポリシーの設定イメージ(何が実現できるか)

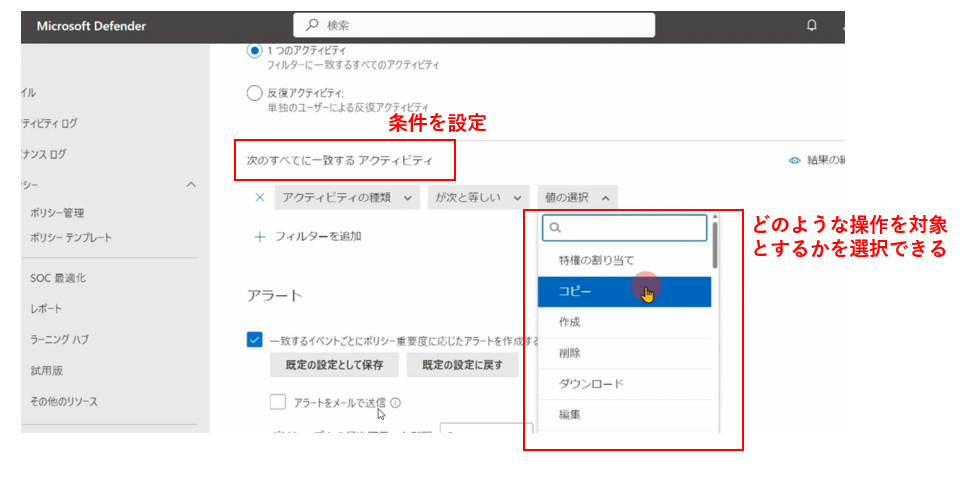

条件に合致した場合、以下のようなアクションを実行できます。

(例)アラートを発出する

(例)対象のアプリで、ユーザアカウントを停止する

ファイルポリシーの設定イメージ(何が実現できるか)

条件として、「どのクラウドアプリで使われているファイルか」「誰が作成したファイルか」といった設定ができます。

アクションとしては、以下のような内容が実現できます(アクションとして設定できる内容は、当然、クラウドアプリ毎に変わります)

以下の通り、ファイル自体を非公開にしたり、秘密度ラベルを適用するといったアクションが設定できることがわかります。

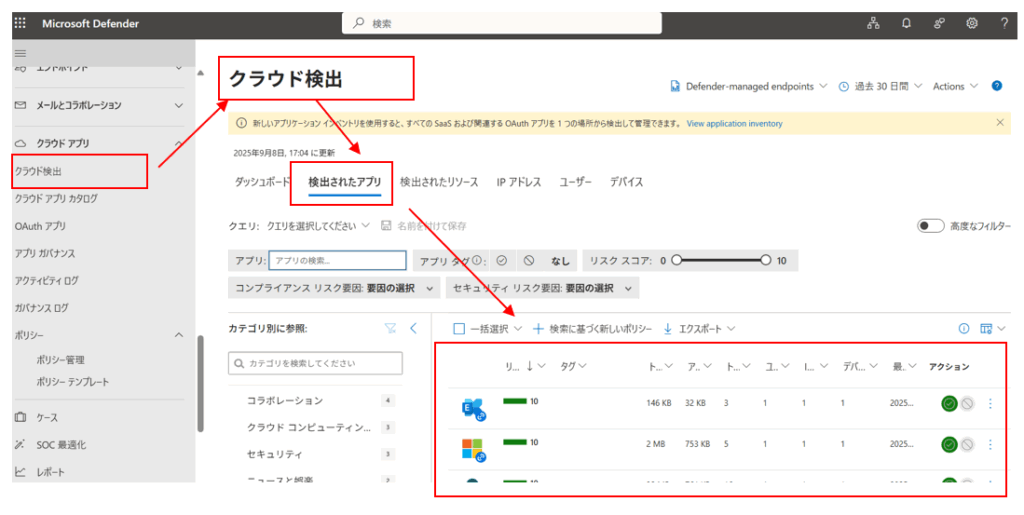

クラウド検出(シャドーIT検出)

仕組み

各種ログデータを用いて、デバイスがどのクラウドアプリにアクセスしているか、を検出します。ログデータは以下のように収集できます。

- オンプレミスのFWやプロキシのログを、MDAにアップロード(自動or手動)

- MDEで収集されたログを、MDAにアップロード(自動)

ログにより検出されたクラウドアプリは、「クラウド検出」の画面に自動的に表示されます。

以下は表示された「クラウドアプリ」の箇所を拡大した画面です。

①検出したクラウドアプリについて、MDAの基準によって、リスクスコアが自動でつけられています。

②クラウドアプリに対して、「承認された」「承認されていない」のタグをつけることができます。

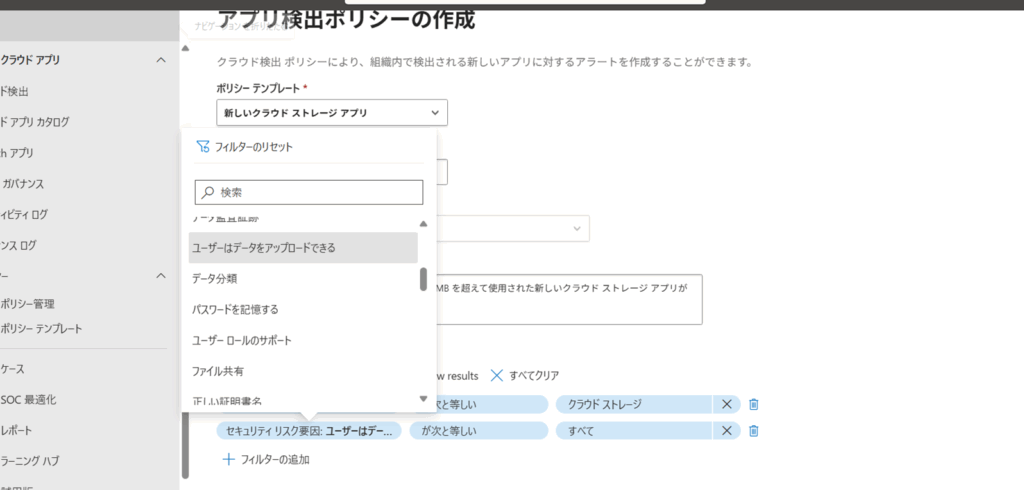

アプリ検出ポリシーとの関連

クラウド検出で見つかったアプリに対して アラートや制御を行いたい場合 に設定します。

たとえば、以下のような設定が可能です。

・リスクスコア4以下のクラウドアプリが検出されたら、アラートを発出する

・リスクスコア4以下のクラウドアプリが検出されたら、”承認さえていないタグ”をつける

上記は、「リスクスコアが特定の値以下のクラウドアプリ」を検出条件にしていますが、「提供元が特定の国のクラウドアプリ」「データアップロード可能なクラウドアプリ」など様々な条件を指定できます。

(例):提供元が特定の国のクラウドアプリ

(例)データアップロード可能なクラウドアプリ

ディスカッション

コメント一覧

まだ、コメントがありません