Entra で使える各種機能について

https://learn.microsoft.com/ja-jp/entra/fundamentals/licensing#authentication

こちらのサイトの表にある、

・検証方法の管理制御

・不正アクセスのアラート

・書き戻しを使用した SSPR

が具体的にどのような機能かわからなかったので調査してみました。

検証方法の管理制御

はじめに 「検証方法の管理制御」 とは以下公開情報で案内されている認証方法ポリシーとレガシ MFA ポリシー、レガシ SSPR ポリシーの総称です。

これらのポリシーでは MFA と SSPR 実施時に利用可能な認証方法をすべてのユーザーまたは特定のグループ単位で制御することが可能です。

*** 公開情報 ***

Title: Microsoft Entra ID の認証方法を管理する

/// 一部抜粋 ///

Microsoft Entra ID では、多岐にわたるサインイン シナリオをサポートできるよう、さまざまな認証方法を使用できます。 管理者は、ユーザー エクスペリエンスとセキュリティの目標に合わせて、各手法を具体的に構成できます。 このトピックでは、Microsoft Entra ID の認証方法を管理する方法と、構成オプションがユーザーのサインインおよびパスワードのリセットのシナリオにどのように影響するかについて説明します。

****************

なお、レガシ MFA ポリシーとレガシ SSPR ポリシーは現在認証方法ポリシーへの統合を進めており、2025 年 9 月 30 日より,これらのレガシ MFA および SSPR ポリシーでは認証方法を制御することはできなくなります。

そのため、現在レガシ MFA ポリシーやレガシ SSPR ポリシーを利用している場合は期日までに認証方法ポリシーへの移行を進める必要があります。

以下ブログで、認証方法ポリシーへの移行について概要や具体的な手順例が案内されています。

*** 参考情報 ***

Title: MFA と SSPR を新しい認証方法ポリシーに移行する方法

URL: https://jpazureid.github.io/blog/azure-active-directory/how-to-authentication-methods-manage/

****************

不正アクセスのアラート

はじめに、「不正アクセスのアラート」機能については、2025 年 3 月 1 日に廃止され、Identity Protection の「疑わしいアクティビティのレポート」 機能に統合されているようです(MSさんのサイトの情報が更新されていない模様)

そのため 、ここでは「疑われるアクティビティのレポート」 について、説明します。

本機能はユーザーに対して、Microsoft Authenticator アプリなどで意図しない疑わしい MFA プロンプトが表示された際、"疑わしいアクティビティ" として報告できる機能です。

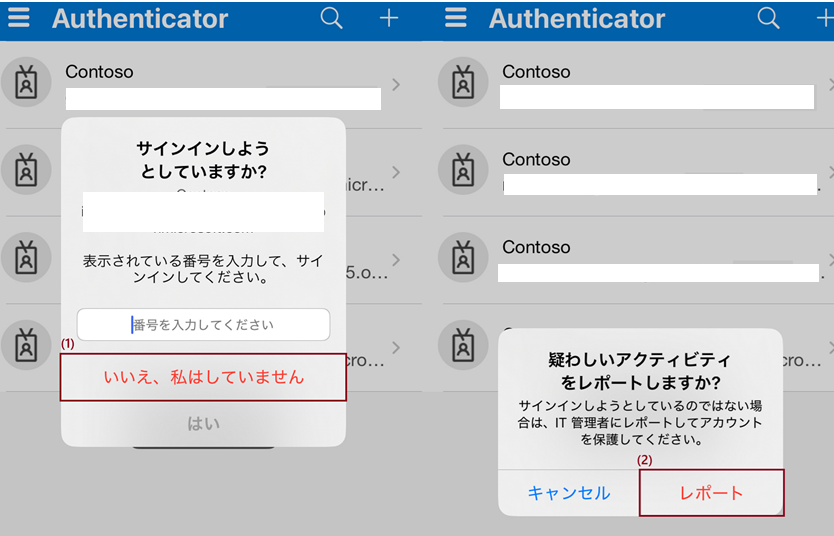

たとえば Microsoft Authenticator アプリで疑わしいアクティビティを報告する場合、以下のようなプロンプトが表示されることが想定されます。

<Microsoft Authenticator アプリでの疑わしいアクティビティ プロンプト表示例>

ユーザーは上記のように疑わしいアクティビティを報告することで、そのユーザーは Microsoft Entra ID Protection にて “高いリスク" ユーザーとして検知されます。

Microsoft Entra ID P1 ライセンスを利用の場合は、検出されたユーザー リスクを [危険なユーザー] レポートより管理者が確認を行い、手動でユーザーをブロックしたり、リスクを修復したりする操作が必要となります。

もし Microsoft Entra ID P2 ライセンスを利用中であり、リスク ベースの条件付きアクセス ポリシーを利用されている場合は、このリスク レベルに応じてサインインのブロックまたはパスワード リセットをユーザーに要求することが可能です。

本機能の詳細については以下が公開情報となります。

*** 公開情報 ***

Title: 疑わしいアクティビティの報告

/// 一部抜粋 ///

不明で疑わしい MFA プロンプトを受信すると、ユーザーは Microsoft Authenticator を使用するか、電話でアクティビティを報告できます。 疑わしい活動を報告する は、リスクに基づく修復、報告、および最小権限管理のために Microsoft Entra ID Protection と統合されています。

MFA プロンプトを疑わしいと報告したユーザーは、 高いユーザー リスクに設定されます。 管理者は、リスクベースのポリシーを使用して、これらのユーザーのアクセスを制限したり、ユーザーが自分で問題を修復するためのセルフサービス パスワード リセット (SSPR) を有効にしたりすることができます。

****************

書き戻しを使用した SSPR

この機能はオンプレミス AD と Microsoft Entra ID 間を同期しているハイブリッド環境における、Microsoft Entra ID 側でのパスワード変更をパスワード ライトバック機能を用いてオンプレミス AD 側へ書き戻す機能です。

これにより Microsoft Entra ID 側でユーザーのパスワードが変更された際、オンプレミス AD 側のユーザーのパスワードも Microsoft Entra ID 側と一致させることが可能です。

当機能の有効化手順については以下弊社公開情報でも記載しておりますので、ご参考いただきますと幸いです。

*** 公開情報 ***

Title: Microsoft Entra ID でのセルフサービス パスワード リセットによる書き戻しのしくみ

URL: https://learn.microsoft.com/ja-jp/entra/identity/authentication/concept-sspr-writeback

****************

補足

ここでは、SSPRを契機としたパスワードライトバックのシナリオで記載されていますが、SSPR以外(管理者によるEntra上でのパスワードリセットなど)を契機としたパスワードライトバックについてもP1以上のライセンスが必要です。

要は、シナリオ(契機)に関わらず、「パスワードライトバック機能」を利用しようとすると、P1以上のライセンスが必要ということです。

*** 公開情報 ***

Title: チュートリアル: Microsoft Entra セルフサービス パスワード リセットのオンプレミス環境へのライトバックを有効にする

URL: https://learn.microsoft.com/ja-jp/entra/identity/authentication/tutorial-enable-sspr-writeback

/// 一部抜粋 ///

前提条件

このチュートリアルを完了するには、以下のリソースと特権が必要です。

Microsoft Entra ID P1 以上か試用版のライセンスが有効になっている稼働中の Microsoft Entra テナント。

必要に応じて、 無料で作成します。

詳細については、「 Microsoft Entra SSPR のライセンス要件」を参照してください。

ハイブリッド ID 管理者を持つアカウント。

セルフサービス パスワード リセット用に構成された Microsoft Entra ID。

必要に応じて、 前のチュートリアルを完了して Microsoft Entra SSPR を有効にします。

****************

ディスカッション

コメント一覧

まだ、コメントがありません