Entra IDにおけるプライマリ認証/セカンダリ認証について

本記事では、以下のMicrosoft社公式ドキュメントについて解説します。

プライマリ認証/セカンダリ認証とは

プライマリ認証とは UPN 入力後最初に要求される第一要素としての認証を指し、セカンダリ認証はプライマリ認証後に要求される第二要素としての認証を指します。

例えば、UPN 入力後 PW と Microsoft Authenticator のプッシュ通知を用いてサインインする場合は、 PW -> Microsoft Authenticator のプッシュ通知の順に認証を行う動作となります。

このとき PW がプライマリ認証、Microsoft Authenticator のプッシュ通知がセカンダリ認証となります。

既定では、パスワードがプライマリ認証となるが、パスワード以外をプライマリ認証にするにはどうすべきか

例①Microsoft Authenticator パスキーをプライマリ認証する場合

Microsoft Authenticator パスキーをプライマリ認証として利用したい場合は、以下公開情報の手順に沿って設定を行う必要があります。

*** 公開情報 ***

Title: Authenticator でパスキーを有効にする

URL: https://learn.microsoft.com/ja-jp/entra/identity/authentication/how-to-enable-authenticator-passkey

/// 一部抜粋 ///

この記事では、Microsoft Entra ID の Authenticator でのパスキーの使用を有効にして適用する手順の一覧を示します。 まず、認証方法ポリシーを更新して、ユーザーが Authenticator でパスキーを使用して登録およびサインインできるようにします。 その後、条件付きアクセス認証の強度ポリシーを使用して、ユーザーが機密リソースにアクセスするときにパスキー サインインを適用できます。

****************

上述のとおり大まかには Microsoft Entra 管理センターや Azure Portal 上にて、以下 2 つの設定を行う必要があります。

・ 認証方法ポリシーにて Microsoft Authenticator でのパスキーを有効化する

・ 認証強度で Microsoft Authenticator パスキーを必要とするカスタム認証強度ポリシーを作成し、プライマリ認証として Microsoft Authenticator パスキーを要求したいクラウド アプリを対象に条件付きアクセス ポリシーを構成する。

なお、上記公開情報では認証強度ポリシーの作成まで案内しておりますため、プライマリ認証として Microsoft Authenticator パスキーを要求したい場合は、作成したカスタム認証強度を要求する条件付きアクセス ポリシーを構成する必要があります。

例②SMSをプライマリ認証する場合

基本的な手順は例①と同じです。

SMS をプライマリ認証として利用する場合は、認証方法ポリシーの [SMS]> [有効化およびターゲット] にて [サインインに使用] にチェックを入れる必要があります。

*** 公開情報 ***

Title: SMS ベースの認証方法を有効にする

/// 一部抜粋 ///

注意

第 1 要素に SMS ベースの認証を構成するには (つまり、ユーザーがこの方法でサインインできるようにするには)、[ サインインに使用 する] チェック ボックスをオンにします。 これをオフのままにすると、SMS ベースの認証は多要素認証とセルフサービス パスワード リセットのみに使用できるようになります。

****************

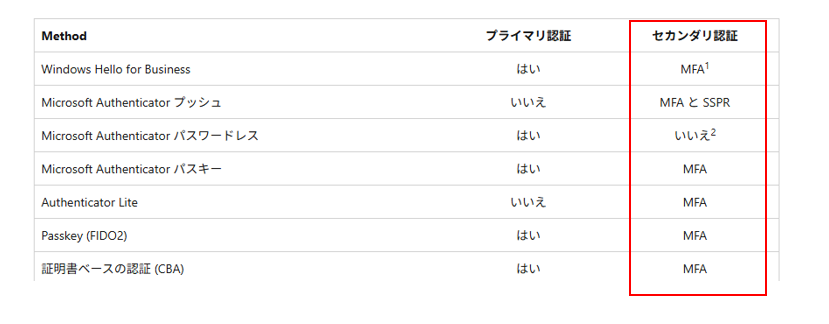

セカンダリ認証に記載されている「MFA」「SSPR」の意味

MFA

セカンダリ認証列に “MFA" を表示されている場合、その認証方法はセカンダリ認証において MFA を満たす要素として利用が可能です。

たとえばプライマリ認証としてパスワード入力後、MFA が要求された際、セカンダリ認証として Microsoft Authenticator パスキーを利用可能であることを表しています。

SSPR

セカンダリ認証列に"SSPR" と記載されている場合には セルフサービス パスワード リセット (SSPR) 時の追加の認証方法として利用可能であることを示します。”セカンダリ認証”の列に記載されているのでややこしいですが、単純にSSPRで利用可能な認証方法である、と理解しておくとよいと思います。

また、補足として、SSPRのみで利用可能な認証方法として、”メールOTP(メールアドレス認証)”や”秘密の質問”がありますが、こちらの表には記載されおらず、以下の箇所(表の下)に補足として記載されています。

/// 一部抜粋 ///

特定のシナリオでは、他の認証方法を使用できます。

・ アプリ パスワード – 最新式の認証に対応していない旧型アプリケーションで使用されます。ユーザーごとの Microsoft Entra 多要素認証向けに構成可能です。

・ セキュリティの質問 – SSPR でのみ使用されます

・ メールアドレス – SSPR にのみ使用されます

****************

その他、Q&A

Q1

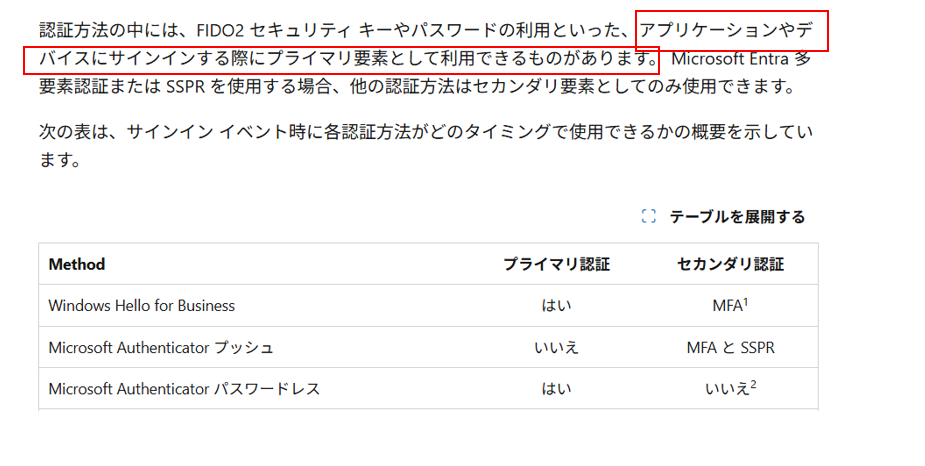

「アプリケーションやデバイスにサインインする際にプライマリ要素として利用できるものがあります。」と記載があります。

表中にプライマリ認証の列に「はい」と記載されているものは、Windows 11 デバイスにサインインする際に、利用できる認証方法であるという理解であっていますか。

もし、認識が違う場合、表のどの認証方法が、Windows 11デバイスへのサインインに利用可能でしょうか。

デバイスは、Entra参加またはEntraハイブリッド参加している前提としてください。

A1

いいえ、該当の公開情報にて “プライマリ認証: はい" となっている認証方法すべてを Microsoft Entra 参加 / ハイブリッド参加の Windows デバイスへのサインインに利用することはできません。

それぞれ認証方法と Microsoft Entra ID へのデバイス参加の種類ごとに Windows サインイン時の利用可否は以下となります。

| 認証方法 | Microsoft Entra 参加 | Microsoft Entra ハイブリッド参加 |

| Windows Hello for Business | 〇 | 〇 |

| Microsoft Authenticator パスワードレス | 〇 ※ | × |

| Microsoft Authenticator パスキー | 〇 ※ | × |

| Passkey (FIDO2) | 〇 | 〇 |

| 証明書ベースの認証 (CBA) | 〇 | 〇 |

| 一時アクセス パス (TAP) | 〇 ※ | × |

| Text | × | × |

| Password | 〇 | 〇 |

※ Microsoft Authenticator パスワードレス, Microsoft Authenticator パスキー, 一時アクセス パス (TAP) については Windows の Web サインインが有効である場合のみ、利用可能です。

Web サインインについては以下公開情報に記載のとおり、Windows 11 バージョン 22H2 以降かつ Microsoft Entra 参加済みデバイスでのみサポートされています。

*** 公開情報 ***

Title: Windows の Web サインイン

URL: https://learn.microsoft.com/ja-jp/windows/security/identity-protection/web-sign-in/?tabs=intune

/// 一部抜粋 ///

システム要件

Web サインインを使用するための前提条件を次に示します。

・ Windows 11バージョン 22H2 (5030310 以降)

・ Microsoft Entra参加済み

・ 認証がインターネット経由で行われるので、インターネット接続

****************

参考(認証方法ごとに Windows サインインに関する公開情報)

Windows Hello for Business

以下公開情報に記載のとおり Windows Hello for Business は Windows Hello の拡張機能であり、Windows サインインやサインイン後のアプリやブラウザーでの認証でも利用することが可能です。

*** 公開情報 ***

Title: Windows Hello for Business

URL: https://learn.microsoft.com/ja-jp/windows/security/identity-protection/hello-for-business/

/// 一部抜粋 ///

Windows Helloは、ユーザーが従来のパスワードではなく生体認証データまたは PIN を使用して Windows デバイスにサインインできるようにする認証テクノロジです。

~~~ 中略 ~~~

Windows Hello for Businessは、デバイス構成証明、証明書ベースの認証、条件付きアクセス ポリシーなど、エンタープライズ レベルのセキュリティと管理機能を提供するWindows Helloの拡張機能です。

****************

Microsoft Authenticator パスワードレス

Microsoft Entra 参加済みデバイスにおいて Web サインインが有効な場合にのみ利用することが可能です。

*** 公開情報 ***

Title: パスワードレス サインイン

/// 一部抜粋 ///

ユーザーは、Windows Hello for Businessに登録する前でも、Windows パスワードレスにサインインできます。 たとえば、サインイン メソッドとして Microsoft Authenticator アプリを使用するとします。

****************

Microsoft Authenticator パスキー

以下 FIDO2 セキュリティ キーのように Windows サインイン画面の “FIDO2 セキュリティ キー" から利用することはできません。

そのため、上記 Microsoft Authenticator パスワードレスと同様に Web サインインでのみ利用することが可能です。

*** 公開情報 ***

Title: FIDO2 セキュリティ キーを使用して Microsoft Entra ID による Windows 10 および 11 デバイスへのサインインを有効にする

/// 一部抜粋 ///

サポートされていないシナリオ

以下のシナリオはサポートされていません。

・ Microsoft Authenticator のパスキーを使用した Windows デバイスへのサインインまたはロックの解除。

****************

Passkey (FIDO2)

Microsoft Entra 参加 / ハイブリッド参加の両デバイス構成で利用することが可能です。

*** 公開情報 ***

Title: FIDO2 セキュリティ キーを使用して Microsoft Entra ID による Windows 10 および 11 デバイスへのサインインを有効にする

/// 一部抜粋 ///

このドキュメントでは、Windows 10 および 11 デバイスで FIDO2 セキュリティ キー ベースのパスワードレス認証を有効にする方法について説明します。 この記事の手順を完了すると、FIDO2 セキュリティ キーを使用して、Microsoft Entra アカウントで Microsoft Entra ID と Microsoft Entra ハイブリッド参加済み Windows デバイスの両方にサインインできるようになります。

****************

証明書ベースの認証 (CBA)

Microsoft Entra 参加 / ハイブリッド参加の両デバイスにて利用することが可能です。

ただし、以下公開情報の [制約事項と注意事項] に記載のとおりフェデレーション認証となるユーザー / テナントの場合は、利用することはできません。

*** 公開情報 ***

Title: Microsoft Entra 証明書ベースの認証を使った Windows スマート カード サインイン

/// 一部抜粋 ///

Microsoft Entra ユーザーは、Windows のサインイン時に Microsoft Entra ID に対してスマート カードで X.509 証明書を使って直接認証できます。

****************

一時アクセス パス (TAP)

以下公開情報に記載のとおり Windows Hello for Business や FIDO2 セキュリティ キーのセットアップや、パスワードを紛失または忘れた場合の回復手段として利用することが想定されています。

*** 公開情報 ***

Title: 一時アクセス パス (TAP)

/// 一部抜粋 ///

一時アクセス パス (TAP) は、管理者がユーザーに付与する時間制限付きパスコードです。 ユーザーは、Web サインイン資格情報プロバイダーを使用して TAP を使用してサインインできます。 次に、例を示します。

・ Windows Hello for Businessまたは FIDO2 セキュリティ キーをオンボードするには

・ FIDO2 セキュリティ キーと不明なパスワードを紛失または忘れた場合

****************

ディスカッション

コメント一覧

まだ、コメントがありません